آموزش فایروال سیسکو ASA — رایگان، تصویری و گام به گام

فایروالهای سیسکو ASA ، دستهای از تجهیزات امنیت شبکه ارائه شده توسط شرکت سیسکو به شمار میروند. در آموزش فایروال سیسکو ASA به شرح نحوه پیکربندی و تنظیمات دستگاههای Cisco ASA برای تامین امنیت شبکههای سازمانی و مراکز داده پرداخته شده است. در این مقاله ابتدا به شرح مباحث مقدماتی فایروال پرداخته میشود و سپس پیکربندی فایروال ASA برای مقابله با انواع حملات رایج آموزش داده خواهد شد. آشنایی با مفاهیم امنیت شبکه CCNA Security و مباحث دوره CCNA برای درک بهتر مفاهیم بیان شده در این مقاله پیشنهاد میشود.

Cisco ASA چیست؟

در شبکههای کامپیوتری، ابزارهای امنیت تطبیقی (Adaptive Security Appliances) که به اختصار Cisco ASA نامیده میشوند، دستگاههای مربوط به سری امنیت شبکه شرکت سیسکو هستند که در سال ۱۳۸۴ توسط این شرکت معرفی شدهاند. Cisco ASA یک دستگاه مدیریت تهدیدات امنیتی است که در آن کارکردهای امنیت شبکه بسیاری در قالب یک دستگاه گردآوری شدهاند.

Cisco ASA از خانواده دستگاههای امنیتی سیسکو به حساب میآید که شبکههای سازمانی و مراکز داده با اندازههای مختلف را محافظت میکند. Cisco ASA دسترسی فوق ایمن به دادهها و منابع شبکه را در هر زمان، هر مکان و با استفاده از هر دستگاهی برای کاربران فراهم میکند.

ویژگیها و قابلیتهای Cisco ASA چه هستند؟

ابزار نرمافزاری امنیت تطبیقی سیسکو ، سیستم عامل اصلی برای خانواده Cisco ASA به حساب میآید. این سیستم عامل، قابلیتهای فایروال را در سطح کلاس سازمانی برای دستگاههای ASA فراهم میکند.

این قابلیتها را میتوان در قالب مجموعهای از عوامل تشکیل دهنده در نظر گرفت. این عوامل تشکیل دهنده برای هر محیط شبکه توزیعیافتهای شامل موارد زیر است:

- ابزارهای مستقل

- Bladeها

- ابزارهای مجازی

نرمافزار ASA همچنین قابل ادغام با سایر فناوریهای حیاتی امنیت شبکه برای ارائه راهکارهای همهجانبه و پاسخگویی به نیازهای مختلف امنیتی است. نرمافزار Cisco ASA مزایا و ویژگیهای زیر را به همراه دارد:

- Cisco ASA ، قابلیتهای تلفیقی VPN ، IPS و ارتباطات یکپارچه را ارائه میدهد.

- این فناوری از طریق خوشهبندی با عملکرد بالا، چند مکانی و چند هستهای به سازمانها در جهت افزایش ظرفیت و بهبود عملکردشان کمک میکند.

- Cisco ASA ، دسترسپذیری بالایی را برای کاربردهای با تابآوری بالا تحویل میدهد.

- این ابزار نرمافزاری، قابلیت همکاری را میان دستگاههای فیزیکی و مجازی فراهم میسازد.

- Cisco ASA ، با نیازهای خاص هم در شبکه و هم در مرکز داده سازگاری دارد.

- این ابزار امنیتی، آگاهی از زمینه را با برچسبهای گروه امنیتی Cisco TrustSec و فناوری فایروال مبتنی بر هویت فراهم میکند.

- Cisco ASA ، فرآيند مسیریابی پویا و VPNهای Site-to-Site را در یک مبنای «به ازای هر زمینه» تسهیل میکند.

همچنین، نرمافزار Cisco ASA از استانداردهای رمزنگاری نسل بعدی شامل الگوریتمهای رمزنگاری مجموعه Suite B نیز پشتیبانی میکند. علاوه بر آن، Cisco ASA با راهکار امنیت وب Cisco Cloud نیز قابل تلفیق است تا بتوان محافظت از تهدیدات امنیتی مبتنی بر وب را در سطح سراسری فراهم کرد. با معرفی فایروالهای Cisco ASA، اکنون میتوان آموزش فایروال سیسکو ASA را آغاز کرده و به شرح مباحث مقدماتی فایروال پرداخت.

آموزش فایروال سیسکو : مقدمهای بر مفاهیم فایروال

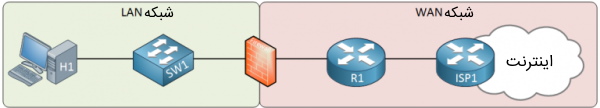

فایروال مانعی میان یک شبکه قابل اطمینان و یک شبکه غیرقابل اطمینان است. اغلب بین شبکه محلی و شبکه WAN از فایروال استفاده میشود. فایروال معمولاً در مسیر تبادل داده قرار میگیرد تا تمام بستهها به اجبار توسط فایروال بررسی شوند.

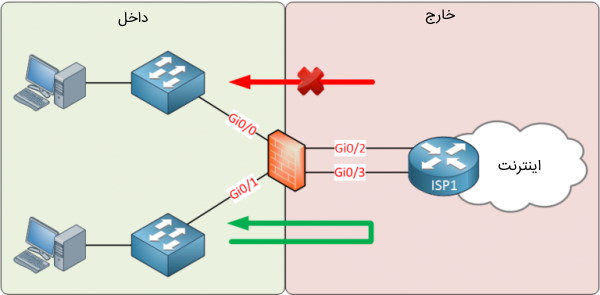

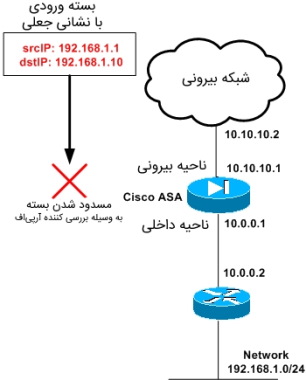

در این بررسی، میتوان مانع عبور بستهها شد (Drop a Packet) یا به آنها اجازه عبور داد. نمونه یک فایروال در تصویر زیر نمایش داده شده است:

در تصویر فوق، یک شبکه LAN وجود دارد که دارای یک کامپیوتر میزبان است و یک سوئیچ است. در سمت راست نیز یک روتر مشاهده میشود که به شرکت ارائه دهنده خدمات اینترنت (ISP) متصل است و اتصال اینترنت را ارائه میدهد. فایروال نیز در بین شبکه محلی و شبکه WAN برای محافظت از شبکه محلی (LAN) واقع شده است. وجود روتر اجباری نیست و به اتصال به شبکه WAN بستگی دارد. برای مثال، در صورتی که ISP از طریق کابل خدمات اینترنت را ارائه دهد، آنگاه به جای روتر نیاز به یک مودم کابلی وجود دارد.

در این حالت میتوان مودم را از طریق اتصال Ethernet مستقیماً به فایروال ارتباط داد. اما اگر سرویس اینترنت به صورت بیسیم ارائه میشود، احتمالاً برای اتصال به یک مسیریاب نیاز است. همچنین در صورت نیاز به انجام مسیریابی پیشرفته مثل BGP نیز باید از روتر استفاده شود. اکثر فایروالها از برخی تنظیمات اولیه مسیریابی مثل مسیرهای ایستا، مسیرهای پیشفرض و گاهی پروتکلهای مسیریابی نظیر OSPF ،RIP یا EIGRP نیز پشتیبانی میکنند.

نکته: در اینجا راجع به فایروالهای سختافزاری بحث میشود. اما، فایروالهای نرمافزاری نیز وجود دارند. به عنوان مثال میتوان به فایروال ویندوز اشاره کرد که به صورت پیشفرض روی این سیستم عامل نصب میشود. این فایروال نیز کارکرد مشابهی نسبت به فایروالهای سختافزاری سیسکو دارد. حال در ادامه بخش مقدماتی آموزش فایروال سیسکو ، به شرح چیستی فیلترینگ حالتمند پرداخته شده است.

فیلترینگ حالتمند

مشابه روترها، فایروالها نیز میتوانند از فهرستهای دسترسی (Access-Listها) برای بررسی نشانی منبع و مقصد یا شماره پورتها استفاده کنند. اگرچه، اکثر روترها وقتی بستهای را دریافت میکنند، زمان زیادی برای تصفیه (فیلترینگ) آن صرف نمیکنند. آنها تنها بررسی میکنند که آیا آن بسته با یکی از ورودیهای فهرست دسترسی مطابقت دارد یا خیر؟ در صورت مطابقت داشتن، روترها به آن بسته اجازه عبور میدهند یا از عبور آن جلوگیری میکنند.

فارق از اینکه تنها یک بسته دریافت شود یا چندین هزار بسته، با هر یک به صورت جداگانه برخورد میشود و سابقه بررسی یک بسته در جایی نگهداری نمیشود. به این روش، تصفیه بدون حالت (Stateless Filtering) گفته میشود. اما از طرف دیگر، فایروالها از تصفیه حالتمند (Stateful Filtering) استفاده میکنند. فایروالها تمام ارتباطات ورودی و خروجی را ثبت میکنند. در ادامه چند مثال در این خصوص ارائه شده است.

مثالهایی برای فیلترینگ حالتمند

در این بخش، دو مثال برای درک بهتر رفتار حالتمند فایروالها ارائه شده است:

- یک کامپیوتر در شبکه محلی از کلاینت ایمیل خود برای اتصال به یک Mail Server در اینترنت استفاده میکند. این کلاینت اتصال را با یک دستدهی سهگانه TCP آغاز میکند. فایروال این ارتباط را پایش میکند و وقتی که Mail Server پاسخ میدهد، فایروال به صورت خودکار به این ترافیک اجازه تردد و رسیدن به کلاینت را خواهد داد.

- به عنوان مثال دوم میتوان وبسروری را در نظر گرفت که پشت یک فایروال قرار دارد. این وبسرور بسیار سرور شلوغی است و به طور میانگین ۲۰ اتصال TCP جدید در ثانیه را از نشانیهای IP مختلف میپذیرد. فایروال تمام اتصالها را پایش میکند و وقتی که یک نشانی IP منبع را میبیند که بیش از ۱۰ اتصال TCP جدید در ثانیه را درخواست میکند، تمام ترافیک مربوط به آن IP منبع را متوقف خواهد کرد تا از بروز یک حمله بازداری از ارائه خدمات (DoS | Denial of Service) جلوگیری شود.

حال در ادامه بخش مقدماتی آموزش فایروال سیسکو ASA به شرح چیستی بازرسی بسته (Packet Inspection) پرداخته شده است.

بازرسی بسته

اکثر فایروالها از نوعی بازرسی بسته (عمیق) پشتیبانی میکنند. فهرستهای دسترسی ساده تنها نشانیها و پورتهای منبع یا مقصد را وارسی میکنند که در لایه ۳ و ۴ مدل OSI اتفاق میافتد. بازرسی بسته به این معنی است که میتوان تا لایه ۷ مدل OSI را بازرسی کرد. این یعنی میتوان دادههای اپلیکیشن و حتی محتوای دادههای هر بسته را هم بررسی کرد.

در تصویر فوق، شبکه (IP) و لایه انتقال (TCP) با رنگ قرمز علامتگذاری شدهاند و محدوده لایه کاربرد با رنگ سبز مشخص شده است. تصویر فوق مثالی از مرورگر است که درخواست باز شدن یک صفحه وب را دارد.

در ادامه دو مثال برای درک بهتر علت نیاز به بازرسی بسته آمده است:

- به جای مسدود کردن تمام نشانیهای IP که متعلق به یک نام دامنه هستند، میتوان فیلتری ایجاد کرد که به دنبال نشانی URL درخواستهای HTTP بگردد و در عوض آنها را مسدود کند. به این طریق، دیگر دغدغهای پیرامون نشانیهای IP وبسرورهایی که ممکن است تغییر کنند وجود نخواهد داشت.

- فایروال میتواند محتوای داده بستهها را وارسی کند تا هر بسته حاوی Worm یا ویروس مسدود شود.

ادامه بخش مقدماتی آموزش فایروال سیسکو ASA به شرح مفهوم محدودهها یا ناحیهّای امنیتی (Security Zones) اختصاص دارد.

محدودههای امنیتی

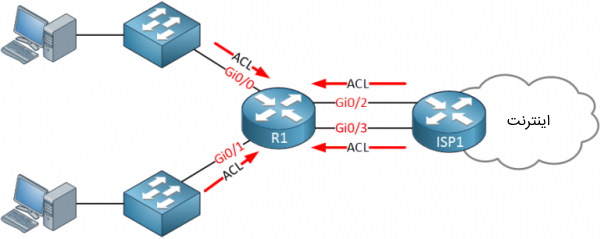

روترهای سیسکو به طور پیشفرض به تمام بستههای دریافتی اجازه عبور میدهند و اگر یک مسیر را در جدول مسیریابی برای بستهها مطابقت دهند، آن بستهها را به سوی مقصد روانه میسازند. در صورت نیاز به اعمال محدودیت، نیاز به پیکربندی فهرستهای دسترسی وجود دارد. در صورت وجود تعداد زیادی واسط یا تعداد زیاد قوانین فهرست دسترسی، این کار برای ادمین شبکه بسیار دشوار خواهد بود. تصویر زیر نمونهای از چنین وضعیتی است:

روتر فوق دارای دو فهرست دسترسی ورودی برای مسدودسازی بخشی از ترافیک و جلوگیری از رسیدن برخی دادهها به میزبانها است. همچنین، دو فهرست دسترسی دیگر نیز برای جلوگیری از ورود بخشی از ترافیک از سمت اینترنت به داخل شبکه استفاده شده است. ممکن است امکان استفاده مجدد از برخی فهرستهای دسترسی وجود داشته باشد، اما در هر صورت، باید برای چهار واسط روتر فهرست دسترسی اعمال شود. اما، راهکار بهتری هم وجود دارد. فایروالها با ناحیههای امنیتی (Security Zone) کار میکنند. مثالی در تصویر زیر ارائه شده است:

در تصویر فوق، دو ناحیه امنیتی وجود دارد:

- ناحیه داخلی که همان شبکه LAN است.

- ناحیه خارجی که همان شبکه WAN است.

واسطها به ناحیه امنیتی صحیح اختصاص داده شدهاند. این نواحی دارای دو قانون ساده هستند:

- تردد از یک سطح امنیت بالا به سطح امنیت پایین مجاز است.

- تردد از یک سطح با امنیت پایین به سطح امنیت بالاتر مسدود میشود.

شبکه محلی LAN، شبکهای قابل اعتماد به حساب میآید که دارای سطح امنیتی بالایی است. شبکه WAN مورد اعتماد نیست، بنابراین دارای سطح امنیتی پایینی خواهد بود. این یعنی تردد از شبکه LAN به سمت WAN آزاد است. اما، تبادل ترافیک از WAN به شبکه LAN مسدود خواهد شد. با توجه به اینکه فایروال حالتمند است، ارتباطات خروجی را پایش میکند و به ترافیک بازگشتی از شبکه LAN اجازه عبور میدهد. در صورتی که نیاز به ایجاد یک استثنا و اجازه عبور ترافیک از WAN به LAN وجود داشته باشد، آنگاه این کار را میتوان با یک فهرست دسترسی انجام داد.

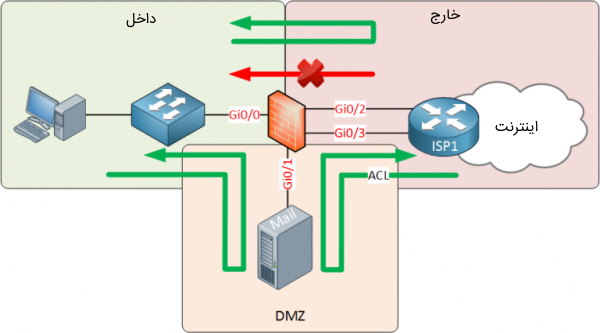

اکثر شرکتها یک یا بیش از یک سرور خواهند داشت که از طریق اینترنت در دسترس است. به عنوان مثال میتوان یک Mail Server یا وبسرور را نام برد. به جای قرار دادن این سرورها در داخل، از یک ناحیه سوم به نام «DMZ» یا «Demilitarized Done» به معنی «ناحیه غیرنظامی» استفاده میشود. ناحیه DMZ در تصویر زیر ملاحظه میشود.

ناحیه امنیتی DMZ دارای یک سطح امنیتی بین سطح امنیتی ناحیه داخلی و سطح امنیتی ناحیه خارجی است. این یعنی:

- تردد بستهها از ناحیه داخلی به ناحیه خارجی مجاز است.

- تردد بستهها از ناحیه داخلی به DMZ مجاز است.

- تردد بستهها از DMZ به ناحیه خارجی مجاز است.

- تردد بستهها از DMZ به ناحیه داخلی غیرمجاز است.

- تردد بستهها از ناحیه خارجی به DMZ غیرمجاز است.

- تردد بستهها از ناحیه خارجی به ناحیه داخلی غیرمجاز است.

برای اطمینان از اینکه ترافیک از ناحیه خارجی میتواند به سرورهای واقع در DMZ برسد، از یک فهرست دسترسی استفاده خواهد شد. این فهرست دسترسی تنها اجازه تردد بستهها به نشانی IP و شماره پورتهایی را خواهد داد که سرورهای واقع شده در DMZ از آنها استفاده میکنند. چنین پیکربندی بسیار ایمن است. در صورتی که یکی از سرورها در DMZ هک شود، شبکه داخلی همچنان ایمن باقی خواهد ماند.

نکته: برخی از قابلیتهایی که در این بخش بیان شدند در روترها هم قابل پیادهسازی هستند. برای مثال، روترهای مبتنی بر سیستم عامل IOS سیسکو از فهرست دسترسی بازتابی (Reflexive) پشتیبانی میکنند که یک نوع فایروال حالتمند ارزان قیمت به حساب میآید. علاوه بر این، IOS سیسکو از فایروال مبتنی بر محدوده (Zone-Based Firewall) نیز پشتیبانی میکند. همانطور که از نام این نوع فایروالها پیداست، در آنها از محدودههای (ناحیههای) امنیتی استفاده میشود. اگرچه، فایروالهای سختافزاری، عملکرد شبکه بهتر و نرخ گذردهی بیشتری را ارائه میدهند.

جمعبندی مقدمهای بر مفاهیم فایروال

تا این بخش از مقاله آموزش فایروال سیسکو ، مباحث پایه فایروال شرح داده شدند. فایروالها از تصفیه حالتمند استفاده میکنند تا تمام اتصالهای ورودی و خروجی را پایش کنند. همچنین، فایروالها بسته به نوع آنها میتوانند تا لایه هفت مدل OSI را وارسی و دادههای انتقالی در بستههای اپلیکیشنهای مختلف را بررسی کنند.

همچنین، فایروالها از نواحی امنیتی استفاده میکنند که در آنها ترافیک از یک سطح امنیتی بالا مجاز به رفتن به سطح امنیتی پایینتر است. تردد بستهها از یک سطح امنیتی پایین به سطح امنیتی بالا مسدود میشود. اما با استفاده از فهرستهای دسترسی میتوان استثنا قائل شد. حال در ادامه آموزش فایروال سیسکو وارد مباحث Cisco ASA شده و ابتدا پیکربندی حذف در سیسکو ASA شرح داده میشود.

آموزش فایروال سیسکو : تنظیمات حذف دستورات اولیه

در صورتی که آشنایی کافی با روترها و سوئیچهای سیسکو وجود داشته باشد، احتمالاً ملاحظه شده است که سیسکو ASA امکان استفاده از دستور «erase startup-configuration» (پاک کردن پیکربندی اولیه) را ارائه نمیدهد.

البته قطعاً میتوان پیکربندی اولیه را حذف کرد و دستورات دیگری برای رسیدن به این هدف وجود دارد. سادهترین راه به صورت زیر است:

ciscoasa# write erase Erase configuration in flash memory? [confirm] [OK]

میتوان به راحتی از «write erase» برای حذف پیکربندی اولیه و ریبوت کردن فایروال استفاده کرد. راه دیگر، استفاده از روش پیشفرض کارخانه است:

ciscoasa(config)# configure factory-default 192.168.1.1 255.255.255.0 Based on the management IP address and mask, the DHCP address pool size is reduced to 253 from the platform limit 256 WARNING: The boot system configuration will be cleared. The first image found in disk0:/ will be used to boot the system on the next reload. Verify there is a valid image on disk0:/ or the system will not boot. Begin to apply factory-default configuration: Clear all configuration Executing command: interface management0/0 Executing command: nameif management INFO: Security level for "management" set to 0 by default. Executing command: ip address 192.168.1.1 255.255.255.0 Executing command: security-level 100 Executing command: no shutdown Executing command: exit Executing command: http server enable Executing command: http 192.168.1.0 255.255.255.0 management Executing command: dhcpd address 192.168.1.2-192.168.1.254 management Executing command: dhcpd enable management Executing command: logging asdm informational Factory-default configuration is completed

همانطور که در کدهای فوق ملاحظه میشود، بازگرداندن فایروال ASA به تنظیمات اولیه کارخانه پیکربندی اولیه را پاک و واسط مدیریت را با نشانی IP تعیین شده فعالسازی میکند. همچنین، سرور DHCP و HTTP نیز فعال میشوند تا بتوان از طریق ASDM نیز متصل شد. حال در ادامه آموزش فایروال سیسکو ASA به شرح تنظیمات ASDM پرداخته شده است.

آموزش فایروال سیسکو : تنظیمات ASDM سیسکو ASA

پیش از پرداختن به تنظیمات ASDM ، ابتدا باید به چیستی آن پرداخت.

ASDM چیست؟

ASDM سرنامی برای عبارت «Cisco Adaptive Security Device Manager» به معنی «مدیر دستگاه امنیت تطبیقی سیسکو» است که امکان مدیریت یک فایروال سختافزاری Cisco ASA را از طریق واسط محلی مبتنی بر وب فراهم میکند. ASDM یک واسط گرافیکی (GUI) به حساب میآید که سیسکو برای پیکربندی و نظارت بر فایروال ASA ارائه داده است. در ادامه این بخش از آموزش فایروال سیسکو ، نحوه فعالسازی ASDM شرح داده میشود.

نحوه فعالسازی ASDM

اول از همه، باید اطمینان حاصل شود که فایل ایمیج ASDM در حافظه فلش ASA وجود داشته باشد. این کار به صورت زیر انجام میشود:

ASA1(config)# show disk0: --#-- --length-- -----date/time------ path 10 8192 Dec 02 2014 19:09:34 log 18 8192 Dec 02 2014 19:09:44 crypto_archive 106 25088760 Aug 04 2014 13:59:20 asdm-731.bin 19 8192 Dec 02 2014 19:10:00 coredumpinfo 20 59 Dec 02 2014 19:10:00 coredumpinfo/coredump.cfg 109 27113472 Aug 25 2014 13:10:56 asa915-k8.bin 112 31522773 Aug 09 2014 15:01:52 anyconnect-win-3.1.03103-k9.pkg 113 9993060 Aug 09 2014 15:06:50 anyconnect-linux-3.1.03103-k9.pkg 114 11293375 Aug 09 2014 15:08:34 anyconnect-macosx-i386-3.1.03103-k9.pkg 255426560 bytes total (149430272 bytes free)

در صورتی که فایل ایمیج در حافظه فایروال ASA موجود نباشد، پیش از ادامه کار باید آن را در محل مربوطه کپی کرد. در مرحله بعدی، باید به ASA گفت که کاربر قصد استفاده از کدام ایمیج ASDM را دارد:

ASA1(config)# asdm image disk0:/asdm-731.bin

ASDM به HTTP نیاز دارد و به صورت پیشفرض غیرفعال است. برای فعالسازی سرور HTTP از دستور زیر استفاده میشود:

ASA1(config)# http server enable

به جای اینکه امکان دسترسی سرور HTTP به همه داده شود، باید تعیین کرد که کدام شبکه و کدام واسط مجاز است از سرور HTTP استفاده کند:

ASA1(config)# http 192.168.1.0 255.255.255.0 INSIDE

دستور فوق تنها به شبکه 192.168.1.0/24 در واسط داخلی اجازه رسیدن به سرور HTTP را خواهد داد. ممکن است حتی بهتر باشد که به جای یک شبکه کامل، تنها یک یا دو آدرس IP مجاز شناخته شوند که برای مدیریت هستند. حال در ادامه، یک حساب کاربری ایجاد میشود.

ASA1(config)# username ADMIN password PASSWORD privilege 15

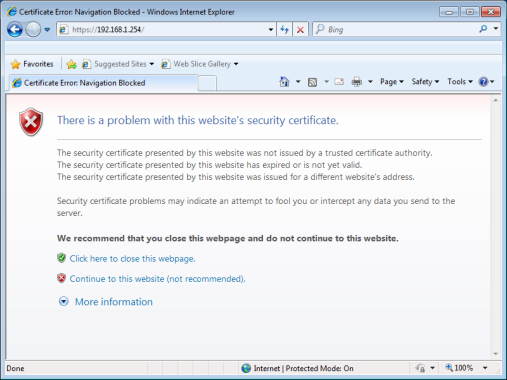

این تمام آن کاری است که باید در ASA انجام شود. حالا میتوان یک مرورگر وب را در کامپیوتر خود باز و نشانی زیر را وارد کرد:

https://192.168.1.254

به این ترتیب، صفحهای مشابه تصویر زیر ملاحظه خواهد شد:

ASA از یک گواهی (Certificate) خود امضا شده استفاده میکند. به همین دلیل خطایی مشابه تصویر فوق ملاحظه میشود. تنها با کلیک کردن روی گزینه «Continue to this website» میتوان از این خطا عبور و به واسط گرافیکی ASA دسترسی پیدا کرد. حال در ادامه آموزش فایروال سیسکو به شرح سطوح امنیتی مختلف در ASA پرداخته شده است.

آموزش فایروال سیسکو : سطوح امنیتی Cisco ASA

فایروال سیسکو ASA از «سطوح امنیتی» استفاده میکند که مشخص کننده میزان قابل اطمینان بودن یک واسط در مقایسه با واسط دیگر است. هر چه سطح امنیتی بالاتر باشد، واسط قابل اطمینانتر خواهد بود. هر واسط در ASA یک ناحیه امنیتی است.

بنابراین، با استفاده از این سطوح امنیتی، سطوح اطمینان متفاوتی برای نواحی امنیتی مختلف به وجود میآید. یک واسط با سطح امنیت بالا میتواند به یک واسط با سطح امنیت پایین دسترسی پیدا کند. اما، خلاف آن امکانپذیر نیست، مگر اینکه یک فهرست دسترسی تنظیم شود تا اجازه تردد بستهها را فراهم کند. در ادامه چند مثال از سطوح امنیتی مختلف ارائه شده است.

مثالهایی برای سطوح امنیتی مختلف

در این بخش از آموزش فایروال سیسکو ، مثالهایی از سطوح امنیتی مختلف ارائه شده است:

- سطح امنیتی صفر: این پایینترین سطح امنیتی موجود در ASA است و به طور پیشفرض به واسط «خارجی» اختصاص داده میشود. با توجه به اینکه سطح امنیتی پایینتری وجود ندارد، بنابراین این بدین معنی خواهد بود که ترافیک از خارج امکان رسیدن به هیچ یک از واسطها را نخواهد داشت، مگر اینکه مجوز آن در داخل یک فهرست دسترسی صادر شده باشد.

- سطح امنیتی ۱۰۰: این بالاترین سطح امنیتی در ASA است و به طور پیشفرض این سطح به واسط داخلی تخصیص داده میشود. به طور معمول از این سطح امنیتی برای شبکه LAN استفاده میشود. با توجه به اینکه سطح ۱۰۰ بالاترین سطح امنیتی است، به طور پیشفرض میتواند به تمام واسطهای دیگر دسترسی داشته باشد.

- سطوح امنیتی ۱ تا ۹۹: میتوان هر سطح امنیتی دلخواهی را ایجاد کرد. برای مثال، میتوان از سطح امنیتی ۵۰ برای DMZ استفاده کرد. این یعنی تردد بستهها از شبکه داخلی به DMZ (یعنی از سطح ۱۰۰ به ۵۰) و همچنین از DMZ به خارج (یعنی از ۵۰ به صفر) مجاز است. اما از طرف دیگر، ترافیک از DMZ نمیتواند به داخل (بدون فهرست دسترسی) منتقل شود. زیرا تردد از سطح امنیتی ۵۰ به سطح امنیتی ۱۰۰ مجاز نیست. در Cisco ASA میتوان به تعداد دلخواه سطح امنیتی ایجاد کرد.

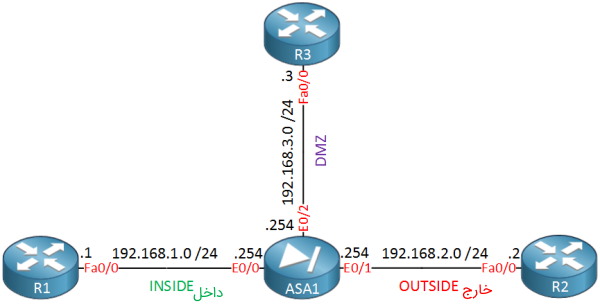

در تصویر زیر یک فایروال سیسکو ASA با سه واسط ملاحظه میشود:

در تصویر فوق، فایروال سیسکو ASA در وسط با سه واسط ملاحظه میشود:

- واسط E0/0 به عنوان ناحیه داخلی

- واسط E0/1 به عنوان ناحیه خارجی

- واسط E0/2 به عنوان ناحیه DMZ

همچنین، از روترهایی نیز استفاده شده است تا بتوان مقداری تبادل داده را میان سطوح امنیتی مختلف ایجاد کرد. پیکربندی ASA با واسطهای زیر انجام میشود:

ASA1(config)# interface E0/0 ASA1(config-if)# nameif INSIDE INFO: Security level for "INSIDE" set to 100 by default. ASA1(config-if)# ip address 192.168.1.254 255.255.255.0 ASA1(config-if)# no shutdown

ASA1(config)# interface E0/1 ASA1(config-if)# nameif OUTSIDE INFO: Security level for "OUTSIDE" set to 0 by default. ASA1(config-if)# ip address 192.168.2.254 255.255.255.0 ASA1(config-if)# no shutdown

ASA1(config)# interface E0/2 ASA1(config-if)# nameif DMZ INFO: Security level for "DMZ" set to 0 by default. ASA1(config-if)# security-level 50 ASA1(config-if)# ip address 192.168.3.254 255.255.255.0 ASA1(config-if)# no shutdown

دستور nameif جهت تعیین یک نام برای واسط به کار گرفته میشود. بر خلاف دستور description، نام واسط در دستورات بسیاری به کار گرفته میشود. بنابراین باید نام کاربردی و مناسبی را انتخاب کرد. همانطور که ملاحظه میشود، ASA نامهای OUTSIDE ،INSIDE و DMZ را تشخیص میدهد.

ASA از سطح امنیتی پیشفرض با مقدار ۱۰۰ برای INSIDE و سطح صفر برای OUTSIDE و DMZ استفاده میکند. در کدهای فوق، سطح امنیتی DMZ به صورت دستی به ۵۰ تغییر داده شده است. حال باید دید که چه الگوهای ترافیکی مجاز است. ابتدا چند دستور Ping از ASA ارسال خواهد شد.

تبادل ترافیک از فایروال سیسکو ASA

ASA میتواند به هر دستگاهی در هر واسطی دسترسی داشته باشد:

ASA1# ping 192.168.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

ASA1# ping 192.168.2.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

ASA1# ping 192.168.3.3 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

همانطور که ملاحظه میشود، ASA میتواند به هر دستگاهی در هر یک از محدودههای امنیتی دسترسی داشته باشد. این مسئله منطقی است، زیرا این دستگاهها نیز از ASA به عنوان دروازه پیشفرض خود استفاده میکنند. در گام بعدی میتوان تبادل داده میان دستگاهها در ناحیههای امنیتی مختلف را ایجاد و عملکرد ASA را بررسی کرد.

نکته: به طور پیشفرض، ASA دارای یک خط مشی بازرسی سراسری است که به ترافیک ICMP اجازه عبور نمیدهد. در صورتی که قصد پینگ کردن بین دستگاهها از طریق فایروال ASA وجود داشته باشد، آنگاه باید ترافیک ICMP را بازرسی کرد. این کار را به طریق زیر میتوان انجام داد:

ASA1(config)# policy-map global_policy ASA1(config-pmap)# class inspection_default ASA1(config-pmap-c)# inspect icmp

اکنون ترافیک ICMP میان واسطهای مختلف مجاز بر شمرده میشود. حال در ادامه آموزش فایروال سیسکو ASA به شرح نحوه انجام تنظیمات لازم در یک دستگاه Cisco ASA پرداخته شده است.

آموزش فایروال سیسکو : تنظیمات Cisco ASA

در این بخش از آموزش فایروال سیسکو ASA به صورت گام به گام به پیکربندی و انجام تنظیمات فایروال سیسکو ASA سری سری 5505 پرداخته شده است.

گام ۱: تنظیمات واسط داخلی

برای انجام تنظیمات واسط داخلی باید از کدهای زیر استفاده کرد:

ASA5505(config)# interface Vlan 1 ASA5505(config-if)# nameif inside ASA5505(config-if)# security-level 100 ASA5505(config-if)# ip address 192.168.1.1 255.255.255.0 ASA5505(config-if)# no shut

گام۲: تنظیمات واسط خارجی VLAN

در این مرحله باید تنظیمات واسط خارجی یعنی واسطی که به اینترنت متصل میشود را انجام داد:

ASA5505(config)# interface Vlan 2 ASA5505(config-if)# nameif outside ASA5505(config-if)# security-level 0 ASA5505(config-if)# ip address 200.200.200.1 255.255.255.0 ASA5505(config-if)# no shut

گام۳: تخصیص E0/0 به VLAN 2

در این مرحله، دستورات لازم برای تخصیص دادن پورت اترنت صفر (Ethernet 0/0) به شبکه مجازی یا همان VLAN 2 وارد میشوند:

ASA5505(config)# interface Ethernet0/0 ASA5505(config-if)# switchport access vlan 2 ASA5505(config-if)# no shut

گام۴: فعالسازی سایر واسطها

در این گام باید سایر واسطهای باقیمانده را با استفاده از دستور «no shut» فعالسازی کرد. برای مثال، فعالسازی واسط Ethernet0/1 به صورت زیر انجام میشود:

ASA5505(config)# interface Ethernet0/1 ASA5505(config-if)# no shut

همین کار را باید برای واسطهای Ethernet0/1 تا 0/7 نیز انجام داد.

گام ۵: تنظیمات PAT در واسط خارجی

تنظیمات و پیکربندی PAT در واسط ناحیه خارجی به صورت زیر است:

object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface

گام۶: پیکربندی مسیر پیشفرض

در این مرحله باید مسیر پیشفرض (Default Route) به سمت ارائه دهنده سرویس (ISP) تنظیم شود. با این فرض که نشانی IP دروازه پیشفرض (Default Gateway) به صورت 200.200.200.2 باشد، تنظیمات به صورت زیر است:

ASA5505(config)# route outside 0.0.0.0 0.0.0.0 200.200.200.2 1

گامهایی که تا اینجا بیان شدند، برای کارکردن دستگاه کاملاً ضروری هستند. قطعاً تنظیمات بیشتری برای بهبود امنیت و کارکرد فایروال سیسکو ASA مورد نیاز است. از جمله این تنظیمات میتوان به فهرستهای کنترل دسترسی، NAT ایستا، DHCP، نواحی DMZ، احراز هویت و سایر موارد اشاره کرد. در ادامه آموزش فایروال سیسکو به شرح چگونگی مقابله با حمله SYN Flood پرداخته شده است. پیش از آن، مجموعه دورههای آموزش سیسکو فرادرس به علاقهمندان معرفی شده است.

آموزش فایروال سیسکو : جلوگیری از حمله SYN Flood

در این بخش از آموزش فایروال سیسکو به نحوه جلوگیری از حملههای TCP در یک فایروال سیسکو ASA پرداخته شده است. پیش از هر چیز باید به این سوال پاسخ داده شود که یک حمله SYN flood DDoS چیست؟

حمله SYN Flood DDoS چیست؟

SYN Flood یک نوع رایج حمله بازداری از ارائه خدمات (Denial-of-Service | DDoS) به حساب میآید. این نوع حمله میتواند هر سیستمی را مورد هدف قرار دهد که به اینترنت متصل است و خدمات TCP را مثل وب سرور، ایمیل سرور و انتقال فایل ارائه میدهد. SYN Flood نوعی حمله فرسودگی وضعیت TCP است که سعی میکند جدولهای وضعیت اتصال موجود در بسیاری از اجزای زیرساختی را مصرف کند.

از جمله این اجزای زیرساختی میتوان به متعادل کنندههای بار، فایروالها، سیستمهای بازداری از نفوذ (IPSها) و حتی خود سرورهای اپلیکیشن اشاره کرد. این نوع از حملات DDoS میتوانند حتی دستگاههای با ظرفیت بالا که قادر به برقراری میلیونها اتصال هستند را نیز متوقف کند.

جلوگیری از حملات TCP در فایروال سیسکو ASA

مهاجم میتواند یک حمله DoS را به وسیله سرازیر کردن هزاران بسته TCP SYN به سمت یک میزبان به اجرا در آورد. نشانی منبع جعل خواهد شد، به گونهای که امکان پاسخ سرور میزبان به آن وجود نخواهد داشت. این مسئله منجر به ایجاد اتصالهای TCP نیمه باز در سمت میزبان میشود و منابع تا زمانی مصرف خواهد شد که میزبان درمانده شود و دیگر بسته جدیدی پذیرفته نشود.

در فایروال سیسکو ASA میتوان فریمورک خط مشی ماژولار (Modular Policy Framework | MPF) را برای محدود کردن تعداد اتصالهای نیمه باز TCP تنظیم کرد. با فعال شدن آن، خط مشی MPF همگامسازی TCP را مختل میکند و تنها زمانی ارتباط را انتقال میدهد که دستدهی سه جانبه کامل شده باشد. در ادامه این بخش از آموزش فایروال سیسکو ASA، گامهای مورد استفاده برای محدودسازی اتصالهای نیمه باز شرح داده شدهاند.

گامهای تنظیمات جلوگیری از حملات TCP در فایروال سیسکو ASA

ابتدا باید فهرست کنترل دسترسی را تعریف کرد:

access-list INTCPT_SVR01 permit tcp any host 192.168.10.5 eq 80

سپس باید Class Map را ایجاد کرد:

class-map CM_INTCPT_SVR01 match access-list INTCPT_SVR01

پس از آن، نوبت به ایجاد نقشه خط مشی یا Policy Map فرا میرسد:

policy-map PM_INTCPT_SVR01 class CM_INTCPT_SVR01 set connection embryonic-conn-max 40

حال باید تخصیص به خط مشی خدمات (Service Policy) انجام شود:

service-policy PM_INTCPT_SVR01 interface OUTSIDE

اکنون باید بررسی شود که آیا تنظیمات به درستی عمل میکنند یا خیر؟

آزمایش صحت انجام تنظیمات

با استفاده از hping3 (برای دانلود از طریق لینوکس در دسترس است)، میتوان یک حمله را به ماشین میزبان هدف ارسال کرد (در این مثال، آیپی 1.1.1.10 در پورت ۸۰۸۰ که به آدرس IP واقعی 192.168.10.5 در پورت هشتاد NAT شده است). جهت شبیهسازی چند اقدام برای اتصال از متغیر «–rand-source» استفاده میشود. این نشانیهای منبع در آزمایشگاه جعل خواهند شد:

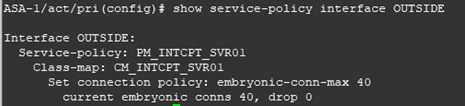

حال در تنظیمات فایروال سیسکو ASA باید دستور «show service-policy interface OUTSIDE» را اجرا کرد تا بتوان تعداد اتصالهای به وجود آمده را به دست آورد:

در صورتی که ثبت وقایع (Logging) در ASA فعال باشد، باید بتوان تاریخچه درخواستهای اتصال را مشابه تصویر زیر ملاحظه کرد:

آموزش فایروال سیسکو : تنظیمات NAT پویا در Cisco ASA

ترجمه آدرس شبکه برای ترجمه نشانیهای IP خصوصی به نشانیهای آیپی عمومی در حین دسترسی به اینترنت به کار گرفته میشود. به طور کلی NAT روی روتر و فایروال کار میکند. حال بهتر است به این سوال پاسخ داده شود که NAT پویا یا Dynamic NAT چیست؟

Dynamic NAT چیست؟

در این نوع NAT، چندین نشانی IP خصوصی به یک استخر نشانی IP عمومی نگاشت میشود. از Dynamic NAT زمانی استفاده میشود که تعداد ثابت کاربرانی که قصد دسترسی به اینترنت را در یک مقطع زمانی دارند مشخص باشد. برای درک بهتر این موضوع، مثالی در ادامه ارائه شده است:

مثالی برای Dynamic NAT

در صورتی که ۴ نشانی IP در یک استخر وجود داشته باشد، آنگاه در لحظه تنها ۴ نشانی IP خصوصی کاربر به نشانی IP عمومی ترجمه خواهد شد. آن نشانی IP خصوصی که زودتر درخواست برای ترجمه ارسال کند، زودتر ترجمه خواهد شد. در صورتی که تمام آدرسهای IP استخر مشغول باشند و درخواستی برای ترجمه دریافت شود، آنگاه بستهها بررسی نخواهند شد. حال در ادامه این بخش از آموزش فایروال سیسکو ASA به بررسی مراحل انجام تنظیمات NAT پویا در فایروال سیسکو ASA پرداخته شده است.

مراحل پیکربندی NAT پویا در فایروال سیسکو ASA

مراحل پیکربندی NAT پویا در فایروال سیسکو ASA مشابه مراحل پیکربندی NAT ایستا است. در ادامه هر یک از گامهای مربوطه فهرست شدهاند.

- گام۱ - پیکربندی فهرست دسترسی: ایجاد فهرست دسترسی که بیانگر شرایط مجاز است. یعنی در این فهرست دسترسی مشخص میشود که به چه کسی باید اجازه داده شود و چه پروتکلی باید مجاز باشد.

- گام۲- اِعمال فهرست دسترسی به یک واسط: دستور access-group برای تعیین جهتی که یک عمل باید رخ دهد.

- گام۳- ایجاد شی شبکه: در این گام، میزبان یا زیرشبکهای مشخص خواهد شد که NAT پویا روی آن اِعمال میشود. باید دقت داشت که در اینجا دو شی ایجاد شده است. یکی از اشیا میزبانها یا زیرشبکهای را که NAT باید به آن اِعمال شود را مشخص خواهد کرد و دیگری استخر نشانیهای عمومی را تعیین میکند.

- گام۴- ایجاد گزاره NAT پویا: در این گام جهتی تعیین میشود که NAT باید رخ دهد و نشانی IP مشخص میشود که آیپی خصوصی باید به آن ترجمه شود.

برای مثال:

NAT (DMZ, OUTSIDE), Dynamic Private_hosts Public_pool

دستور فوق بیان میدارد که عملیات NAT پویا زمانی رخ خواهد داد که تردد بستهها از DMZ به ناحیه خارجی رخ بدهد و نشانی IP (مشخص شده در شی شبکه Private_hosts) به آیپیهای در دسترس از استخر Public_pool ترجمه خواهد شد. حال در ادامه مثالی عملی برای درک بهتر مفاهیم ارائه شده است.

مثال پیادهسازی NAT پویا در فایروال سیسکو ASA

در این مثال، سه روتر با نامهای روتر۱ (آیپی: 10.1.1.1/24)، روتر۲ (آیپی: 11.1.1.1/24) و روتر۳ (آیپی: 101.1.1.1) به ASA متصل هستند. نشانی آیپی فایروال سیسکو ASA در واسط Gi0/0 ناحیه داخلی 10.1.1.2/24 با نام INSIDE و سطح امنیتی این واسط ۱۰۰ است.

همچنین نشانی IP واسط Gi0/1 در ناحیه بیرونی برابر با 101.1.1.2/24 و نام آن، OUTSIDE است. سطح امنیتی در ناحیه بیرونی نیز همانطور که در تصویر فوق مشخص شده، صفر است. در این مثال، NAT پویا برای ترافیک تولید شده از ناحیه داخلی به سمت ناحیه خارجی و همچنین ترافیکی که از DMZ به ناحیه خارجی جریان دارد فعال خواهد شد. ابتدا باید تنظیمات مربوط به نشانیهای آیپی انجام شود.

تنظیم نشانیهای آیپی برای دستگاههای شبکه

تنظیمات آیپی برای روتر۱ به صورت زیر است:

Router1(config)#int fa0/0 Router1(config-if)#ip address 10.1.1.1 255.255.255.0 Router1(config-if)#no shut

به همین شکل، پیکربندی تنظیمات آیپی برای روتر۲ نیز به صورت زیر انجام میشود:

Router2(config)#int fa0/0 Router2(config-if)#ip address 11.1.1.1 255.255.255.0 Router2(config-if)#no shut

تنظیمات نشانی آیپی در روتر۳ به صورت زیر است:

Router3(config)#int fa0/0 Router3(config-if)#ip address 101.1.1.1 255.255.255.0 Router3(config-if)#no shut

حال باید تنظیمات نشانی آیپی، نام و سطح امنیتی را در واسط ASA انجام داد:

asa(config)#int Gi0/0 asa(config-if)#no shut asa(config-if)#ip address 10.1.1.2 255.255.255.0 asa(config-if)#nameif INSIDE asa(config-if)#security level 100 asa(config-if)#exit asa(config)#int Gi0/1 asa(config-if)#no shut asa(config-if)#ip address 11.1.1.2 255.255.255.0 asa(config-if)#nameif DMZ asa(config-if)#security level 50 asa(config-if)#exit asa(config)#int Gi0/2 asa(config-if)#no shut asa(config-if)#ip address 101.1.1.2 255.255.255.0 asa(config-if)#nameif OUTSIDE asa(config-if)#security level 0

حالا باید مسیرهای ایستا را برای روترها تعریف کرد.

تعریف مسیرهای ایستا برای روترها

تنظیمات برای ایجاد مسیر ثابت برای روتر۱ به صورت زیر است:

Router1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2

تنظیمات مسیر ایستا برای روتر ۲ نیز به صورت زیر انجام میشود.

Router2(config)#ip route 0.0.0.0 0.0.0.0 11.1.1.2

همچنین، تنظیمات مسیر ایستا برای روتر۳ به شرح زیر است:

Router3(config)#ip route 0.0.0.0 0.0.0.0 101.1.1.2

و در نهایت، پیکربندی مسیر ایستا برای فایروال سیسکو ASA نیز مطابق با کدهای زیر است:

asa(config)#route INSIDE 10.1.1.0 255.255.255.0 10.1.1.1 asa(config)#route OUTSIDE 101.1.1.0 255.255.255.0 101.1.1.1 asa(config)#route DMZ 11.1.1.0 255.255.255.0 10.1.1.1

حالا برای ICMP (پینگ گرفتن) یا باید بازرسی انجام شود یا باید از ACL استفاده کرد تا امکان بازتاب پاسخ ICMP از سطح امنیتی پایین به سطح امنیتی بالاتر وجود داشته باشد.

این کار به این دلیل انجام میشود که به طور پیشفرض هیچ ترافیکی از سطح امنیتی پایینتر به سطح امنیتی بالاتر مجاز به تردد نیست. حال باید نسبت به انجام تنظیمات فهرست دسترسی اقدام شود.

پیکربندی فهرست دسترسی

پیکربندی فهرست دسترسی در فایروال سیسکو ASA به صورت زیر انجام میشود:

asa(config)#access-list traffic_out permit icmp any any asa(config)#access-list traffic_dmz permit icmp any any

در کدهای فوق، دو فهرست دسترسی (Access-List) ایجاد شده است:

- اولین فهرست دسترسی traffic_out است که به ترافیک ICMP اجازه میدهد تا از ناحیه خارجی (OUTSIDE) به ناحیه داخلی (INSIDE) تردد داشته باشد (با داشتن هر نشانی آیپی و هر سابنت ماسکی).

- دومین فهرست دسترسی با نام traffic_dmz ایجاد شده است که به ترافیک بستههای ICMP اجازه میدهد از OUTSIDE به DMZ تردد کنند (با هر نشانی IP و هر سابنت ماسکی).

حالا باید این فهرستهای دسترسی را به واسط فایروال سیسکو ASA اِعمال کرد:

asa(config)#access-group traffic_out in interface OUTSIDE asa(config)#access-group traffic_dmz in interface DMZ

اولین گزاره در کدهای فوق بیان میدارد که فهرست دسترسی traffic_out در جهت داخلی به سمت واسط خارجی اِعمال میشود. دومین گزاره نیز بیانگر این است که فهرست دسترسی traffic_dmz در جهت داخلی به سمت واسط DMZ اِعمال میشود. حالا دستگاههای واقع در ناحیه داخلی میتوانند دستگاههای واقع شده در ناحیه خارجی و ناحیه DMZ را پینگ کنند.

اکنون هدف این است که NAT پویا زمانی فعال شود که کل ترافیک زیر شبکه 10.1.1.0/24 از ناحیه داخلی به ناحیه خارجی و همچنین ترافیک شبکه 11.1.1.0/24 از DMZ به ناحیه خارجی تردد میکند.

asa(config)#object network inside_nat asa(config-network-object)#subnet 10.1.1.0 255.255.255.0 asa(config-network-object)#exit

ابتدا معین شده است که کدام زیرشبکه باید ترجمه شود.

asa(config)#object network NAT_pool asa(config-network-object)#range 110.1.1.1 110.1.1.4 asa(config-network-object)#exit

حالا در کدهای فوق، استخر NAT ایجاد شده است که این استخر حاوی نشانی IP عمومی که است نشانی آیپی خصوصی به آن ترجمه میشود. اکنون، جهت (Direction) ترجمه NAT تعیین خواهد شد:

asa(config)#nat (INSIDE, OUTSIDE) source dynamic inside_nat NAT_pool

حال، اِعمال NAT برای خارج شدن از DMZ به سمت ناحیه خارجی انجام میشود.

asa(config)#object network dmz_nat asa(config-network-object)#subnet 11.1.1.0 255.255.255.0 asa(config-network-object)#exit

اکنون استخر NAT برای این ترافیک ایجاد میشود.

asa(config)#object network dmz_nat_pool asa(config-network-object)#range 120.1.1.1 120.1.1.4 asa(config-network-object)#exit

استخر dmz_nat_pool حاوی چهار نشانی آیپی عمومی است که محدوده آن از 120.1.1.1 تا 120.1.1.4 خواهد بود. حالا جهت لازم برای ترجمه NAT تعیین میشود.

asa(config)#nat (DMZ, OUTSIDE) source dynamic dmz_nat dmz_nat_pool

دستور فوق تعیین میکند که زیرشبکه در dmz_nat باید به یکی از نشانیهای آیپی dmz_nat_pool با استفاده از NAT پویا ترجمه شود. به این ترتیب، مباحث مربوط به پیادهسازی NAT پویا در فایروال سیسکو ASA به اتمام رسیده است. در ادامه آموزش فایروال سیسکو ASA به نحوه جلوگیری از حملات جعل IP در فایروال سیسکو ASA با استفاده از RPF پرداخته شده است.

آموزش فایروال سیسکو : جلوگیری از حمله Spoofing با RPF

یکی از حملات رایج در شبکههای مبتنی بر TCP/IP، حمله جعل IP است. در این بخش از آموزش فایروال سیسکو ASA به شرح نحوه جلوگیری از حمله جعل آیپی در فایروال سیسکو با استفاده از RPF پرداخته شده است. پیش از هر چیز، ابتدا باید به این سوال پاسخ داده شود که حمله جعل IP چیست؟

حمله جعل IP چیست؟

این حمله معمولاً برای حملات بازداری از ارائه خدمات (DoS)، شناسایی پنهان شدن یا حتی برای عبور از فایروالها یا قوانین امنیتی فهرستهای دسترسی انجام میشود. حال برای درک بهتر حمله Spoofing و جلوگیری از آن، باید به این سوال پاسخ داده شود که حمله جعل آیپی چگونه عمل میکند؟

نحوه عملکرد حمله جعل IP به چه صورت است؟

نحوه عملکرد حمله جعل آیپی در ادامه این بخش فهرست شده است:

- مهاجم تخریبگر بستههایی را به سمت یک میزبان هدف ارسال میکند.

- مهاجم خود را به وسیله درج یک آیپی منبع جعلی در بسته ارسالی پنهان میکند. این آیپی جعلی یا اصلاً وجود خارجی ندارد یا ممکن است یک نشانی آیپی معتبر مربوط به یک میزبان دیگر در شبکهای دیگر باشد.

- ترافیک پاسخ از هدف حمله هیچگاه به مهاجم نخواهد رسید، زیرا نشانی منبع مهاجم ساختگی است. بنابراین، هویت مهاجم ناشناخته باقی خواهد ماند.

- این مسئله میتواند منجر به از بین رفتن منابع در میزبان هدف شود. زیرا اتصالهای TCP ناقص بسیاری را در حافظه خود ایجاد خواهد کرد.

فایروال سیسکو ASA میتواند یک بسته جعل شده را با استفاده از هدایت مسیر معکوس (Reverse Path Forwarding | RPF) شناسایی کند. RPF میتواند بر یک مبنای مبتنی بر هر واسط فعالسازی شود. به محض اینکه RPF در یک واسط خاص فعال میشود، فایروال ASA نشانی آیپی منبع را (علاوه بر نشانی مقصد) هر بستهای که به این واسط میرسد، بررسی خواهد کرد. در حالت عادی، هر دستگاه شبکه در لایه سه، تنها نشانی مقصد را بررسی میکند تا بداند چگونه باید بسته را مسیریابی کند.

همچنین، با بررسی آیپی منبع بسته نیز فایروال میتواند راستیآزمایی کند که آیا بسته جعلی است یا خیر. فایروال سعی خواهد کرد تا مسیر معکوس را در جدول مسیریابی خود بیابد. در صورتی که یک مسیر معکوس در واسطی که بسته به آن رسیده است پیدا نشود، بدین معنا خواهد بود که بسته جعلی است و بلافاصله متوقف خواهد شد. در نمودار زیر مفهوم هدایت مسیر معکوس به تصویر کشیده شده است.

همانطور که در تصویر فوق ملاحظه میشود، یک مهاجم سعی میکند تا با جعل آیپی به شبکه داخلی دست یابد. در فایروال سیسکو ASA تنظیمات RPF در واسط بیرونی به صورت زیر انجام میشود:

Ciscoasa(config)# ip verify reverse-path interface outside

فایروال سیسکو ASA، نشانی آیپی منبع را در بسته جعلی وارد شده بررسی خواهد کرد و ملاحظه میکند که نشانی 192.168.1.1 به شبکه داخلی آن تعلق دارد. یک بسته با چنین نشانی IP منبعی نباید هیچگاه از واسط خارجی فرا برسد. بنابراین، بسته مسدود خواهد شد. فایروال سیسکو ASA بازرسی RPF را با استفاده از جدول مسیریابی خود انجام میدهد. جدول مسیریابی نشان میدهد که شبکه 192.168.1.0/24 به سمت واسط داخلی ASA است (با فرض اینکه پیش از این یک مسیر ایستا برای این شبکه داخلی پیکربندی شده است).

آموزش فایروال سیسکو : فیلترینگ BotNet در فایروال سیسکو ASA

تصفیه BotNet فایروال سیسکو ابزاری را برای شناسایی و به طور بالقوه مسدودسازی ترافیکی ارائه میکند که به سمت مقاصد شناخته شده BotNet در حرکت هستند. این کار هم با استفاده از نشانیهای آیپی شناخته شده و هم به وسیله نظارت بر ترافیک DNS برای کوئریهای DNS نامناسب انجام میشود.

تصفیه BotNet پیشنیازهایی دارد که در ادامه به آنها اشاره شده است:

- جداسازی BotNet

- فایروال ASA به گونهای پیکربندی شده باشد تا از DNS برای بررسی نامها و نشانیها در پایگاه داده ایستا استفاده کند.

- تجسس DNS یا DNS Snooping فعال شده باشد.

- اتصال لحظهای با اینترنت برای امکان دانلود آخرین پایگاه داده

پیادهسازی تصفیه BotNet در سیسکو ASA

برای پیادهسازی فیلترینگ ترافیک BotNet، گواهینامه یا لایسنس آن باید فعال باشد. فعال بودن گواهی BotNet Filtering را میتوان از طریق دستور «show version» در CLI بررسی کرد. در صورتی که گواهی نصب نشده باشد، گزینههای تنظیمات در ASDM نشان داده نخواهد شد. اما دستورات همچنان از طریق CLI قابل اجرا خواهند بود.

گامهای تنظیمات تصفیه BotNet در سیسکو ASA

گامهای تنظیمات تصفیه BotNet در فایروال سیسکو ASA به شرح زیر است:

- پیکربندی پایگاه داده پویا

- پیکربندی پایگاه داده ایستا

- فعالسازی DNS Snooping

- فعالسازی تصفیه ترافیک BotNet

حال در ادامه این بخش از آموزش فایروال سیسکو ASA به شرح هر یک از این مراحل پرداخته شده است.

پیکربندی پایگاه داده پویا

با استفاده از ASDM، پایگاه داده میتواند از طریق منوهای «Configuration ‣ Firewall ‣ Botnet Traffic Filter» پیکربندی شود. در این محل باید تیک گزینههای زیر را فعال کرد:

- فعالسازی کلاینت بهروزرسانی BotNet

- استفاده از دادههای BotNet که به صورت پویا از سرور بهروزرسانی دانلود شده است.

پس از کلیک کردن گزینه Apply، پایگاه داده برای اولین بار به صورت خودکار دانلود خواهد شد. برای دانلود آخرین پایگاه داده به صورت دستی، باید گزینه Fetch BotNet Database را انتخاب کرد. همچنین، از طریق CLI نیز تنظیمات به صورت زیر انجام میشود:

dynamic-filter updater client enable dynamic-filter use database

تنظیمات پایگاه داده ایستا

در بخش تصفیه ترافیک BotNet، باید فهرستهای سیاه و سفید را انتخاب کرد. هر ورودی در فهرست سفید مجاز خواهد بود و در پایگاه داده یا ورودیهای ایستا بررسی نخواهد شد. ورودیهای فهرست سیاه به همراه پایگاه داده مورد استفاده قرار میگیرند و به وسیله فیلتر BotNet نظارت میشوند. برای انجام تنظیمات پایگاه داده ایستا از طریق CLI، قالب دستورات زیر به کار گرفته میشود:

dynamic-filter { blacklist | whitelist }

{name <hostname> | address <ip>}

فعالسازی DNS Snooping

در بخش تصفیه ترافیک BotNet باید DNS Snooping را انتخاب کرد. برای DNS Snooping سراسری باید به سادگی تیک آن را در واسط Global فعال کرد. فعالسازی DNS Snooping از طریق CLI نیز به صورت زیر است:

! By default the global policy is called 'global_policy' policy map <policy-name> class inspection_default inspect dns preset_dns_map dynamic filter snoop

فعالسازی تصفیه ترافیک BotNet

در بخش Bonet Traffic Filter باید قسمت Traffic Settings را انتخاب کرد. در اکثر مواقع لازم است تا فیلتر باتنت را در واسط سمت ناحیه خارجی فعال کرد. باید گزینه مربوط به ترافیک را در واسط مناسب تیک زد. همچنین، میتوان تنها ترافیک خاصی را فیلتر کرد. این کار را میتوان با انتخاب «Manage ACL» و تعریف ترافیک مناسب انجام داد. همچنین میتوان مشخص کرد که دقیقاً چه سطحی از ترافیک مسدود خواهد شد. فعالسازی ترافیک BotNet از طریق CLI به صورت زیر است:

dynamic-filter enable [ interface <name>] [classify list <acl-name>]

! Optionally - Drop connections involved in botnet activity

dynamic-filter drop blacklist [interface <name>] [action-clasify-list <acl>] [threat-level {eq <level> | range <min-level> <max-level>}]

دسترسپذیری بالا در فایروال سیسکو ASA

به عنوان یک اقدام در راستای ایجاد افزونگی، میتوان چند فایروال سیسکو ASA را در قالب یک پیکربندی دارای پشتیبان (Failover) به کار گرفت. در واقع در چنین ساز و کاری، از چند فایروال سیسکو به صورت همزمان استفاده میشود تا در صورت بروز مشکل برای یکی از آنها ترافیک به صورت خودکار به فایروال دیگر منتقل شود.

به چنین روشی پیادهسازی با دسترسپذیری بالا (High Availability) نیز گفته میشود. چنین رویکردی مستلزم این است که فایروالهای ASA دارای نرمافزارها، گواهی و واسطهایی دقیقاً مشابه یکدیگر باشند. سه گزینه با دسترسپذیری بالا برای محافظت در برابر زمان خاموشی وجود دارد که در ادامه به آنها پرداخته شده است.

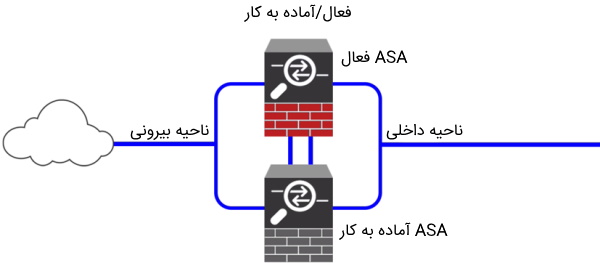

پیادهسازی Failover فعال/آماده به کار

در این مدل، تنها یکی از فایروالها مسئولیت پردازش ترافیک را بر عهده دارد، در حالی که دیگری به عنوان آماده به کار داغ (Hot Standby) شناخته میشود. دستگاه آماده به کار این قابلیت را دارد تا وظایف پردازش ترافیک را در صورت بروز مشکل برای دستگاه فعال بر عهده بگیرد.

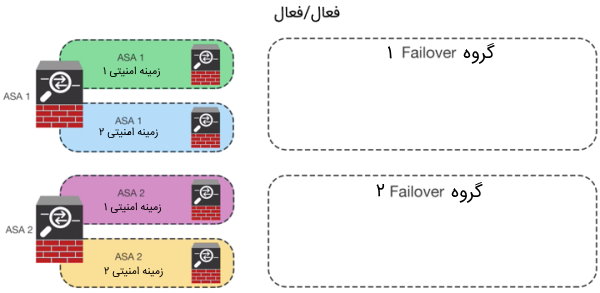

پیادهسازی Failover فعال/فعال

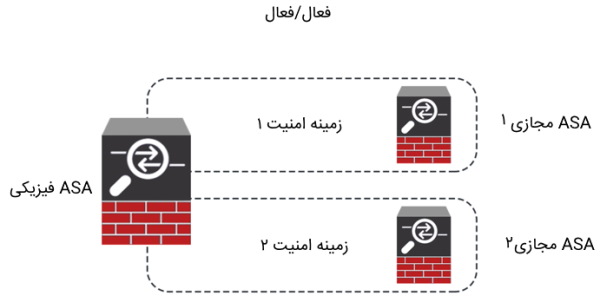

در این مدل، هر دو فایروال به صورت فعال ترافیک را به عنوان یک خوشه پردازش میکنند. شبکه میتواند شکست یکی از دستگاهها را تحمل کند، زیرا فایروالها در حال اجرای وظایف دقیقاً مشابهی هستند. این نوع پیادهسازی کمی پیچیدهتر است و نیاز به حالت زمینه چندگانه (Multiple Context Mode) دارد.

با حالت زمینه چندگانه میتوان یک فایروال ASA را به چند دستگاه مجازی پارتیشنبندی کرد که به آنها زمینههای امنیت گفته میشود. هر زمینه امنیت به عنوان یک دستگاه مستقل با خط مشیها، واسطها و ادمینهای مربوط به خودش عمل میکند. بنابراین حالت «چند زمینه» مشابه داشتن چند دستگاه فایروال مستقل است.

برای پیادهسازی حالت Failover فعال/فعال، از دو فایروال فیزیکی استفاده میشود. هر یک از این فایروالها به صورت چند فایروال مجازی یا چند «زمینه امنیت» (Security Context) پیکربندی میشوند. در این مثال، ASA 1 به عنوان زمینه امنیت ۱ و زمینه امنیت ۲ پیکربندی میشود. همچنین، فایروال ASA ۲ نیز با مجازیسازی به دو زمینه امنیت تقسیم میشود:

گام بعدی به این صورت است که زمینههای امنیت به گروههای Failover تقسیم شوند. یک گروه Failover به بیان ساده گروهبندی منطقی یک یا چند زمینه امنیت است. ASA 1 به عنوان دستگاه اصلی شناخته میشود که برای گروه Failover یک فعال میشود. به طور مشابه، ASA 2 به عنوان دستگاه دوم شناخته میشود و برای گروه Failover دو فعال است. بار به گونهای توزیع میشود که هر دو ASA به طور فعال با ایجاد افزونگی از یکدیگر پشتیبانی میکنند.

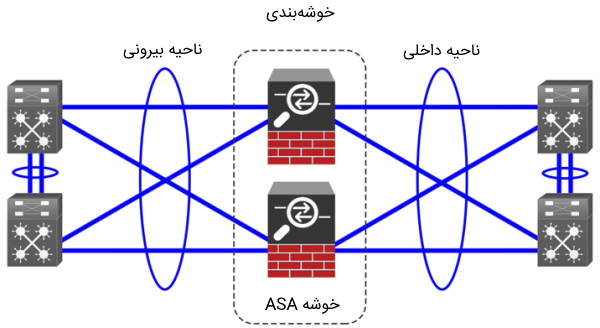

پیادهسازی خوشهبندی Failover

در این روش، چند فایروال سیسکو ASA برای فعالیت به عنوان یک دستگاه منطقی با یکدیگر در یک خوشه قرار میگیرند. یکپارچهسازی و مدیریت این فایروالها به گونهای کار میکند که گویی یک دستگاه واحد وجود دارد. اما روش خوشهبندی توان و افزونگی بالاتری را ارائه میکند.

این روش مشابه نحوه عملکرد یک آرایه دیسک RAID به صورت یک مدل Slave/Master عمل میکند. در صورتی که یک فایروال ASA خوشهبندی شده متوقف شود، ASA دیگر میتواند تا زمان تعویض فایروال معیوب مدیریت امور را به دست بگیرد.

واسطها به دو سوئیچ مختلف با یک کانال پورت مجازی متصل میشوند و سوئیچها نیز به یکدیگر متصل میشوند. این کار باید هم در ناحیه بیرونی و هم در ناحیه داخلی انجام شود. به این ترتیب، آموزش فایروال سیسکو ASA در این بخش به پایان میرسد. حال در بخش پایانی این مقاله به معرفی دورههای آموزشی مرتبط با سیسکو و امنیت شبکه پرداخته شده است.

معرفی فیلم های آموزش امنیت شبکه و آموزش سیسکو فرادرس

در سایت فرادرس یک «مجموعه آموزش شبکههای کامپیوتری»، یک «مجموعه آموزش امنیت شبکه» و یک «مجموعه آموزش دورههای سیسکو» وجود دارد که در آنها دورههای آموزشی مختلفی پیرامون مباحث شبکه و امنیت آن ارائه شده است. دانشجویان و علاقهمندان میتوانند از این مجموعهها و دورههای آموزشی متعدد در جهت ارتقای دانش و مهارت خود برای ورود به بازار کار استفاده کنند. دورههایی که در ادامه معرفی شدهاند تنها تعدادی از دورههای آموزشی شاخص موجود در این مجموعهها به شمار میروند.

فیلم آموزش نتورک پلاس (+Network)

دوره آموزش ویدئویی +CompTIA Network یکی از دورههای مقدماتی بسیار رایج در حوزه شبکه است و به نوعی پیشنیاز CCNA محسوب میشود. بسیاری از سرفصلهای دوره +CompTIA Network با سرفصلهای CCNA یکسان هستند. این دوره برای افراد مبتدی و تازهکاری مناسب است که به شبکههای کامپیوتری علاقهمند هستند و قصد فعالیت در زمینه شبکه را دارند. طول مدت این آموزش ۱۰ ساعت و مدرس آن مهندس عباس ولی زاده است. از جمله مباحثی که در این دوره مطرح میشوند، میتوان به معرفی دوره نتورک پلاس، انواع بسترهای ارتباطی، مدل OSI و لایههای شبکه، کلاسهای آیپی، امنیت و مجازیسازی اشاره کرد.

- برای دیدن فیلم آموزش نتورک پلاس (+Network) + اینجا کلیک کنید.

فیلم آموزش شبکه های کامپیوتری ۲

طول مدت دوره آموزشی شبکههای کامپیوتری ۲ بیش از ۲۳ ساعت و مدرس آن مهندس منوچهر بابایی است. این دوره با رویکرد حل مسئله ارائه شده است و در نتیجه برای دانشجویان و دانشآموختگان رشتههای مهندسی کامپیوتر، علوم کامپیوتر و مهندسی فناوری اطلاعات که قصد شرکت در آزمون کارشناسی ارشد این رشتهها را دارند، مناسب است.

همچنین، علاقهمندان و افرادی که قصد یادگیری مهارت CCNA و سایر دورههای سیسکو را دارند نیز میتوانند به عنوان پیشنیاز از این دوره استفاده کنند. این دوره، کتاب شبکههای کامپیوتری جیمز کوروس و کیت راس را به عنوان منبع اصلی استفاده کرده است، چرا که این کتاب در بسیاری از دانشگاههای ایران برای درس شبکه تدریس میشود و منبع طرح سوالات کنکور کارشناسی ارشد و دکتری محسوب میشود. از جمله سرفصلهای این دوره آموزشی میتوان از شبکههای کامپیوتری و اینترنت، لایه کاربرد، لایه انتقال و لایه شبکه نام برد.

- برای دیدن فیلم آموزش شبکههای کامپیوتری ۲ – همراه با حل مسأله + اینجا کلیک کنید.

فیلم آموزش امنیت شبکه های کامپیوتری

طول مدت این دوره ۱۱ ساعت و ۴۶ دقیقه است و مدرس آن مهندس میلاد انارفرهاد هستند. در دوره آموزش امنیت شبکههای کامپیوتری به آموزش مسائل تئوری و معرفی نرمافزارهای مربوط به امنیت شبکههای کامپیوتری پرداخته شده است. این دوره آموزشی برای افراد و علاقهمندانی مناسب است که در خصوص شبکه آشنایی کافی را دارند و میخواهند مباحث امنیتی در این حوزه را یاد بگیرند. از جمله سرفصلهای این دوره آموزشی میتوان به مروری بر شبکه، اصول، اهداف و تعاریف امنیت شبکه، نمونه نهدیدها و حملات متداول، پروتکلهای امن و سایر موارد اشاره کرد.

- برای دیدن فیلم آموزش امنیت شبکه های کامپیوتری + اینجا کلیک کنید.

فیلم آموزش امنیت در شبکه های کامپیوتری و اینترنت

طول مدت این دوره ۹ ساعت است و مدرس آن مهندس مهدی مهدیانی هستند. در این دوره آموزشی سعی شده است تا روشهای مورد استفاده هکرها در بحث امنیت شبکه و اینترنت معرفی و نحوه حفظ امنیت در برابر حملات در شبکه آموزش داده شود. این دوره آموزشی برای افراد مبتدی در حوزه شبکههای کامپیوتری و همچنین اشخاصی که قصد بهبود سطح امنیتی سازمان خود را دارند، مناسب است. برخی از سرفصلها و رئوس مطالبی که در این دوره آموزشی به آنها اشاره شده است، شامل آموزش نصب کالی لینوکس، معرفی هک و انواع هکر، نحوه ردیابی و شناسایی هدف، سازکار اسکن شبکه و بسیاری از موارد دیگر میشود.

- برای دیدن فیلم آموزش امنیت در شبکه های کامپیوتری و اینترنت + اینجا کلیک کنید.

فیلم آموزش تست نفوذ در وب و راهکارهای مقابله با آن

طول مدت این آموزش ۱۰ ساعت و ۲۳ دقیقه است و مدرس آن مهندس عادل سرمست هستند. در حال حاضر، استفاده از کاربردهای مبتنی بر وب بسیار افزایش یافته است و به همین دلیل نیاز به حفظ امنیت وب در سازمانها و کسبوکارهای مختلف به میزان زیادی وجود دارد. در دوره آموزشی «آموزش تست نفوذ در وب و راهکارهای مقابله با آن» مفاهیم اولیه حوزه امنیت وب، مراحل تست نفوذ و روشهای مقابله با آسیبهای محیط وب ارائه شده است.

علاقهمندان و فعالین در زمینه شبکههای کامپیوتری میتوانند جهت یادگیری یا افزایش سطح دانش خود در حوزه امنیت وب از این دوره آموزشی استفاده کنند. برخی از سرفصلها و مباحث مطرح شده در این دوره شامل تعاریف اولیه (پروتکل وب، تعاریف امنیتی پایه و استانداردهای وب)، نصب برنامههای مورد نیاز، آشنایی با مراحل تست نفوذ، شناخت حملات رایج در وب، روشهای مقابله با آسیبپذیریها و بسیاری از موارد دیگر است.

- برای دیدن فیلم آموزش تست نفوذ در وب و راه های مقابله با آن + اینجا کلیک کنید.

فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND1

دوره آموزش سیسکو CCNA (سی سی ان ای) – ICND1 فرادرس میتواند منبع مناسبی برای مطالعه و کسب آمادگی لازم برای شرکت در آزمون CCNA و یادگیری مهارتهای آن محسوب شود. طول مدت این دوره آموزشی ۱۵ ساعت و مدرس آن مهندس عباس ولی زاده است. از جمله سرفصلهای کلیدی این دوره میتوان به مباحث مقدماتی، نحوه اتصال به تجهیزات سیسکو، آشنایی اولیه با سیستم عامل سیسکو (IOS)، بررسی و مقایسه سوئیچ و هاب، آشنایی و راهاندازی پروتکل VTP و بسیاری دیگر از مباحث مهم CCNA اشاره کرد.

- برای دیدن فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND1 + اینجا کلیک کنید.

فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND2

دوره آموزش سیسکو CCNA (سی سی ان ای) – ICND2 نیز در ادامه دوره ICND1 به سایر مباحث شبکه در راهکارهای سیسکو میپردازد و سرفصلهای مربوط به گواهینامه CCNA را تکمیل میکند. طول مدت این دوره شانزده ساعت و ۳۹ دقیقه و مدرس آن مهندس عباس ولیزاده است. این دوره نیز برای دانشجویان رشته کامپیوتر، فعالین حوزه شبکه و IT، علاقهمندان و همچنین کلیه افرادی مناسب است که قصد طی کردن مسیرهای آموزشی سیسکو و دریافت گواهینامه CCNA را دارند.

در این دوره آموزش ویدئویی، ابتدا معرفی دوره ICND2 انجام میشود، سپس مباحث CCNA ICDN1 یادآوری میشوند. در ادامه، موضوعاتی مانند آشنایی با STP، آشنایی با پروتکلهای مسیریابی، آشنایی با QOS ،AAA و بسیاری دیگر از مباحث مربوط به CCNA ارائه شدهاند. در انتها هم، جمعبندی و نکات پایانی بیان شده است.

- برای دیدن فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND2 + اینجا کلیک کنید.

فیلم آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN

مرکز داده (Data Center) یکی از بخشهای رایج و کاربردی در حوزه شبکههای کامپیوتری محسوب میشود. آموزش دیتا سنتر سیسکو میتواند به ارتقای سطح دانش و مهارتهای مهندسین شبکه و افراد فعال و علاقهمند به این حوزه کمک کند. آشنایی کارشناسان فنی سازمانها با مراکز داده مبتنی بر تجهزیات سیسکو و گذراندن دوره آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN میتواند بسیار مفید واقع شود.

طول مدت این دوره بیش از ۱۲ ساعت و مدرس آن مهندس فرهاد فتحی است. همچنین، بسیاری از سرفصلهای مهم آزمون CCNA در این دوره آموزش داده شده است. برخی از سرفصلهای این دوره آموزشی شامل معرفی کلی تکنولوژی های تجهیزات سری نکسوس مراکز داده، آشنایی با مدل های OSI و TCP/IP، آشنایی با مفاهیم شبکه های LAN، آشنایی با آدرس دهی در IPV4 و مفاهیم ابتدایی مسیریابی و سایر موارد است.

- برای دیدن فیلم آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN + اینجا کلیک کنید.

فیلم آموزش CCNP Switch (سوئیچ سیسکو)

دوره آموزش CCNP Switch (سوئیچ سیسکو) در مجموعه آموزشهای شبکه وبسایت فرادرس ارائه شده است. طول مدت دوره آموزش سوئیچ سیسکو، ۱۲ ساعت و ۷ دقیقه است و مدرس آن مهندس ابوالفضل فرخ رو هستند. در این دوره، همه موارد مورد نیاز برای راهاندازی یک شبکه داخلی آموزش داده شده است. دوره آموزش CCNP سوئیچ نیز یکی از دورههای مهم و ضروری برای افرادی به حساب میآید که قصد طی کردن مسیر شغلی مهندسی شبکه را دارند. این دوره، یکی از پیشنیازهای مهم برای یادگیری دورههای مرتبط با امنیت شبکه و VoIP محسوب میشود. از جمله سرفصلهای دوره CCNP Switch میتوان به نحوه عملکرد سوئیچ، تنظیمات درگاههای سوئیچ، Vlan و Trunk، پروتکل VTP و سایر موارد اشاره کرد.

- برای دیدن فیلم آموزش CCNP Switch (سوئیچ سیسکو) + اینجا کلیک کنید.

فیلم آموزش روتینگ سیسکو (CCNP Routing)

طول مدت دوره آموزش روتینگ سیسکو ۹ ساعت و ۲۰ دقیقه است و مدرس آن مهندس رضا گنجی هستند. هدف از این دوره، آموزش پیشرفته شبکههای مسیریابی تحت تجهیزات Cisco است. گذراندن دوره CCNA به عنوان پیشنیاز برای شروع این دوره توصیه میشود. در این دوره موضوعات پیشرفته مسیریابی، نحوه عملکرد و خطایابی شبکههای مبتنی بر مسیریابها (Router) آموزش داده شده است. سرفصلهای کلی این دوره، مروری بر مفاهیم Routing، آشنایی با متدها، یادگیری پروتکلهای روتینگ، ادغام پروتکلها و سایر موارد هستند.

- برای دیدن فیلم آموزش روتینگ سیسکو (CCNP Routing) + اینجا کلیک کنید.

جمعبندی

در این مقاله ابتدا به معرفی فایروالهای سیسکو ASA پرداخته شد. سپس، مفاهیم ابتدایی فایروال شرح داده شدند و در ادامه به نحوه انجام تنظیمات اولیه فایروال سیسکو ASA پرداخته شد.

همچنین در ادامه آموزش فایروال سیسکو ASA، نحوه انجام تنظیمات لازم در سیسکو ASA برای مقابله با برخی حملات رایج در شبکه آموزش داده شد.