دورک چیست و گوگل دورک چگونه استفاده می شود؟ — از صفر تا صد

«گوگل دورک» (Google Dork) که به صورت دورک کردن گوگل یا هک گوگل نیز استفاده میشود، یک منبع ارزشمند برای محققان امنیتی است. گوگل برای عامه مردم یک موتور جستجو است که برای یافتن متن، تصویر، ویدئو و اخبار استفاده میشود. با این حال در دنیای امنیت اطلاعات، گوگل یک ابزار مفید برای هک کردن محسوب میشود.

دورک چیست؟

شاید از خود بپرسید افراد مختلف چطور میتوانند از گوگل برای هک کردن وبسایتها استفاده کنند؟ البته بدیهی است که امکان استفاده مستقیم از گوگل برای هک کردن وبسایتها وجود ندارد، اما با توجه به ظرفیت زیاد این موتور جستجو برای جمعآوری اطلاعات روی وب، میتواند تقریباً هر وبسایت که در جهان وجود دارد و از جمله وبسایتهای دارای اطلاعات حساس را ایندکس کند. این بدان معنی است که ممکن است شما اطلاعات بسیار حساس خود را در مورد فناوریهای وب، نامهای کاربری، رمزهای عبور و آسیبپذیریهای عمومی بدون این که اطلاع داشته باشید، در معرض دسترس گوگل قرار داده باشید.

به بیان دیگر، گوگل دورک به رویه استفاده از گوگل برای یافتن وباپلیکیشنها و سرورهای دارای آسیبپذیری با بهرهگیری از ظرفیتهای موتور جستجوی گوگل است.

گوگل به طور معمول همه اطلاعاتی که روی یک وبسایت وجود دارد را ایندکس میکند، مگر این که مواردی را از طریق فایل robots.txt مسدود کرده باشید. به طور منطقی پس از گذشت مدتی هر کس در هر نقطه از دنیا، در صورتی که بداند چطور باید آن را جستجو کند، میتواند به این اطلاعات دسترسی پیدا کند. همچنین امکان استفاده از «پایگاه داده هک گوگل» (GHDB) نیز وجود دارد که فهرست کاملی از موارد گوگل دورک شامل دستورهای دورک کردن گوگل را شامل میشود.

نکته مهم: با وجود این که اطلاعات موصوف به صورت عمومی روی اینترنت موجود است و گوگل بر یک مبنای حقوقی، مجاز و حتی تشویق به استفاده از آن شده است، اما افراد دارای انگیزههای شریرانه ممکن است از این اطلاعات سوء استفاده کرده و به حضور آنلاین شما آسیب بزنند.

توجه داشته باشید که وقتی مشغول اجرای چنین کوئریهایی هستید، گوگل نیز از هویت شما آگاه است. به همین جهت و به دلایل زیاد دیگر بهتر است از گوگل دورک صرفاً برای مقاصد خیرخواهانه بهره بگیرید. شما میتوانید از گوگل دورک برای تحقیقات شخصی یا برای بررسی روشهای دفاع از وبسایت در برابر این نوع از آسیبپذیریها کمک بگیرید.

با این که برخی وبسایتها عامدانه اطلاعات حساس خود را در معرض دسترس عموم قرار میدهند، اما این بدان معنی نیست که بهرهگیری از این اطلاعات و سوءاستفاده از آن کاری قانونی است. اگر چنین کاری را انجام بدهید، یک مجرم سایبری محسوب میشوید. ردگیری IP کاربران حتی در صورت استفاده از سرویسهای VPN کار دشواری نیست چون شما هرگز آن قدر که فکر میکنید، ناشناس نخواهید ماند.

پیش از ادامه مطالعه باید بدانید که اگر از یک IP استاتیک منفرد برای اتصال استفاده کنید، گوگل اتصال شما را مسدود خواهد ساخت. گوگل برای جلوگیری از کوئریهای خودکار، چالشهای کپچا را عرضه میکند.

عملگرهای مفید گوگل دورک

موتور جستجوی گوگل یک زبان اختصاصی داخلی برای کوئری دارد. شما میتوانید از فهرست کوئریهای زیر برای یافتن فهرستی از فایلها، یافتن اطلاعاتی در مورد یک مسابقه، ردگیری افراد، دریافت اطلاعاتی در مورد بکلینکهای سئو، ساخت فهرستهای ایمیل و البته کشف آسیبپذیریهای وب استفاده کنید.

- Cache: این دورک نسخه کششدهای از هر وبسایت را نمایش میدهد.

مثال: cache:securitytrails.com - allintext: جستجو به دنبال متن خاصی که در هر صفحه وب قرار دارد.

مثال: allintext: hacking tools - allintitle: جستجوی دقیق کلمه را انجام میدهد، اما صفحاتی نمایش مییابند که این عبارت در عنوان آنها باشد.

مثال: allintitle:"Security Companies" - allinurl: این دستور میتواند برای واکشی نتایجی استفاده شود که URL آنها شامل کاراکترهای تعیینشده است.

مثال: allinurl:clientarea - filetype: این دستور برای جستجوی هر نوع اکستنشن فایل استفاده میشود. برای نمونه اگر میخواهید به دنبال فایلهای PDF بگردید میتوانید از کوئری زیر استفاده کنید:

مثال: email security filetype: pdf - inurl: این دستور دقیقاً همانند دستور allinurl است، اما تنها برای یک کلیدواژه منفرد مفید است.

مثال: inurl:admin - Intitle: برای جستجوی کلیدواژههای مختلف درون عنوان استفاده میشود. برای نمونه مثال زیر به دنبال عناوینی که با security آغاز میشوند میگردد، اما از سوی دیگر کلمه tools میتواند هر جایی در عنوان باشد.

مثال: intitle:security tools - Inanchor: این دستور در مواردی مفید است که بخواهید به دنبال یک متن دقیق بگردید که در لینکی استفاده شده است.

مثال: inanchor:"cyber security" - Intext: برای یافتن صفحاتی که شامل کاراکترها یا رشتههای خاص در متن خود باشند استفاده میشود.

مثال: intext:"safe internet" - Site: این دستور فهرست کامل همه URL-های ایندکس شده برای یک دامنه یا زیردامنه خاص را نشان میدهد.

مثال: site:securitytrails.com - *: این کاراکتر وایلدکارد برای جستجوی صفحههایی کاربرد دارد که شامل هر چیزی که قبل از علامت ستاره وارد کردهاید باشند. برای نمونه how to * a website، نتایجی شامل موارد زیر بازگشت میدهد:

how to…” design/create/hack, etc… “a website” - |: این یک عملگر منطقی است. برای نمونه کوئری "security" |"tips" همه صفحههایی را نشان میدهد که شامل یکی از واژههای security یا tips یا هر دو آنها باشند.

- +: این کوئری برای الحاق دو کلمه استفاده میشود و برای صفحههایی مفید است که بیش از یک کلیدواژه خاص داشته باشند.

مثال: security + trails - -: عملگر منها برای جلوگیری از نمایش نتایجی کاربرد دارد که شامل کلیدواژه مورد نظر هستند. برای نمونه security –trails صفحههایی را نشان میدهد که کلمه security را در متن خود دارند و فاقد کلمه trails هستند.

نمونههایی از گوگل دورک

در این بخش برخی مثالهای عملی را با هم بررسی میکنیم. شما از این که به چه آسانی میتوان اطلاعات شخصی را از هر منبعی با استفاده از تکنیکهای هک گوگل استخراج کرد، شگفتزده خواهید شد.

فایلهای لاگ

فایلهای لاگ نمونه کاملی از این مسئله هستند که چطور اطلاعات حساس را میتوان در هر وبسایت یافت. لاگهای خطا، لاگهای دسترسی و دیگر انواع لاگهای اپلیکیشن غالباً درون فضای HTTP عمومی وبسایتها پیدا میشوند. به این ترتیب مهاجمان میتوانند نسخه PHP اجرا شده روی سایت و همچنین مسیر بسیار مهم CMS یا فریمورک مورد استفاده وبسایت را بدانند.

در مورد این نوع از دورکها میتوان دو عملگر گوگل به نامهای allintext و filetype را با هم ترکیب کرد:

allintext:username filetype:log

به این ترتیب نتایج زیادی نمایش مییابند که شامل نامهای کاربری درون فایلهای *.log هستند.

برای نمونه در بین نتایج یک وبسایت خاص را میبینم که لاگ خطای SQL یک سرور دیتابیس را نمایش میدهد که شامل اطلاعات حساسی است:

MyBB SQL Error

SQL Error: 1062 - Duplicate entry 'XXX' for key 'username'

Query:

INSERT

INTO XXX (`username`,`password`,`salt`,`loginkey`,`email`,`postnum`,`avatar`,`avatartype`,`usergroup`,`additionalgroups`,`displaygroup`,`usertitle`,`regdate`,`lastactive`,`lastvisit`,`website`,`icq`,`aim`,`yahoo`,`msn`,`birthday`,`signature`,`allownotices`,`hideemail`,`subscriptionmethod`,`receivepms`,`receivefrombuddy`,`pmnotice`,`pmnotify`,`showsigs`,`showavatars`,`showquickreply`,`showredirect`,`tpp`,`ppp`,`invisible`,`style`,`timezone`,`dstcorrection`,`threadmode`,`daysprune`,`dateformat`,`timeformat`,`regip`,`longregip`,`language`,`showcodebuttons`,`away`,`awaydate`,`returndate`,`awayreason`,`notepad`,`referrer`,`referrals`,`buddylist`,`ignorelist`,`pmfolders`,`warningpoints`,`moderateposts`,`moderationtime`,`suspendposting`,`suspensiontime`,`coppauser`,`classicpostbit`,`usernotes`)

VALUES ('XXX','XXX','XXX','XXX','XXX','0','','','5','','0','','1389074395','1389074395','1389074395','','0','','','','','','1','1','0','1','0','1','1','1','1','1','1','0','0','0','0','5.5','2','linear','0','','','XXX','-655077638','','1','0','0','0','','','0','0','','','','0','0','0','0','0','0','0','')

در این مثال، نام دیتابیس فعلی،، لاگین کاربر، مقادیر رمز عبور و ایمیل روی اینترنت افشا شده است. جهت حفظ حریم خصوصی موارد امنیتی با XXX جایگزین شدهاند.

وبسرورهای آسیبپذیر

گوگل دورک زیر میتواند برای شناسایی آسیبپذیریها یا سرورهای هک شده مفید باشد که امکان الحاق مسیر /proc/self/cwd/ را مستقیماً به URL وبسایت فراهم میسازند:

inurl:/proc/self/cwd

چنان که در تصویر زیر میبینید، نتایج سرور آسیبپذیر همراه با دایرکتوریهای افشا شده ظاهر میشود که هر کسی میتواند در وبسایت خود آنها را ببیند.

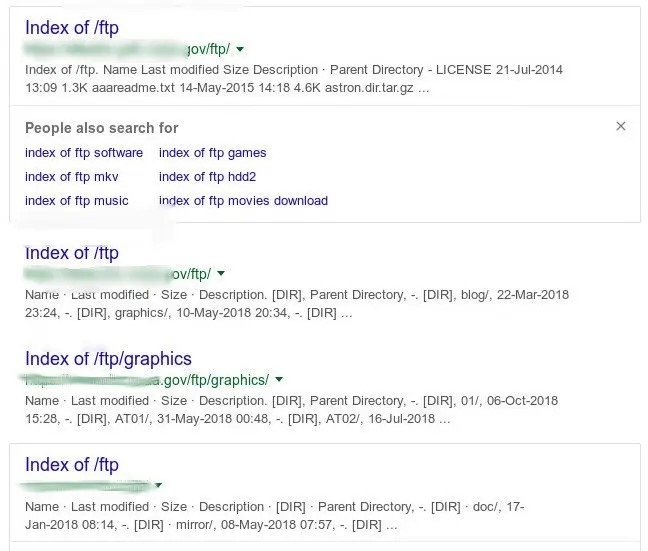

سرورهای FTP باز

گوگل نه تنها سرورهای مبتنی بر HTTP، بلکه سرورهای FTP باز را نیز ایندکس میکند.

با استفاده از دورک زیر میتوان سرورهای افتیپی عمومی را بررسی کرد که غالباً نتایج جالبی در بر دارند:

intitle:"index of" inurl:ftp

در این مثال متوجه شدیم که یک سرور دولتی مهم با فضای FTP باز رها شده است. به احتمال زیاد این سرور عامدانه این گونه طراحی شده است، اما ممکن است یک مشکل امنیتی نیز باشد.

فایلهای ENV

فایلهای env. فایلهایی هستند که فریمورکهای محبوب توسعه وب برای اعلان متغیرها و پیکربندیهای عمومی خود برای محیطهای توسعه لوکال و آنلاین مورد استفاده قرار میدهند.

یکی از رویههای توصیه شده این است که این فایلهای env. را به جایی انتقال دهیم که در دسترس عموم نباشد. با این حال چنان که در تصویر زیر میبینید، توسعهدهندگان زیادی هستند که اهمیتی به این موضوع نمیدهند و فایلهای env. خود را در دایرکتوری وبسایت پابلیک قرار دادهاند.

از آنجا که این یک دورک مهم است؛ ما روش انجام آن را نمایش نمیدهیم، بلکه تنها نتایج را عرضه میکنیم:

چنان که میبینید نامهای کاربری و رمزهای عبور غیر رمز شده و IP-ها مستقیماً در نتایج جستجو افشا شدهاند. شما برای به دست آوردن اطلاعات لاگین دیتابیس حتی نیاز به کلیک کردن روی لینکها نیز ندارید!

با توجه به انبوه اطلاعات در فضای وب، یافتن اطلاعات و مقالات مورد نیاز یک فرد، کار ساده و راحتی نخواهد بود، مگر اینکه بتواند با مهارت و دانش کافی به سایت های مورد نظرش دست پیدا کند. گوگل امکانات مختلفی را در اختیار کاربران خویش قرار داده است، تا افراد بتوانند به سرعت به مطالب مورد نظر خود برسند. برای آشنایی با روش صحیح جستجو در گوگل پیشنهاد میکنیم از آموزش زیر استفاده کنید.

- برای مشاهده آموزش روش صحیح جستجو در گوگل + اینجا کلیک کنید.

کلیدهای خصوصی SSH

کلیدهای خصوصی SSH برای رمزگشایی اطلاعاتی که در پروتکل SSH مبادله میشوند کاربرد دارند. به طور کلی کلیدهای خصوصی باید همواره در سیستمی که برای درستی به سرور ریموت استفاده میشود باقی بمانند و نباید با کس دیگری به اشتراک گذاشته شوند.

در دورک زیر میتوانید کلیدهای خصوصی SSH را پیدا کنید که توسط گوگل عزیز ایندکس شدهاند.

intitle:index.of id_rsa -id_rsa.pub

در بخش بعدی یک دورک جالب دیگر را بررسی میکنیم.

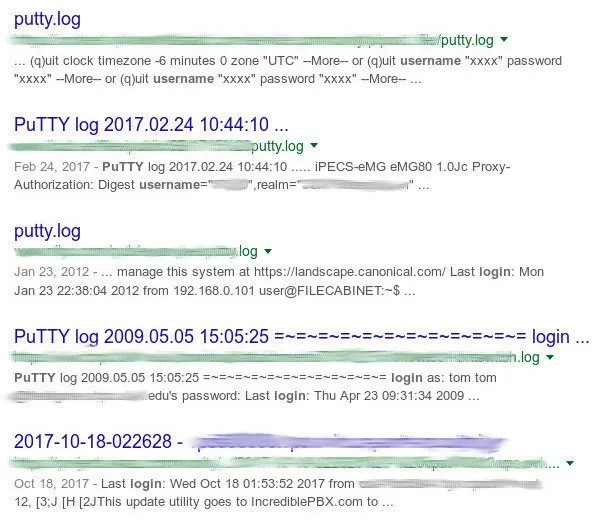

اگر به قدر کافی خوششانس نباشید و از سیستم عامل ویندوز و کلاینت مشهور SSH آن به نام PUTTY استفاده میکنید، به خاطر داشته باشید که این برنامه همواره نامهای کاربری اتصالهای SSH را لاگ میکند.

در این مورد میتوانیم از یک دورک ساده برای واکشی نامهای کاربری SSH از لاگ PUTTY استفاده کنیم.

filetype:log username putty

خروجی مورد نظر چنین است:

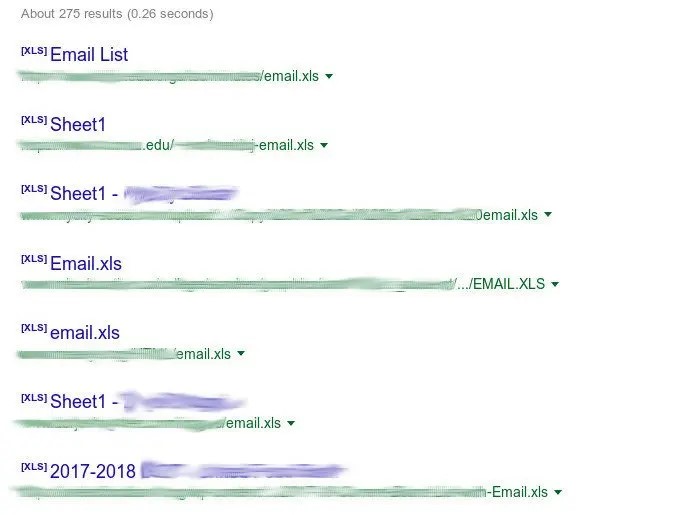

لیستهای ایمیل

یافتن لیستهای ایمیل با استفاده از دورکهای گوگل بسیار آسان است. در مثال زیر قصد داریم فایلهای اکسلی که شامل فهرستی از نشانیهای ایمیل هستند را واکشی کنیم.

filetype:xls inurl:"email.xls"

ما کوئری را فیلتر کردهایم تا تنها نامهای دامنه edu. را نمایش دهد و فهرست نشانیهای ایمیل یک دانشگاه مشهور را با حدود 1800 ایمیل از دانشجویان و اساتید یافتیم.

site:.edu filetype:xls inurl:"email.xls"

به خاطر بسپارید که قدرت اصلی دورهای گوگل از ترکیبهای نامحدودی است که میتوانید مورد استفاده قرار دهید. اسپمرها نیز این ترفند را میدانند و به طور روزمره از آن برای ساختن و تقویت لیستهای ایمیل اسپم خود استفاده میکنند.

دوربینهای زنده

آیا تا کنون کنجکاو بودهاید که دوربین زنده امنیتی شما ممکن است از سوی افراد دیگری به جز شما نیز مورد استفاده قرار گیرد؟ تکنیکهای زیر در زمینه هک گوگل به شما امکان میدهد که صفحههای وب دوربینهای زنده را که به وسیله IP محدود نشدهاند ببینید. دورک واکشی دوربینهای زنده بر مبنای IP به صورت زیر است:

inurl:top.htm inurl:currenttime

برای یافتن انتقال دادهها بر مبنای WebcamXP به صورت زیر عمل میکنیم:

intitle:"webcamXP 5"

دورک زیر نیز برای یافتن دوربینها زنده عمومی کاربرد دارد:

inurl:"lvappl.htm"

دورکهای زیادی برای یافتن دوربینهای زنده وجود دارد که با آنها میتواند نقاط مختلف دنیا را به طور زنده تماشا کنید. برای نمونه میتوانید دوربینهای اماکن آموزشی، دولتی و حتی امنیتی را که فاقد محدودیت IP هستند ببینید.

اگر کمی خلاقیت داشته باشید، حتی میتوانید برخی تستهای نفوذ به سبک هکرهای کلاهسفید روی آنها داشته باشید. مطمئن از این که ببینید چطور میتوانید

پنل مدیریت کامل دوربین را از راه دور تحت اختیار بگرید و حتی دوربینها را بنا به میل خود از نو پیکربندی کنید، شگفتزده خواهید شد.

فایلهای موسیقی، فیلم و پیدیاف

امروزه با توجه به سرویسهای استریم موسیقی تقریباً هیچ کس دیگر به دنبال دانلود موسیقی نیست. اما اگر شما جزء یکی از آن افراد هستید که همیشه به دنبال دانلود کردن موسیقی هستند میتوانید با استفاده از دورک زیر اقدام به یافتن فایلهای MP3 بکنید:

intitle: index of mp3

همین موضوع در مورد فایلهای مدیا یا اسناد پیدیاف نیز صدق میکند و میتوانید از دورکهای زیر بهره بگیرید:

intitle: index of pdf intext:.mp4

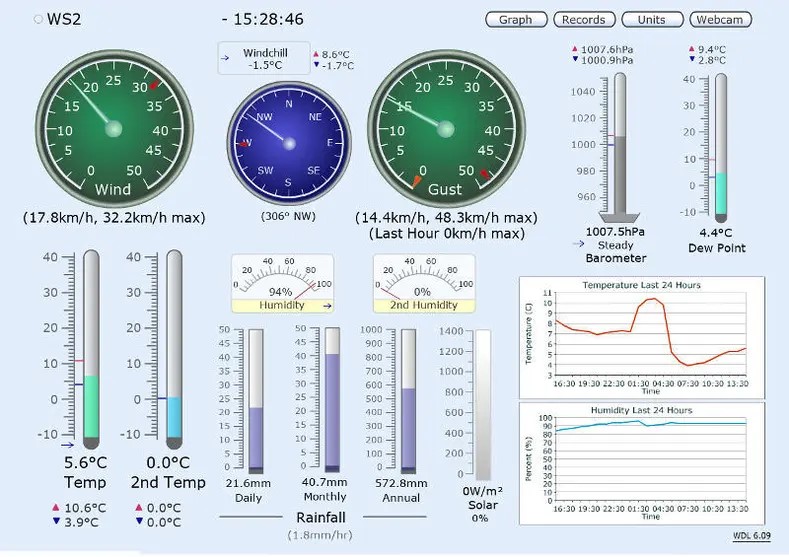

آبوهوا

تکنیکهای هک گوگل میتوانند برای واکشی هر نوع اطلاعات استفاده شوند که شامل انواع بسیار مختلفی از دستگاههای الکترونیک متصل به اینترنت میشود.

در این مورد ما از یک دورک استفاده میکنیم که امکان واکشی دادههای دستگاههای ثبت اطلاعات آبوهوایی را در اختیار ما میگذارد. اگر به بررسی دستگاههای هواشناسی علاقهمند هستید، این دورک کاملاً مورد توجه شما قرار خواهد گرفت:

intitle:"Weather Wing WS-2"

خروجی دورک فوق چند دستگاه متصل به اینترنت هواشناسی را در نقاط مختلف دنیا نمایش میدهد که جزییات مختلفی از قبیل جهت باد، دمای هوا، میزان رطوبت و موارد دیگر را نمایش میدهند.

ویدئوهای زوم

نرمافزار «زوم» (Zoon) در سال 2020 و در پی قرنطینه ناشی از پاندمی کووید 19 به یک نرمافزار حبوب برای برگزاری جلسههای آنلاین تبدیل شد. از این رو شرکت ارائه کننده، برخی محدودیتها را برای یافتن/متوقف کردن جلسههای زوم اعمال کرد؛ اما تا زمانی که URL جلسات قابل اشتراکگذاری است، امکان یافتن آنها نیز وجود دارد:

inurl:zoom.us/j and intext:scheduled for

تنها عیب این مسئله آن است که سرعت ایندکس کردن گوگل پایین است و تا زمانی که گوگل بخواهد نشانی یک جلسه را ایندکس کند، به احتمال زیاد پایان یافته است:

دامپهای SQL

پایگاههای دادهای که به طرز نادرستی پیکربندی شدهاند یک روش برای یافتن دادههای افشا شده محسوب میشوند. روش دیگر این است که به دنبال دامپهای SQL ذخیره شده روی سرورها بگردیم که از طریق دامنه یا IP قابل دسترسی هستند.

گاهی اوقات این دامپها از طریق سازوکارهای نادرست پشتیبانگیری از سوی مدیرانی که روی وبسرور بکاپ میگیرند روی سایتها نمایان میشوند. برای یافتن یک فایل زیپشده SQL از دورک زیر بهره میگیریم:

"index of" "database.sql.zip"

در این بخش به منظور عدم به خطر افتادن موارد افشای دادهها از ارائه اسکرینشات خودداری کردیم.

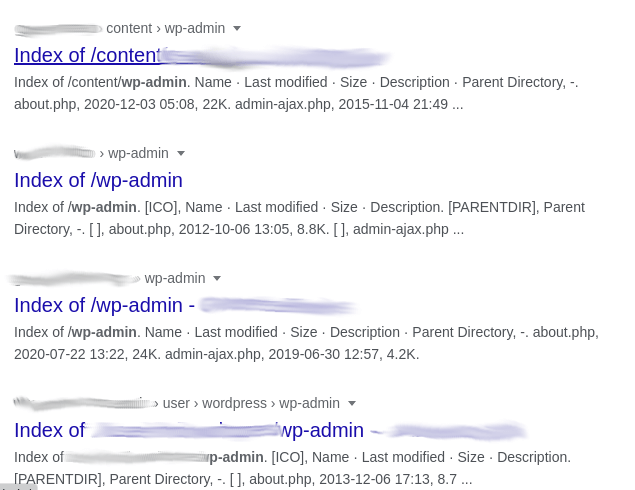

ادمین وردپرس

دیدگاههای مثبت و منفی زیادی درمورد لزوم پنهان کردن صفحه لاگین وردپرس وجود دارند. برخی محققان بر این باورند که این کار لزومی دارد و میتوان با بهرهگیری از برخی ابزارها مانند فایروال وباپلیکیشن (WAF) از بروز حمله به روشی بسیار بهتر از پنهان کردن صفحه لاگین جلوگیری کرد.

یافتن صفحههای لاگین وردپرس با استفاده از یک دورک ساده گوگل کار زیاد دشواری نیست:

intitle:"Index of" wp-admin

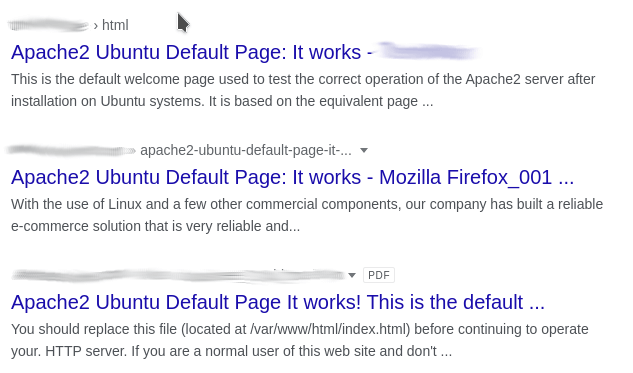

آپاچی 2

این دورک را میتوان زیرمجموعهای از آسیبپذیریهای وبسرور دانست که در بخش قبل اشاره کردیم، اما در اینجا به دو دلیل وبسرور آپاچی 2 را به طور خاص بررسی میکنیم:

یکم این که مجموعه LAMP یک استک محبوب برای میزبانی اپلیکیشنها و وبسایتها محسوب میشود.

این سرورهای آپاچی ممکن است به طرز نادرستی پیکربندی شده یا در مراحلی از راهاندازی فراموش شده باشند و به این ترتیب اهداف مهمی برای باتنتها محسوب میشوند.

برای یافتن صفحههای وب آپاچی 2 از دورک زیر استفاده کنید:

intitle:"Apache2 Ubuntu Default Page: It works"

phpMyAdmin

یک ابزار پر ریسک، اما پرکاربرد در سرورهای LAMP نرمافزار phpMyAdmin است. این ابزار روش دیگری برای به خاطره افتادن دادهها است چون phpMyAdmin به عنوان یک ابزار مدیریت MySQL روی وب محسوب میشود. دورک آن چنین است:

"Index of" inurl:phpmyadmin

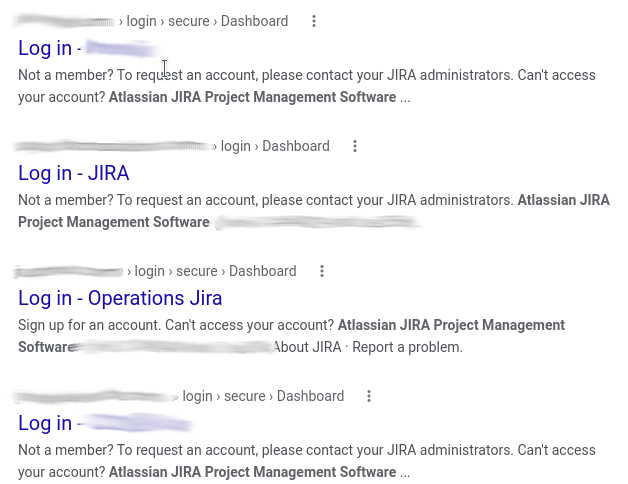

JIRA/Kibana

دورکهای گوگل میتوانند از طریق JIRA یا Kibana برای یافتن وباپلیکیشنهایی استفاده شوند که دادههای سازمانی مهم را میزبانی میکنند.

inurl:Dashboard.jspa intext:"Atlassian Jira Project Management Software" inurl:app/kibana intext:Loading Kibana

یک روش آسانتر برای یافت وهلههای جیرا این است که از ابزاری به نام SurfaceBrowser استفاده کنیم که میتواند زیردامنهها را نیز همراه با اپلیکیشنهای روی آن زیردامنهها شناسایی کند.

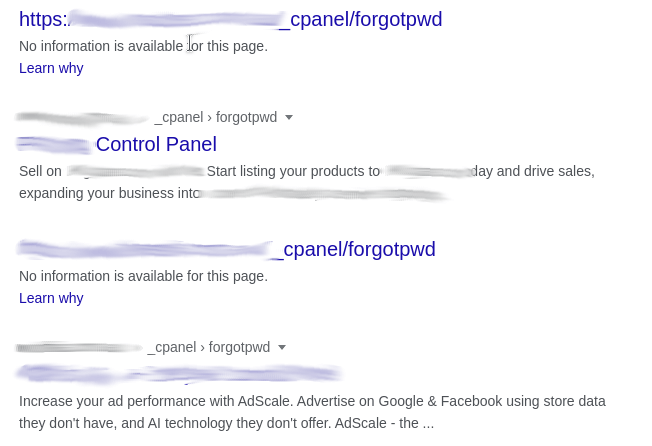

ریست رمز عبور cPanel

دورک دیگری که میتواند به عنوان نخستین گام برای تجسس استفاده شود، پلنهای میزبانی شده با سیپنل است که امکان بهرهبرداری از نقاط ضعف سیپنل در ریست رمز عبور را ای تصاحب آن به دست میدهد. دورکی که به این منظور استفاده میشود چنین است:

inurl:_cpanel/forgotpwd

اسناد دولتی

اسناد حساس دولتی آخرین چیزی هستند که باید روی اینترنت افشا شوند، اما با بهرهگیری از دورکها یافتن این موارد دشوار نیست:

allintitle: restricted filetype:doc site:gov

جلوگیری از گوگل دورک

روشهای زیادی برای مقابله با گوگل دورک وجود دارد. در ادامه فهرستی از تدابیر لازم برای جلوگیری از نشت اطلاعات حساس و ایندکس شدن از سوی موتورهای جستجو را مشاهده میکنید.

- محافظت از نواحی خصوصی از طریق احراز هویت با نام کاربری/رمز عبور و همچنین محدودیتهای مبتنی بر IP.

- رمزگذاری اطلاعت حساس (کاربران، رمزهای عبور، کارتهای بانکی، نشانیهای ایمیل، نشانی×های IP، شمارههای تلفن و غیره).

- اجرای اسکنهای آسیبپذیری سایت به طور مرتب. به این منظور میتوان از کوئریهای گوگل دورک استفاده کرد که برای شناسایی آسیبپذیریهای رایج بسیار مفید هستند.

- اجرای کوئریهای دورک به طور منظم روی وبسایت برای یافتن اطلاعات حساس قبل از افتادن آنها لبه دست افراد بداندیش.

- اگر با مورد نشت اطلاعات حساس از وبسایت مواجه شدید، درخواست حذفان را از موتور جستجوی گوگل ارائه کنید.

- محتوای حساس وبسایت خود را با استفاده از فایل robots.txt که در ریشه دایرکتوری وبسایت قرار دارد مسدود کنید.

- پیکربندی فایل robots.txt برای جلوگیری از گوگل دورک

یکی از بهترین روشها بری جلوگیری از گوگل دورک استفاده از فایل robots.txt است. در این بخش برخی مثقالهای عملی این کار را بررسی میکنیم.

پیکربندی زیر موجب میشود که موتور جستجو از خزش در دایرکتوریهای درون وبسایت ممانعت کند که برای دسترسی خصوصی به وبسایتهایی که قرار نیست به طور عمومی ایندکس شوند، بسیار مفید است:

User-agent: *

Disallow: /

همچنین میتوانید دایرکتوریهای خاصی را از خزش عنکبوت گوگل منع کنید. اگر ناحیه مدیریتی دارید و نیاز به حفاظت از آن حس میکنید کافی است کد زیر را در فایل روبوتس قرار دهید:

User-agent: * Disallow: /admin/

دستور زیر نیز موجب حفاظت از همه زیردایرکتوریها میشود:

User-agent: * Disallow: /privatearea/file.htm

برای جلوگیری از دسترسی به URL-های دینامیک که شامل نماد? هستند از دستور زیر استفاده کنید:

User-agent: * Disallow: /*?

دستور زیر نیز دسترسی به برخی اکستنشنهای فایل خاص را مسدود میسازد:

User-agent: * Disallow: /*.php$/

در مورد فوق دسترسی به همه فایلهای PHP از سوی موتورهای جستجو انکار میشود.

سخن پایانی

گوگل یکی از مهمترین موتورهای جستجو در دنیا محسوب میشود. چنان که مطلع هستید، گوگل توانایی ایندکس کردن هر چیزی روی اینترنت را دارد، مگر این که صراحتاً از این کار منع شده باشد.

در این مقاله متوجه شدیم که گوگل میتوانید به عنوان یک ابزار هک نیز استفاده شود، اما میتوان یک گام جلوتر از افراد بداندیش حرکت کرد و با اسکن کردن مرتب آسیبپذیریهای وبسایت، از بروز حملات هک جلوگیری به عمل آورد. حتی میتوان این ابزار را در وبسایت ادغام کرده و اسکنهای خودکار آر از طریق API-های شخص ثالث موتور جستجوی گوگل اجرا کرد.

در هر صورت گوگل دورک یک ابزار مهم برای محققان امنیتی محسوب میشود و میتواند به جلوگیری از جرائم سایبری کمک شایان توجهی بکند. شما با استفاده از گوگل دورک میتوانید اطلاعات حساسی که در مورد وبسایت افشا شده و محل قرارگیری آنها را شناسایی کرده و به سرعت حذف نمایید.

شما در بخش ورک های مفید اول مقاله فقط توضیح دادید ولی دقیقا نگفتید که آن دستور را در کجا باید وارد کرد

مثلا intext:”safe internet” این دستور را باید در سرچ کوکل یا داخل سایت یا داخل نرم افزاری گفته نشده کجا باید وارد کرد

سلام و وقت بخیر؛

همه دستورهای معرفی شده در این نوشته در داخل کادر جستجوی موتور جستجوی گوگل وارد میشوند.

از همراهی شما با مجله فرادرس سپاسگزاریم.