آموزش CCNA Security – رایگان، به زبان ساده و خلاصه

نام یکی از آزمونها و مدارک شرکت سیسکو، CCNA Security است. سیسکو آزمونها و مدارک مختلفی از جمله CCNA را در حوزه شبکههای کامپیوتری برای افرادی برگزار میکند که قصد فعالیت در زمینه راهاندازی و نگهداری راهکارهای سیسکو با استفاده از تجهیزات این شرکت را دارند. در حال حاضر چندین آزمون مختلف در حوزه امنیت شبکه توسط شرکت سیسکو برگزار میشود. جهت آمادهسازی برای شرکت در این آزمونها یا فعالیت در بازارکار امنیت شبکههای سیسکو در ایران به عنوان مهندس شبکه، آموزش CCNA Security از اهمیت ویژهای برخوردار است. در این مقاله با هدف یادگیری و آشنایی با مفاهیم امنیت شبکههای سیسکو، آموزش دوره CCNA Security به طور خلاصه و به زبان ساده ارائه شده است. همچنین، میتوان با مطالعه بهترین کتاب CCNA ، دوره CCNA را بهتر آموخت.

مدرک CCNA Security چیست ؟

گواهینامه یا مدرک CCNA Security اعتبارنامهای است که در گذشته توسط شرکت سیسکو ارائه میشد. کسب و ارائه مدرک CCNA Security به کارفرمایان نشان میداد که دارنده آن فردی شایسته و واجد شرایط برای انجام وظایف مختلف امنیت شبکه (Network Security) است. از اسفندماه سال ۱۳۹۸، تنها یک آزمون CCNA به صورت جامع برگزار میشود و سایر آزمونها و دورههای CCNA از جمله CCNA Security از فهرست آزمونهای سیسکو حذف شدهاند. در واقع پس از این تاریخ، مبانی و مفاهیم بنیادی شبکههای سیسکو در تک آزمون CCNA پوشش داده میشوند و پس از آن، مباحث تخصصیتر در سطح CCNP مطرح شدهاند.

یکی دیگر از تغییرات به وجود آمده در سیستم آزمونها و مدارک سیسکو این است که هیچ پیشنیازی برای آزمونهای CCNP وجود ندارد. اما، برای ورود به بازار کار امنیت شبکه در ایران، همچنان آموزش CCNA Security به عنوان یک نقطه قوت شناخته میشود و بسیاری از شرکتها به دنبال افرادی هستند که آشنایی و تسلط لازم را با مفاهیم CCNA Security داشته باشند. برای روشنتر شدن موضوع، در ادامه آزمونها و مدارک سیسکو در حوزه امنیت اطلاعات و امنیت شبکه به طور دقیقتری مورد بررسی قرار گرفتهاند.

پیرامون موضوع امنیت شبکه مطلب دیگری نیز در مجله فرادرس منتشر شده است که مطالعه آن به علاقهمندان به این حوزه پیشنهاد میشود:

- مقاله پیشنهادی: آموزش امنیت شبکه — راهنمای شروع و یادگیری

نگاهی به آزمونها و مدارک سیسکو در حوزه امنیت شبکه و امنیت اطلاعات

با توجه به حذف شدن آزمون و مدرک CCNA Security ، بهتر است در این بخش مقدماتی از مقاله آموزش CCNA Security به آزمونها و مدارکی پرداخته شود که در حال حاضر (در زمان انتشار این مقاله) توسط شرکت سیسکو ارائه میشوند. همچنین بهتر است بررسی شود که در قالببندی جدید چه اتفاقی برای سرفصلها و موضوعات دوره CCNA Security افتاده است؟ باید به پاسخ این سوال دست یافت که با مطالعه و یادگیری مباحث دوره CCNA Security در کدام یک از آزمونهای فعلی سیسکو میتوان شرکت کرد؟

در حال حاضر (زمان تدوین این نوشتار)، مدارک سیسکو در سه دسته CCNP ،CCNA و CCIE جای میگیرند. دسته CCNA تنها شامل یک آزمون با همان نام CCNA است و هیچ آزمون و مدرک دیگری در قالب CCNA جای نمیگیرد.

- برای کسب اطلاعات کامل پیرامون CCNA، مطالعه مقاله «CCNA چیست ؟ — آزمون، مدرک، گرایشها، بازار کار و درآمد» پیشنهاد میشود.

همچنین، مدارک سیسکو به دو روش دیگر نیز قابل دستهبندی هستند. یک ساز و کار دستهبندی، بر اساس «نوع فناوری» یا «مسیر مدارک سیسکو» (Track) انجام میشود و علاوه بر آن، مدارک سیسکو بر اساس «درجه سختی» هم قابل دستهبندی هستند. انواع دستهبندی مدارک سیسکو نیز در مقاله «CCNA چیست» (که در بالا معرفی شد) به طور جامع ارائه شدهاند. همچنین، کلیه آزمونهای برگزار شده توسط سیسکو در وبسایت این شرکت و صفحه «آزمونهای فعلی» (Current Exams) [+] قابل مشاهده است.

یکی از حوزههایی که در مسیر یا همان Track مدارک سیسکو با حوزه امنیت در ارتباط است، حوزه «امنیت سایبری» یا همان «CyberOps» نامیده میشود. در حوزه CyberOps، سه آزمون و مدرک سیسکو بر اساس سطح یا درجه سختی وجود دارد که شامل موارد زیرند:

- CyberOps Associate (شماره آزمون: 200-201 CBROPS): کشف تهدیدات و دفاع با استفاده از فناوریهای سیسکو برای عملیات سایبری (CBROPS)

- CyberOps Professional (شماره آزمون: 350-201 CBRCOR): انجام عملیات سایبری با استفاده از فناوریهای امنیتی سیسکو (CBRCOR)

- CyberOps Professional (شماره آزمون: 300-215 CBRFIR): انجام تجزیه و تحلیل جرمشناسی و پاسخ به حادثه با استفاده از فناوریهای سیسکو در حوزه عملیات سایبری (CBRFIR)

همچنین، یکی دیگر از دستهبندیهای آزمونهای سیسکو از لحاظ نوع فناوری یا همان مسیر مدارک، دسته امنیت یا همان Security است. در حوزه Security هشت آزمون سیسکو وجود دارد که دو تا از آنها در زمره مدارک CCIE و بقیه جز مدارک CCNP به حساب میآیند. علاوه بر آن، یک Track دیگر وجود دارد که ترکیبی از دسته Security و DevNet است. در این Track، تنها یک آزمون برگزار میشود. اما، میتوان با قبولی در آن، سه مدرک را به طور همزمان به دست آورد. شماره این آزمون «300-735 SAUTO» است و مدارکی که میتوان با قبولی در آن کسب کرد، شامل موارد زیر است:

- گواهی امنیت CCNP سیسکو (CCNP Security)

- گواهی سیسکو توسعهدهنده حرفهای شبکه (Cisco Certified DevNet Professional)

- گواهی متخصص توسعه شبکه سیسکو (Cisco Certified DevNet Specialist)

سایر آزمونهای سیسکو در حوزه امنیت به شرح زیر است:

- آزمون CCNP Security شماره : 350-701 SCORپیادهسازی و راهاندازی فناوریهای Cisco Security Core

- آزمون CCNP Security شماره : 300-710 SNCFبرقراری امنیت شبکهها با Cisco Firepower

- آزمون CCNP Security شماره : 300-715 SISEپیادهسازی و پیکربندی موتور خدمات شناسایی هویت سیسکو

- آزمون CCNP Security شماره : 300-720 SESAبرقراری امنیت ایمیل با ابزار امنیت ایمیل سیسکو

- آزمون CCNP Security شماره : 300-725 SWSAبرقراری امنیت وب با ابزار امنیت وب سیسکو

- آزمون CCNP Security شماره : 300-730 SVPNپیادهسازی راهکارهای امنیتی با شبکههای مجازی خصوصی (VPN)

- آزمون CCIE Security شماره : 300-725 SWSAپیادهسازی و اجرای فناوریهای Cisco Security Core

- آزمون CCIE Security : آزمون CCIE آزمایشگاه امنیت (CCIE Security v6.0 lab exam)

پس از معرفی آزمونهای مرتبط با حوزه امنیت سیسکو ، بهتر است در ادامه مقاله آموزش CCNA Security به بررسی مفاد و سرفصلهای دوره CCNA Security پرداخته شود. به این ترتیب، میتوان به این سوال پاسخ داد که آیا همه این سرفصلها همگی در یکی از آزمونهای معرفی شده در بالا پوشش داده میشوند؟ یا اینکه هر کدام از مباحث CCNA Security در آزمونهای مختلف پراکنده و توزیع شدهاند؟

سرفصلهای دوره CCNA Security چه هستند؟

دوره CCNA Security شامل ۷ سرفصل اصلی است که از جمله آنها میتوان به مفاهیم امنیت، دسترسی ایمن، VPN ،IPS و سایر موارد اشاره کرد. در این بخش از مقاله آموزش CCNA Security به معرفی عناوین و سرفصلهای آزمون و دوره CCNA Security پرداخته شده است.

سرفصلهای اصلی دوره CCNA Security در ادامه فهرست شدهاند:

- مفاهیم امنیت

- دسترسی ایمن

- شبکه مجازی خصوصی (VPN)

- امنیت در مسیریابی و سوئیچینگ

- فناوریهای فایروال سیسکو (Cisco Firewall)

- IPS

- امنیت محتوا و نقاط انتهایی

هر یک از بخشهای اصلی فهرست شده در بالا شامل زیربخشها یا زیرفصلهایی هستند که در ادامه به معرفی آنها پرداخته شده است.

سرفصلهای مفاهیم امنیت در آموزش CCNA Security

فهرست سرفصلهای مفاهیم امنیت در آموزش CCNA Security به شرح زیر است:

- اصول رایج امنیت

- تهدیدهای امنیتی رایج

- مفاهیم رمزنگاری

- توصیف توپولوژیهای شبکه (انواع همبندی شبکه)

سرفصلهای دسترسی ایمن در آموزش CCNA Security

فهرستی از سرفصلهای دسترسی ایمن در آموزش CCNA Security به شرح زیر است:

- مدیریت ایمن

- مفاهیم AAA

- احراز هویت 802.1X

حال در ادامه به معرفی مباحث مربوط به VPN در آموزش CCNA Security پرداخته شده است.

سرفصلهای VPN در آموزش CCNA Security

سرفصلهای مربوط به سرفصل VPN در دوره CCNA Security شامل موارد زیر است:

- مفاهیم VPN

- VPN دسترسی از راه دور (Remote VPN)

- VPN سایت به سایت (Site-to-Site VPN)

سرفصلهای مسیریابی و سوئیچینگ ایمن در آموزش CCNA Security

مباحثی که در سرفصل مسیریابی و سوئیچینگ در دوره CCNA Security مطرح میشوند، در ادامه فهرست شدهاند:

- امنیت در روترهای سیسکو

- ایمنسازی پروتکلهای مسیریابی

- ایمنسازی صفحه کنترل (Control Plane)

- حملات رایج لایه دو

- رویههای کاهش میزان اثر

- امنیت VLAN (شبکه محلی مجازی)

سرفصلهای مربوط به فناوریهای فایروال سیسکو در آموزش CCNA Security

فهرست مفاهیم و موضوعاتی که در بخش فناوریهای فایروال سیسکو برای آموزش دوره CCNA Security استفاده میشوند، در ادامه ارائه شده است:

- توصیف نقاط قوت و ضعف عملیاتی فناوریهای مختلف فایروال

- مقایسه فایروالهای دارای حالت و بدون حالت

- پیادهسازی NAT در Cisco ASA 9.x

- پیادهسازی فایروال مبتنی بر محدوده (Zone-Based Firewall)

- ویژگیهای فایروال در ابزار امنیت تطبیقی سیسکو (Adaptive Security Appliance | ASA)

سرفصلهای مربوط به مباحث IPS در آموزش CCNA Security

مهارتهایی که باید در حوزه IPS برای آزمون CCNA Security به دست آیند، شامل «توصیف ملاحظات در استقرار IPS» و «توصیف فناوریهای IPS» است. سرفصلها و مفاهیمی که در بخش امنیت محتوا و امنیت نقطه انتهایی برای دوره CCNA Security مطرح هستند در بخش بعدی ارائه شدهاند.

سرفصلهای امنیت محتوا و نقاط انتهایی در آموزش CCNA Security

در بخش امنیت محتوا و نقاط انتهایی دوره CCNA Security ، سه مهارت باید کسب شود که شامل موارد زیر است:

- توصیف فناوری کاهش میزان اثر برای تهدیدهای امنیتی مبتنی بر ایمیل

- توصیف فناوری کاهش میزان اثر برای تهدیدهای امنیتی مبتنی بر وب

- توصیف فناوری کاهش میزان اثر برای تهدیدهای امنیتی مربوط به نقاط انتهایی

با مشخص شدن سرفصلها و موضوعات دوره CCNA Security ، میتوان سرفصلهای دورههای مرتبط با امنیت را نیز در سایت سیسکو بررسی کرد تا مشخص شود سرفصلهای کدام دوره بیشترین شباهت را به دوره CCNA Security دارند. حال بهتر است در ادامه مقاله آموزش CCNA Security به شرح اهداف این دوره پرداخته شود.

اهداف دوره CCNA Security چیست ؟

برای دورههای مختلف سیسکو اهدافی تعیین میشود که فرد باید پس از پایان دوره به آنها دست یابد. این اهداف توصیف کننده مهارتهایی است که فرد با گذراندن یک دوره سیسکو باید کسب کند و برای شرکت در آزمون بر آنها تسلط کافی داشته باشد. اهداف دوره CCNA Security شامل موارد زیر است:

- شرح تهدیدهای امنیتی، روشهای کاهش اثر و موارد اولیه برقراری امنیت یک شبکه

- برقراری امنیت دسترسی ادمین در روترهای سیسکو

- برقراری امنیت دسترسی ادمین با AAA (احراز هویت، احراز صلاحیت و حسابرسی)

- پیادهسازی فناوریهای فایروال برای برقراری امنیت محیط شبکه

- پیکربندی IPS برای کاهش اثر حملات در شبکه

- توصیف ملاحظات امنیت شبکه محلی (LAN) و پیادهسازی نقطه انتهایی و ویژگیهای امنیتی لایه دو

- توصیف روشهایی برای پیادهسازی محرمانگی و صحت دادهها

- پیادهسازی شبکههای مجازی خصوصی (VPN)

- ایجاد و پیادهسازی یک خط مشی امنیتی همه جانبه با در نظر داشتن نیازهای امنیتی یک شرکت

اکنون پس از معرفی و شرح سرفصلهای CCNA Security و بیان اهداف این دوره، سعی شده است تا در ادامه مقاله آموزش CCNA Security ، هر یک از سرفصلهای اصلی به طور خلاصه شرح و آموزش داده شوند.

آموزش CCNA Security : مفاهیم امنیت شبکه

مباحثی که در بخش آموزش مفاهیم امنیت شبکه از دوره CCNA Security مطرح میشوند، شامل موارد زیر است.

- اصطلاحات امنیت شبکه

- اهداف امنیت شبکه

- طبقهبندی داراییها

- پروتکل TLP

- دستهبندی آسیبپذیریها

- دستهبندی پیشگیریها

- شناسایی تهدیدات فعلی شبکه

- مهاجمین بالقوه

- روشهای حمله

- محورهای حمله

- افزودن اصول بنیادی امنیت به طراحی شبکه

- دستورالعملهای معماری شبکه ایمن

- توپولوژی شبکه (همبندی شبکه)

- امنیت شبکه برای یک محیط مجازی

حال در ادامه بخش مفاهیم امنیت شبکه از آموزش CCNA Security به شرح هر یک از سرفصلهای فوق پرداخته شده است.

آموزش مفاهیم امنیت شبکه: اصطلاحات امنیت شبکه

در طول فصلهای مختلف دوره CCNA Security از اصطلاحات متعددی استفاده میشود. این اصطلاحات مربوط به CCNA Security در ادامه معرفی شدهاند:

- دارایی (Asset): به هر آنچه نیاز به حفاظت داشته باشد، دارایی یا Asset گفته میشود. این داراییها میتوانند شامل افراد، اطلاعات یا دادههایی باشند که برای یک سازمان دارای ارزش هستند.

- آسیبپذیری (Vulnerability): آسیبپذیری به نقطهضعفی در سیستم گفته میشود که میتواند به وسیله یک مهاجم مورد بهرهبرداری قرار بگیرد (آسیبپذیری + بهرهبرداری = حمله)

- تهدید (Threat): تهدید امنیتی به خطر بهرهبرداری از یک آسیبپذیری برای دستیابی به دادههای با اهمیت گفته میشود.

- خطرپذیری (ریسک): عامل بالقوه (پتانسیل) از دست دادن یا به دست آوردن چیزی که از اهمیت بالایی برخوردار است را ریسک مینامند. ریسک به آن چیزی گفته میشود که میتوان با پیشگیری (Countermeasure) از آن محافظت کرد.

- پیشگیری : برای کاهش اثر یک تهدید یا کمینه کردن ریسک از پیشگیری یا Countermeasure استفاده میشود.

آموزش مفاهیم امنیت شبکه: اهداف امنیت شبکه

میتوان شبکهها را از زوایای مختلفی از جمله میزان کارایی یا از زاویه امنیتی مورد بررسی قرار داد. از لحاظ امنیتی، با حصول اطمینان از برقراری اصل CIA میتوان به محافظت از شبکه در برابر حملات گوناگون اقدام کرد. CIA سرنامی برای سه عبارت «Integrity ،Confidentiality و Availability» است.

Confidentiality یعنی «محرمانگی»، Integrity به معنای صحت و Availability نیز به معنی دسترسپذیری است. بهترین راهحل برای محافظت کامل از شبکه ، کاهش ریسکهای احتمالی به حساب میآید. طبقهبندی اهداف به مرتبسازی ریسکها بر اساس اهمیت آنها کمک میکند.

اهداف امنیت شبکه: طبقهبندی داراییها

هر سازمانی خط مشی مربوط به خود را دارد که با استفاده از این خط مشی میتوان تمام داراییها را دستهبندی کرد.

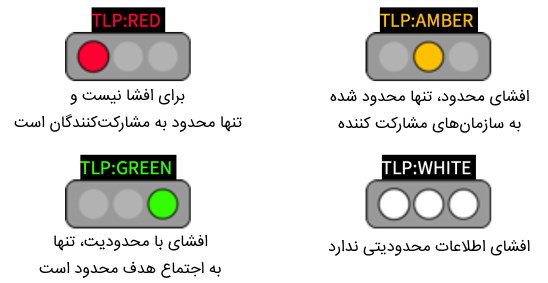

اهداف امنیت شبکه: پروتکل TLP

قاعده چراغ راهنمایی (Traffic Light Protocol | TLP) با هدف تسهیل اشتراکگذاری بیشتر اطلاعات ایجاد شده است. TLP مجموعهای از انتصابها به شمار میرود که برای حصول اطمینان از به اشتراکگذاری اطلاعات حساس با مخاطب هدف انجام میشوند. این پروتکل، چهار رنگ را برای تعیین مرزهای به اشتراکگذاری منابع با دریافتکنندهها به کار میگیرد. هر رنگ بیانگر خطمشیهای امنیتی به کار گرفته شده برای یک موجودیت در شبکه است.

اهداف امنیت شبکه: دستهبندی آسیبپذیریها

درک نقاط ضعف و آسیبپذیریهای یک سیستم یا یک شبکه، گام بزرگی در جهت تصحیح آن آسیبپذیری یا اختصاص پیشگیریها برای کاهش اثر این تهدیدات در برابر آن آسیبپذیریها به شمار میرود. «آسیبپذیریها و مواجهه با خطرات رایج» (Common Vulnerabilities and Exposures) که با اختصار CVE نامیده میشود، یک واژهنامه برای آسیبپذیریها و موارد مواجهه با خطرات عمومی است.

اهداف امنیت شبکه : دستهبندی پیشگیریها

این بخش از آموزش اهداف امنیت شبکه در بخش مفاهیم امنیت شبکه دوره CCNA Security بسیار مهم است و افراد در آن به طور کامل با پیشگیریها و انواع آن آشنا میشوند:

- پیشگیریهای مدیریتی: مربوط به دستورالعملها و خطیمشیهایی در خصوص تایید اعتبار کاربران و بررسی مجدد وضعیت اعتبار در صورت بروز تغییرات است.

- پیشگیریهای فیزیکی: مرتبط با امنیت فیزیکی زیرساخت، سرورها و سایر تجهیزات شبکه است.

- پیشگیریهای منطقی: این مورد مربوط به زیرساختهای فنی شبکه است. تمهیدات منطقی، استفاده از رمز عبور، سیستمهای جلوگیری از نفوذ، فایروالها و سایر موارد را شامل میشود.

آگاهی از نحوه مواجهه با خطرات (ریسک) بسیار اهمیت دارد و در فصلهای آتی دوره CCNA Security میتوان شناخت کافی نسبت به آن کسب کرد.

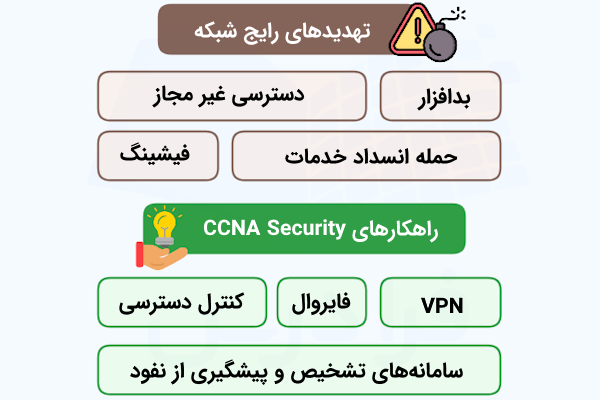

آموزش مفاهیم امنیت شبکه: شناسایی تهدیدات فعلی شبکه

همانطور که پیشتر نیز اشاره شد، سه موضوع در خصوص شناسایی تهدیدات فعلی شبکه مطرح میشود که شامل موارد زیر است:

- مهاجمین بالقوه

- روشهای حمله

- محورهای حمله

در ادامه، هر یک از این موضوعات شرح داده شدهاند.

شناسایی تهدیدات فعلی شبکه: مهاجمین بالقوه

مهاجمین اهداف مختلفی از جمله اهداف تروریستی و سیاسی برای حمله به شبکهها دارند. در مبحث مهاجمین بالقوه دوره CCNA Security ، پیرامون انواع مهاجمین و هکرها بحث میشود. میتوان با مطالعه مقاله «آشنایی با انواع هکرها» اطلاعات بیشتری در این خصوص به دست آورد.

شناسایی تهدیدات فعلی شبکه : روشهای حمله

روشهای بسیاری در حملات به کار گرفته میشوند که اکثر آنها در این بخش معرفی و به طور خلاصه شرح داده شدهاند.

اکتشاف (شناسایی | Reconnaissance): مهمترین بخش پیش از حمله اصلی به حساب میآید. در این روش، اطلاعات مختلفی درباره شبکه به وسیله پویش (Scan) شبکه با استفاده از شیوههای مختلف برای سعی در شناخت توپولوژی شبکه انجام میشود. برای مثال، با استفاده از ابزار Nmap میتوان برای شناسایی دستگاههایی استفاده کرد که در محیط شبکه حضور دارند. در مقاله «آموزش کار با کالی لینوکس» بخشی به نام «Nmap چیست» وجود دارد که با مطالعه آن میتوان اطلاعات بیشتری پیرامون ابزار Nmap به دست آورد.

مهندسی اجتماعی (Social Engineering): اصطلاح «مهندسی اجتماعی» به عنوان اقدام به دستکاری روانی یک انسان، مرتبط با علوم اجتماعی است. اما، این مفهوم در میان متخصصین امنیت رایانه و اطلاعات نیز کاربرد دارد. به عنوان نمونه، با استفاده از SEEF میتوان مهندسی اجتماعی را در حوزه امنیت شبکه به اجرا در آورد.

افزایش سطح دسترسی (Privilege Escalation): به فرآیند کسب امتیاز و برتری بیشتر در یک سیستم گفته میشود؛ برای مثال، تغییر حالت از یک کاربر معمولی به کاربر Root یک نمونه از افزایش سطح اختیار به حساب میآید.

دور زدن احراز هویت به روش Back Door : زمانی که فردی به یک سیستم دسترسی پیدا میکند، ترجیح میدهد برای دفعه بعد دسترسی لازم را آسانتر به دست آورد. بنابراین، این فرد یک اسکریپت برای دسترسی آسان به سیستم ایجاد میکند.

اجرای کد (Code Execution): میزان خسارتی که مهاجم میتواند بر اساس سطح دسترسی به دست آمده به وجود آورد و دستوراتی که او میتواند اجرا کند.

حمله مرد میانی (Man-in-the-Middle): این نوع حمله در لایه ۲ و ۳ از مدل OSI انجام میشود که برای مهاجم امکان حمله بویِش (Sniffing) ترافیک شبکه و صید اطلاعات با اهمیت مثل رمزهای عبور و شناسههای کاربری را فراهم میکند. در مقاله «حمله مرد میانی چیست؟» میتوان اطلاعات بیشتری پیرامون این روش به دست آورد.

حمله کانال پنهان (Covert Channel): این حمله برای ارسال اطلاعات کپسوله شده در ترافیک مجاز بین دو نقطه در شبکه کاربرد دارد.

بهرهبرداری از اعتماد (Trust Exploitation): در صورتی که فایروال دارای سه واسط باشد و واسط بیرونی اجازه تبادل ترافیک به ناحیه DMZ را بدهد. اما در صورتی که اجازه تبادل ترافیک به شبکه داخلی صادر نشود و امکان دسترسی به شبکه داخلی از طریق DMZ وجود داشته باشد، یک مهاجم میتواند با دسترسی به DMZ و استفاده از موقعیت مکانی آن برای اجرای حملات خود و دسترسی به شبکه داخلی استفاده کند.

حمله بروت فورس (Brute Force): این نوع حمله زمانی انجام میشود که مهاجم ترکیب کاراکترهای ممکن برای دست یافتن به رمز عبور کاربر را با استفاده از نرمافزارها و سختافزارهای خاصی امتحان میکند تا اینکه به رمز عبور صحیح دست پیدا کند. ترکیبهای ممکن یک رمز عبور بسته به تعداد کاراکترهای آن میتواند به رقمهای نجومی میل کند. برای مطالعه بیشتر راجع به حمله بروت فورس، میتوان مقاله «Brute Force چیست؟» را مطالعه کرد.

حمله Botnet : یک Botnet مجموعهای از دستگاههای متصل به اینترنت است که به وسیله یک بدافزار، آلوده شدهاند. این بدافزار به هکرها اجازه میدهد تا این دستگاهها را تحت کنترل خود داشته باشند. مهاجمان از این شبکه حاوی دستگاههای آلوده برای انجام حملات باتنت استفاده میکنند. حمله باتنت شامل فعالیتهای مخربی نظیر درز اطلاعات شخصی، دسترسی غیرمجاز، سرقت اطلاعات و حملات DDoS باشد.

حملات DoS و DDoS : یک حمله انسداد خدمات (Denial of Service | DoS)، حملهای است که در آن از یک کامپیوتر برای ارسال سیلآسای بستههای TCP و UDP به یک سرور استفاده میشود. حمله DDoS نیز وقتی اتفاق میافتد که چندین سیستم، یک سیستم واحد را با یک حمله DoS هدف قرار میدهند. برای اطلاعات بیشتر، مطالعه مقاله «انواع حملات DoS» پیشنهاد میشود.

شناسایی تهدیدات فعلی شبکه: محورهای حمله

محور حمله یا همان Attack Vector ، روش یا مسیری است که به وسیله یک هکر برای دسترسی و نفوذ به سیستم هدف مورد استفاده قرار میگیرد. هکرها از طریق بررسی محورهای حمله شناخته شده، اطلاعات، دادهها و پول را از افراد و سازمانها سرقت میکنند.

آموزش مفاهیم امنیت شبکه : افزودن اصول بنیادی امنیتی به طراحی شبکه

همانطور که در ابتدای بخش مفاهیم امنیت شبکه از آموزش CCNA Security شرح داده شد، افزودن اصول بنیادی امنیت به طراحی شبکه از دو بخش دستورالعملهای معماری شبکه ایمن و توپولوژی شبکه تشکیل شدهاند. در ادامه به شرح هر یک از این دو بخش پرداخته شده است.

افزودن اصول بنیادی امنیت به طراحی شبکه : دستورالعملهای معماری شبکه ایمن

برای پیادهسازی و طراحی شبکه (به لحاظ امنیتی) نیاز به رعایت و اجرای برخی اصول و قواعد وجود دارد. این اصول در ادامه فهرست شدهاند.

- قاعده حداقل امتیاز: همواره باید کمترین میزان دسترسی مورد نیاز ارائه شود.

- دفاع در عمق: پیادهسازی تمهیدات امنیتی در تمام نقاط شبکه به طوری که سیر ارسال و دریافت دادهها چندین بار در روترها، فایروالها، IPS و سایر نقاط شبکه بررسی و فیلتر شوند.

- جداسازی وظایف: هیچگاه تمام کنترل نباید در اختیار کاربران قرار داده شود. به این طریق، میتوان شناسایی کرد که حمله از کجا انجام شده است. همچنین، تغییر سطح دسترسی برای کاربر میتواند راهکار مناسبی باشد.

- حسابرسی: ثبت سوابق همه کاربران به حسابرسی و شناسایی تهدیدات کمک میکند.

افزودن اصول بنیادی امنیت به طراحی شبکه: توپولوژی شبکه

توپولوژی (همبندی) شبکه به نوع و اندازه آن بستگی دارد. در کتاب Cisco CCNA Security توپولوژیهای ایمن و پراستفاده معرفی شدهاند:

- شبکه محوطه پردیس (ٰCampus-Area Network | CAN): توپولوژی شبکه دفاتر شرکتی (دفتر مرکزی) است که در آن بین تمام بخشهای شبکه اتصال فراهم میشود.

- شبکه ابری، شبکه محدوده گسترده (Wide-Area Network | WAN): شبکه ابری و شبکه WAN یک موقعیت منطقی و فیزیکی برای دادهها و کاربردهایی فراهم میکنند که یک سازمان ترجیح میدهد آنها را به خارج از سایت انتقال دهد.

- مرکز داده (Data Center): این شبکه به وسیله یک سری سوئیچهای Nexus ایجاد میشود که شامل سیستم محاسبات یکپارچه (UCS)، دروازههای صوتی و سایر موارد هستند. این شبکه به وسیله فایروالهایی محافظت میشود که تمام ترافیک شبکه را فیلتر میکنند.

- دفتر کار کوچک یا دفتر کار خانگی (SOHO): این نوع توپولوژی شبکه، اتصال را برای کاربران یک دفتر کار کوچک با استفاده از روترهای WAN فراهم میکند. این روترها، ارتباط با شبکه CAN را برقرار میکنند.

در ادامه، به شرح آخرین بخش از مبحث مفاهیم امنیت شبکه در آموزش CCNA Security پرداخته شده است.

آموزش مفاهیم امنیت شبکه: امنیت شبکه برای یک محیط مجازی

سیسکو فناوریها و محصولاتی را نظیر زیستبوم زیرساخت برنامه محور (Application Centric Infrastructure | ACI) و ASAv سیسکو (ASA مجازی) جهت فراهم کردن راهکارهای امنیتی برای نیازهای امروزی مراکز داده ایجاد کرده است. چالش استفاده از فایروالهای فیزیکی و سایر وسایل امنیتی در یک محیط مجازیسازی شده این است که گاهی ترافیک شبکه سرور فیزیکی را ترک نمیکند. بنابراین، نیاز به یک راهکار امنیتی مجازی وجود دارد.

امنیت شبکه مجازی (Virtual Network Security) برای ایمنسازی مراکز داده از طریق انزوا (ایزولهسازی) مورد استفاده قرار میگیرد. به این ترتیب، موضوعات و مفاهیم اولین بخش از سرفصلهای اصلی دوره CCNA Security به اختصار شرح داده شدند. در ادامه به دومین سرفصل اصلی آموزش CCNA Security یعنی دسترسی ایمن پرداخته شده است.

آموزش CCNA Security : دسترسی ایمن

دومین سرفصل اصلی در دوره آموزش CCNA Security، دسترسی ایمن (Secure Access) است. دسترسی ایمن شامل سه بخش مدیریت ایمن، مفاهیم AAA و احراز هویت 802.1X است که در این بخش از مقاله آموزش CCNA Security به شرح هر یک از این بخشها پرداخته میشود.

دسترسی ایمن: مدیریت ایمن

برخی مفاهیم و موضوعات پیرامون مدیریت ایمن در این بخش به طور خلاصه شرح داده شدهاند.

پروتکل SNMPv3

همانطور که در USM MIB تعریف شده است، عامل SNMPv3 از سطوح امنیتی زیر پشتیبانی میکند:

- noAuthnoPriv : ارتباط بدون احراز هویت و بدون حریم خصوصی

- authNoPriv : ارتباط دارای احراز هویت و بدون حریم خصوصی؛ پروتکلهای استفاده شده برای احراز هویت شامل MD5 و SHA (الگوریتم هش ایمن) است.

- authPriv : ارتباط دارای احراز هویت و دارای حریم خصوصی؛ پروتکلهای استفاده شده برای احراز هویت شامل MD5 و SHA است و پروتکلهای DES یا همان Data Encryption Standard (استاندارد رمزنگاری دادهها) نیز ممکن است برای پیادهسازی حریم خصوصی به کار گرفته شوند.

تفاوت اصلی میان نسخه سوم (v3) و دوم پروتکل SNMP این است که نسخه سوم به مسائل امنیت و حریم خصوصی میپردازد. برای مثال، در SNMPv2، رمزهای عبور به صورت متن ساده انتقال داده میشوند، در حالی که در نسخه سوم از رمزنگاری استفاده شده است. مزایای SNMPv3 به طور خلاصه در ادامه فهرست شدهاند:

- احراز هویت (Authentication)

- حریم شخصی (Privacy)

- مدیریت مجوز و کنترل دسترسی

- قابلیتهای پیکربندی و مدیریت از راه دور

در بخشی از مقاله «آموزش مانیتورینگ شبکه» به این سوال پاسخ داده شده است که پروتکل SNMP چیست؟ مدلهای امنیتی و سطوح امنیتی پشتیبانی شده به وسیله سیستم عامل IOS سیسکو در جدول زیر ارائه شدهاند:

| مدل امنیتی | سطح امنیتی | احراز هویت | نوع رمزنگاری |

| SNMPv1 | noAuthNoPriv | رشته شناسه کاربری | بدون رمزنگاری |

| SNMPv2c | noAuthNoPriv | رشته شناسه کاربری | بدون رمزنگاری |

| SNMPv3 | noAuthNoPriv | نام کاربری | بدون رمزنگاری |

| AuthNoPriv | MD5 یا SHA | بدون رمزنگاری | |

| authPriv | MD5 یا SHA | CBC-DES (DES-56) |

مدیریت ایمن: فهرست دسترسی

دو نوع فهرست دسترسی (Access List) وجود دارد که شامل فهرستهای دسترسی استاندارد و فهرستهای دسترسی تعمیمیافته (Extended) میشوند. فهرستهای دسترسی تعمیمیافته میتوانند از اطلاعات زیر برای فیلتر کردن بستهها (Packet Filtering) استفاده کنند:

- نشانی منبع (Source Address)

- نشانی مقصد (Destination Address)

- پورت منبع

- پورت مقصد

- اطلاعات همگامسازی TCP

مدیریت ایمن: پوشش نویسه جانشین

پوشش نویسه جانشین (Wild Card Masking) در صدور مجوز یا بازداری از گروهی از آدرسها استفاده میشود. برای مثال، اگر در یک نشانی منبع با آدرس 185.54.13.2، قصد در نظر گرفتن تمام میزبانها در هشتگانه آخر وجود داشته باشد، از یک پوشش نویسه جانشین 185.54.13.255 استفاده خواهد شد.

موارد خاص: میزبان 185.54.13.2 با 185.54.13.2 دارای یک پوشش نویسه جانشین 0.0.0.0 یکسان است که تنها IP تعیین شده را در نظر میگیرد. Any (هر چیزی) معادل آدرس 0.0.0.0 با یک پوشش نویسه جانشین 255.255.255.255 است. این یعنی هیچ یک از بیتها اهمیتی ندارند و همه آدرسهای IP باید برای رعایت معیارها در نظر گرفته شوند.

در مورد فهرستهای دسترسی، انتخابهای زیر صادق هستند:

- مدیریت ترافیک از طریق یک روتر

- مدیریت دسترسی VTY به پورتهای VTY یک روتر

VTY چیست؟ وقتی که یک اتصال تلنت یا SSH برقرار میشود، روتر این اتصال را با یک خط ترمینال مجازی (VTY) مرتبط میسازد. پیکربندی کنترل دسترسی به خطوط VTY مهم است. زیرا معمولاً برای برقراری اتصال تلنت یا SSH به روتر، فقط نیاز به ادمینهای شبکه وجود دارد.

ترافیک داده پراکنی (Broadcast) معمولاً با استفاده از کنترل طوفان (Storm Control) یا روشهای دیگر مدیریت میشود. یک ACL نمیتواند هیچ نوع ویروس یا بدافزاری را شناسایی کند. نیاز به نرمافزارهای ضد بدافزار مخصوص مثل حفاظت از بدافزار پیشرفته (Advanced Malware Protection | AMP) برای انجام این کار وجود دارد. همچنین، AMP به طور مداوم فعالیت در طول شبکه تعمیمیافته را تجزیه و تحلیل میکند تا بتوان بدافزاری پیشرفته را به سرعت شناسایی و لحاظ کرد و آنها را از بین برد. از دستورات زیر میتوان برای مشاهده فهرست دسترسی در IOS استفاده کرد:

دستور «sh ip access-list» تمام فهرستهای دسترسی IP را نمایش میدهد. دستور h access-list <acclist-no > نیز جزئیات یک فهرست دسترسی خاص را با مشخص کردن شماره آن نمایش میدهد. فیلتر بستههای ایستا از فهرستهای دسترسی برای رابطهای ورودی/خروجی یک دستگاه شبکه مثل روتر استفاده میکند.

مدیریت ایمن: نظارت بر فهرست دسترسی IP

در این بخش از آموزش CCNA Security به نحوه نظارت بر فهرست دسترسی IP پرداخته و این فرآیند در ادامه به صورت گام به گام شرح داده شده است.

۱. دستور نمایش رابط آیپی (Show ip interface): اطلاعات بسیاری را در مورد وضعیت رابط و پروتکل فراهم میکند. یک نمونه خروجی این دستور در ادامه نمایش داده شده است:

۲. دستور نمایش پیکربندی در حال اجرا (show running-configuration): این دستور پیکربندی فعلی روتر، سوئیچ یا فایروال را نمایش میدهد. پیکربندی در حال اجرا، تنظیماتی است که در حافظه روتر قرار دارد. هیچ یک از تغییرات در تنظیمات رخ نخواهد داد تا زمانی که دستور زیر اجرا شود:

۳. دستور نمایش فهرست دسترسی (show access-list): این دستور اطلاعات فهرست دسترسی را در خروجی نمایش خواهد داد.

۴. دستور نمایش پروتکل (show protocol): این دستور پروتکلها را نمایش میدهد. خروجی که معمولاً با اجرای این دستور تولید میشود در ادامه قابل ملاحظه است.

تفاوتهای دستور فوق را میتوان با دستور show ip protocols در ادامه مقایسه کرد:

یکی دیگر از موضوعات مهم در دوره CCNA Security ، مفاهیم AAA است که در ادامه آموزش CCNA Security به شرح آنها پرداخته شده است.

دسترسی ایمن: مفاهیم AAA

AAA سرنامی برای سه عبارت Authentication (احراز هویت)، Authorization (احراز صلاحیت) و Accounting (حسابرسی) است. چهار جنبه مهم امنیت شامل موارد زیر است:

- احراز هویت

- احراز صلاحیت

- صحت (Integrity)

- انکارناپذیری (Non-Repudiation)

در ادامه این بخش از آموزش دوره CCNA Security، هر یک از این چهار جنبه اصلی امنیت در شبکههای کامپیوتری شرح داده شدهاند.

آموزش مفاهیم AAA: احراز هویت

احراز هویت یا همان Authentication روشی برای شناسایی کاربران را اصولاً با استفاده از شناسه و رمز عبور فراهم میکند. ارتباط معمولاً به صورت رمزنگاری شده است. احراز هویت روشی است که یک کاربر بر اساس آن شناسایی میشود. این شناسایی پیش از آن صورت میگیرد که کاربر اجازه دسترسی به شبکه و خدمات آن را داشته باشد. احراز هویت فرآیند شناسایی یک فرد معمولاً بر اساس یک نام کاربری و رمز عبور است. احراز هویت بر اساس این ایده بنا نهاده میشود که هر کاربر خاص دارای اطلاعات منحصر به فردی است که وی را از سایر کاربران متمایز میکند.

آموزش مفاهیم AAA: احراز صلاحیت

احراز صلاحیت یا Authorization مجوز لازم برای دسترسی به منابع شبکه را فراهم میکند. سرورهای امنیتی راه دور مثل RADIUS و TACACS+، مجوز کاربران برای دسترسی به منابع خاص را به وسیله ارتباط دادن جفت صفت-مقدار (AV | Attribute-Value) با کاربر مربوطه صادر میکنند. جفت صفت-مقدار، حقوق مربوطه را تعریف میکنند. فرآیند احراز صلاحیت تعیین میکند که آیا کاربر صلاحیت صدور دستورات خاصی را دارد یا خیر؟ به بیان ساده، احراز صلاحیت فرآیند اجرای سیاستها به حساب میآید.

اجرای سیاستها به معنی تعیین انواع یا سطوح فعالیتها، منابع یا خدماتی محسوب میشود که یک کاربر مجاز به انجام آنها یا استفاده از آنها است. معمولاً احراز صلاحیت در بطن احراز هویت رخ میدهد. وقتی یک کاربر احراز هویت میشود، برای انواع دسترسیها و فعالیتها احراز صلاحیت خواهد شد. احراز صلاحیت به فرآیند اعطا یا بازداری سطح دسترسی به منابع شبکه پس از احراز هویت از طریق شناسه کاربری و رمز عبور گفته میشود. میزان اطلاعات و میزان خدماتی که یک کاربر به آن دسترسی خواهد داشت به سطح صلاحیت (Authorization Level) او بستگی دارد.

آموزش مفاهیم AAA: حسابرسی

حسابرسی یا همان Accounting به وسیله ثبت آمار نشست (Session) و ثبت اطلاعات مصرفی انجام میشود. حسابرسی برای کنترل احراز صلاحیت، محاسبه هزینه خدمات، تجزیه و تحلیل روندها، میزان مصرف منابع و برنامهریزی برای تعیین میزان ظرفیت پیادهسازی میشود. حسابرسی فرآیند نظارت بر فعالیت یک کاربر در حین دسترسی به منابع شبکه است. دسترسی به منابع شبکه شامل موارد زیر است:

- مدت زمانی که در داخل شبکه فعالیت انجام شده است.

- خدماتی که دسترسی به آنها صورت گرفته است.

- میزان دادههایی که در طول یک نشست تبادل شدهاند.

دادههای حسابرسی برای تجزیه و تحلیل روندها، برنامهریزی برای ظرفیت شبکه، محاسبه صورتحساب، حسابرسی و تخصیص هزینه مورد استفاده قرار میگیرند. به طور پیشفرض، یک دستگاه مبتنی بر سیستم عامل IOS سیسکو، احراز هویت را بر اساس یک Line Password و احراز صلاحیت را بر اساس یک Enable Password سطح ۱۵ اجرا میکند. برای سازمانی که تمایل به دانهبندی (Granularity) یا توانایی ردیابی فعالیتهای یک کاربر خاص در میان چندین کاربر را دارد، این رویکرد مشکلساز است. راه چاره برای این مشکل، AAA یا همان احراز هویت، احراز صلاحیت و حسابرسی است. AAA به یک ادمین شبکه اجازه میدهد تا دسترسی دانه دانه را پیکربندی کند و امکان حسابرسی در یک دستگاه مبتنی بر IOS فراهم شود. برای فراهم کردن این امکان کنترل دانه به دانه در IOS باید ابتدا از دستور «aaa new-model» استفاده شود.

آموزش مفاهیم AAA: صحت

در جنبه صحت یا همان Integrity امنیت شبکه، اطمینان حاصل میشود که دادهها دارای نقص نیستند و لطمهای به آنها وارد نشده است. یک روش ساده بررسی صحت دادهها، توازن یا برابری (Parity) است. با حصول اطمینان از اینکه برابری یک پیام انتقالی برقرار باشد، میتوان آن پیام را پذیرفت. در مورد سیستمهای پیچیده، که بحث اطلاعات محرمانه در میان است، برای تایید صحت یک پیام انتقالی از رمزنگاری (Encryption) استفاده میشود.

آموزش مفاهیم AAA: انکارناپذیری

در جنبه انکارناپذیری یا همان Non-Repudiation امنیت شبکه، اطمینان حاصل میشود که فرستنده و همچنین گیرنده نمیتوانند از ارسال یا دریافت یک پیام خودداری کنند. برای مثال، فردی از کارفرمای آینده خود ایمیلی دریافت میکند. با استفاده از یک ایمیل بدون امضا، ممکن است کارفرما در آینده ارسال چنین ایمیلی را کتمان کند. انکارناپذیری، این اطمینان را به وجود میآورد که نه فرستنده و نه گیرنده هیچ یک نتوانند ارسال یا دریافت یک پیام را کتمان کنند.

آموزش مفاهیم AAA: پیکربندی AAA

در ادامه این بخش از آموزش CCNA Security ، گامهای لازم برای پیکربندی و راهاندازی AAA فهرست شدهاند:

پیکربندی AAA در سمت کلاینت

- تنظیم AAA با دستور aaa new model

- مشخص کردن سرور AAA برای دسترسی توسط کلاینت با دستور: «tacacs-server host 192.168.1.2 key cisco@123»

- ایجاد یک لیست متد نامگذاری شده؛ مثلاً از نام MYAUTHLIST استفاده میشود. میتوان از هر نام دلخواهی استفاده کرد. دستور ایجاد لیست متد به صورت زیر است:

- aaa authentication login MYAUTHLIST group tacacs+ local

- ایجاد لیست متد احراز صلاحیت برای اعمال بر روی کاربرانی که تایید هویت شدهاند با دستور زیر انجام میشود:

- aaa authentication login MYAUTHLIST group tacacs+ local

- اعمال متد لیستها به رابط یک دستگاه با دستورات زیر صورت میگیرد:

- line vty 0 4

- login authentication MYAUTHLIST

- authorization exec MYUAUTHORIZATIONLIST

- aaa authentication login CONSOLE line: در این دستور:

- لیست نامگذاری شده CONSOLE است.

- تنها یک روش احراز هویت وجود دارد: line

زمانی که یک لیست نامگذاری شده (در این مثال، CONSOLE) ایجاد شد، برای اینکه تاثیر داشته باشد، باید به یک line یا Interface اعمال شود. این کار به وسیله دستور login authentication list name انجام میشود:

برای کسب دسترسی کنسول، باید رمز عبور «cisco» (که در line con 0 پیکربندی شده است) را وارد کرد. لیست پیشفرض، در صورتی که تعیین شده باشد، در vty، tty و aux استفاده شده است. نحو یک متد لیست به صورت زیر است:

در خصوص دستور زیر:

- AAA از نوع authentication login است.

- نام لیست به صورت پیشفرض است.

- دو نوع روش احراز هویت وجود دارد: group radius و local

تمام کاربران با استفاده از Radius server (اولین متد) احراز هویت میشوند. در صورتی که Radius Server پاسخ ندهد، آنگاه از پایگاه داده محلی کاربر یعنی روش دوم استفاده میشود. برای احراز هویت محلی، باید نام کاربری و رمز عبور به صورت «username xxx password yyy» تعریف شوند. با توجه به اینکه از لیست پیشفرض در دستور ورود به سیستم احراز هویت AAA استفاده میشود، احراز هویت ورود به سیستم به صورت خودکار برای همه اتصالهای ورود به سیستم (نظیر vty ،tty، کنسول و aux) اعمال میشود.

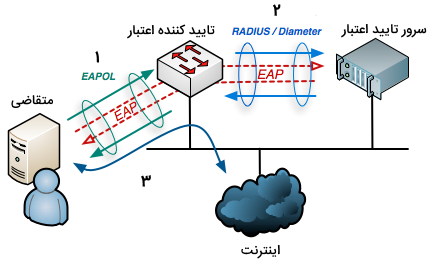

دسترسی ایمن: احراز هویت 802.1X

IEEE 802.1X یک استاندارد IEEE برای کنترل دسترسی شبکه مبتنی بر پورت (PNAC) است. 802.1X بخشی از گروه پروتکلهای شبکه IEEE 802.1 به حساب میآید. این پروتکل یک ساز و کار احراز هویت را فراهم میکند برای دستگاههایی که قصد اتصال به یک شبکه محلی LAN یا WLAN را دارند. در ادامه این بخش از آموزش CCNA Security به ویژگیهای مهم استاندارد 802.1X در شبکههای کابلی پرداخته شده است.

احراز هویت 802.1X: ویژگیهای مهم 802.1X در شبکههای کابلی

در ادامه این بخش، ویژگیهای مهم 802.1X در شبکههای کابلی فهرست شدهاند:

- رویتپذیری: 802.1X رویتپذیری گستردهتری را در شبکه ارائه میدهد. زیرا فرآیند تایید هویت روشی را برای پیوند یک نام کاربری با یک آدرس IP، آدرس MAC، سوئیچ و پورت فراهم میسازد.

- امنیت: 802.1X یک روش احراز هویت قدرتمند را ارائه میدهد. 802.1X در لایه دوم شبکه عمل میکند که امکان کنترل دسترسی شبکه را در لبه دسترسی فراهم میآورد.

- سرویسهای مبتنی بر هویت: 802.1X امکان بهرهمندی از یک هویت تایید شده را برای ارائه خدمات شخصیسازی شده پویا فراهم میکند. برای مثال، یک کاربر ممکن است در یک VLAN خاص تایید هویت شود یا یک فهرست نشانی منحصر به فردی به او اختصاص داده شود که دسترسی مناسب را به آن کاربر اعطا میکند.

- شفافیت: این امکان وجود دارد تا 802.1X را به گونهای مستقر کرد که برای کاربر نهایی شفاف و واضح باشد.

- احراز هویت کاربر و دستگاه: 802.1X را میتوان برای احراز هویت دستگاهها و کاربران به کار گرفت.

پس از ارائه فهرستی از ویژگیها و قابلیتهای استاندارد 802.1X، در ادامه به شرح ویژگیهایی پرداخته شده است که در 802.1X در دسترس نیستند.

احراز هویت 802.1X: ویژگیهای ناموجود در 802.1X

ویژگیهایی که در 802.1X در دسترس نیستند، به شرح زیرند:

- پشتیبانی از نقطه پایانی قدیمی: به صورت پیشفرض، 802.1X هیچ دسترسی شبکهای را به نقاط انتهایی که نمیتوانند احراز هویت کنند، اعطا نمیکند. زیرا چنین نقاطی از 802.1X پشتیبانی نمیکنند.

- تاخیر: به طور پیشفرض، 802.1X اجازه هیچ دسترسی را پیش از احراز هویت صادر نمیکند.

احراز هویت 802.1X : جناحهای 802.1X

احراز هویت 802.1X شامل سه جناح است که در ادامه شرح داده شدهاند.

۱. درخواست کننده (Supplicant): درخواست کننده یا متقاضی، دستگاه کلاینتی (مثل یک لپتاپ) است که قصد اتصال به یک شبکه محلی LAN یا WLAN را داشته باشد. اصطلاح «Supplicant» همچنین برای اشاره به نرمافزاری به کار میرود که در کلاینت اجرا میشود و اعتبارنامههای لازم را برای احراز کننده هویت فراهم میکند. احراز کننده هویت یک دستگاه در شبکه مثل یک سوئیچ Ethernet یا یک اکسسپوینت است. سرور احراز هویت نیز معمولاً یک میزبان به حساب میآید که نرمافزار پشتیبانی از پروتکلهای RADIUS و EAP روی آن اجرا میشود.

۲. احراز کننده هویت: احراز کننده هویت مانند نگهبان امنیتی برای یک شبکه حفاظت شده عمل میکند. متقاضی (یا همان دستگاه کلاینت) اجازه دسترسی به سمت حفاظت شده شبکه را از طریق احراز کننده هویت نخواهد داشت تا زمانی که هویتش تایید و مجوز دسترسی برایش صادر شود. در احراز هویت مبتنی بر پورت 802.1X، متقاضی اعتبارنامه خود شامل نام کاربری و رمز عبور یا گواهینامه دیجیتال خود را به احراز کننده هویت ارائه میدهد.

۳. سرور احراز هویت: یک احراز کننده هویت، اعتبارنامههای مربوطه را جهت تایید به سرور احراز هویت انتقال میدهد. در صورتی که سرور احراز هویت تعیین کند که اعتبارنامهها معتبر هستند، متقاضی (دستگاه کلاینت) مجوز دسترسی به منابع موجود در سمت حفاظت شده شبکه را دریافت خواهد کرد. با پایان شرح مباحث مربوط به دسترسی ایمن در آموزش CCNA Security ، نوبت به بیان مفاهیم مرتبط با شبکه خصوصی مجازی یا همان VPN فرا میرسد. پیش از آن، مجموعه دورههای آموزشی سیسکو در سایت فرادرس به علاقهمندان معرفی شده است.

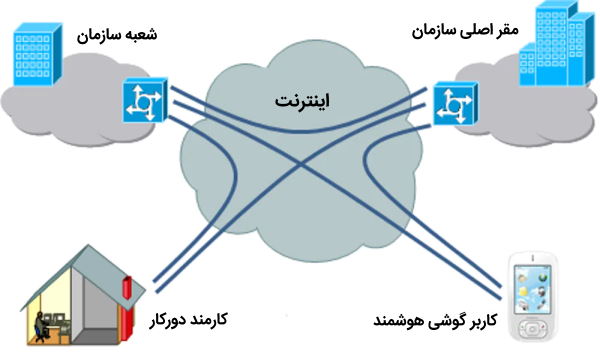

آموزش CCNA Security : مباحث VPN

در این بخش از مقاله آموزش CCNA Security ، به شرح مفاهیم و مباحث مربوط به شبکههای خصوصی مجازی (Virtual Private Network) که به اختصار VPN خطاب میشوند، پرداخته شده است. به طور کلی، دو نوع VPN رایج وجود دارد؛ یک نوع VPNهای دسترسی از راه دور نام دارند و نوع دیگر، VPNهای مقر به مقر (Site-to-site VPNs) هستند. در ادامه، به شرح هر یک از این انواع VPN پرداخته شده است:

- VPN دسترسی از راه دور: در این حالت، یک کارمند دورکار میتواند با حفظ امنیت ارتباط از طریق VPN و با استفاده از اینترنت عمومی به دفتر مرکزی یک سازمان دسترسی داشته باشد.

- VPN مقر به مقر: در این حالت، اتصال VPN بین دو مقر برقرار میشود. با این روش، هر فردی که به یک میزبان در مقر دوم دسترسی داشته باشد، میتواند با وجود اینکه اتصال ایمنی با آن میزبان وجود ندارد، اطلاعات را به صورت ایمن انتقال دهد. زمانی که بسته شبکه سازمان را ترک میکند، ارتباط ایمنسازی خواهد شد. تونل VPN پس از ورود بسته به مقر راه دور، بسته میشود. VPNهای مقر به مقر به طور مرسوم مجموعهای از فناوریهای VPN را به کار میگیرند که به آنها Ipsec گفته میشود.

آموزش مباحث VPN: مزایای شبکههای خصوصی مجازی

مزایای پیادهسازی شبکههای خصوصی مجازی یا همان VPNها در ادامه فهرست شدهاند:

- صحت دادهها: دادههایی که در بسته قرار میگیرند توسط مهاجم قابل تغییر نخواهند بود.

- محرمانگی و حفظ حریم خصوصی دادهها: یک مهاجم قادر به دیدن یا خواندن دادهها نخواهد بود.

- احراز هویت: فرستنده همان موجودیتی است که ادعا میکند.

آموزش مباحث VPN: ترکیبهای مختلف در پیکربندی VPN

میتوان VPN را به صورت هر یک از ترکیبهای زیر پیادهسازی کرد:

- VPN درگاه به درگاه (Gateway-to-Gateway)

- VPN درگاه به میزبان (Gateway-to-Host)

- VPN میزبان به درگاه

- VPN میزبان به میزبان

پیکربندی میزبان به میزبان، بیشترین سطح امنیت برای دادهها را فراهم میکند. اما، یک VPN درگاه به درگاه برای کاربران نهایی شفاف و آشکار است. انواع فناوریهای VPN مختلفی وجود دارد و همه آنها برای یک هدف خاص استفاده نمیشوند. GRE ،MPLS VPN و IPSec از جمله پرکاربردترین فنارویهای VPN هستند که در VPN مقر به مقر استفاده میشوند. پروتکلهای IPSec و SSL نیز به طور گستردهای در VPNهای دسترسی راه دور مورد استفاده قرار میگیرند. دو مبحث اصلی که در آموزش VPN دوره CCNA Security مورد بحث قرار میگیرند، VPNهای دسترسی راه دور و VPNهای Site-to-Site هستند.

آموزش مباحث VPN: پیکربندی فاز اول IKE

در این بخش، مراحل پیکربندی فاز اول مبادله کلید اینترنت (IKE) بیان شده است. IKE سرنامی برای عبارت «Internet Key Exchange» و پروتکلی است که برای راهاندازی یک پیوند امنیتی (Security Association | SA) مورد استفاده قرار میگیرد.

- تعیین واسط مورد استفاده برای VPN

- تعیین نشانی IP نقطه راه دور

- فراهم کردن کلید از پیش اشتراکگذاری شده (Pre-shared Key) یا تاییدیه دیجیتال مورد نیاز برای تایید هویت خود با نقطه راه دور

- تعیین خط مشیهای فاز یک IKE (اختیاری است، میتوان از حالت پیشفرض یا حالت دلخواه استفاده کرد).

حال در ادامه آموزش CCNA Security به شرح مراحل فاز دوم پیکربندی IKE پرداخته شده است.

آموزش مباحث VPN: پیکربندی فاز دوم IKE

مراحل پیکربندی فاز دوم IKE به شرح زیر است:

- تعریف مجموعه تبدیلها (اختیاری): خط مشیهای استفاده شده برای فاز دوم IKE مجموعههای تبدیل نامیده میشوند. یک مجموعه تبدیل به آن دسته از روشهای رمزنگاری یا هش کردن (Hashing) اشاره دارد که قصد استفاده از آنها برای تونلهای فاز دوم IKE وجود دارد. باید در نظر داشت که هر آنچه در اینجا انتخاب شود، پیکربندی باید در روتر دیگر نیز به همین شکل باشد.

- پیکربندی ACL که برای طبقهبندی اینکه کدام ترافیک باید توسط IPsec حفاظت شود مورد استفاده قرار میگیرد.

- پایان دادن یا ثبت تغییرات پیکربندی اعمال شده

گام بعدی مربوط به پیکربندی روتر همسان در سمت دیگر ارتباط است. برای این مقصود، یک گزینه به نام «پیکربندی آیینهای» (Configure Mirror) است که بلافاصله پس از اتمام پیکربندی یک طرف ارتباط در دسترس خواهد بود. میتوان تغییرات مورد نیاز (در صورت وجود) را اِعمال کرد و پیکربندی روتر طرف دیگر را نیز تنها با یک کلیک ثبت کرد.

آموزش مباحث VPN: گامهای فاز اول IKE

گامهایی که در فاز اول IKE رخ میدهند، شامل موارد زیر است:

گام اول فاز یک IKE: در گام اول فاز یک IKE، مذاکره با تونل فاز اول IKE انجام میشود. نقاط انتهایی تونل VPN باید در خصوص موارد زیر به توافق برسند:

- الگوریتم Hash: این مورد در اکثر دستگاهها میتواند الگوریتم خلاصه پیام (MD5) یا هش ایمن (SHA) باشد.

- الگوریتم رمزنگاری: این مورد میتواند الگوریتمهای 3DES ،DES یا AES باشد.

- گروه پروتکل تبادل کلید دیفی-هلمن (DH) مورد استفاده: گروه یک از 768 بیت، گروه ۲ از 1024 بیت و گروه ۵ از 1536 بیت استفاده میکنند.

- روش احراز هویت: این روش برای تایید اعتبار هسته VPN در سوی دیگر تونل مورد استفاده قرار میگیرد.

- مدت حیات: مدت زمانی که پس از آن این IKE فاز یک باید از بین برود.

گام دوم فاز یک IKE: اجرای تبادل کلید DH

گام سوم فاز یک IKE: احراز هویت نقطه مقابل؛ احراز هویت میتواند یا با استفاده از یک PSK (کلید از پیش به اشتراکگذاری شده) یا با استفاده از امضای دیجیتال RSA انجام شود.

آموزش مباحث VPN: عملکردهای فاز دوم IKE

هدف IKE فاز دو این است که برای راهاندازی تونل IPSec مذاکره IPSec SA را انجام دهد. IKE فاز دو عملکردهای زیر را به اجرا میگذارد:

- پارامترهای IPSec SA را که توسط یک IKE SA فعلی تحت حفاظت هستند را مورد مذاکره قرار میدهد.

- ارتباطات امنیتی IPSec برا برقرار میکند.

- مذاکره مجدد IPSec SAها برای اطمینان از برقراری امنیت به صورت دورهای انجام میشود.

- به طور انتخابی یک تبادل دیفیهلمن انجام میشود.

این تونل فاز یک IKE تنها برای مقاصد مدیریتی مورد استفاده قرار میگیرد. برای حفاظت از بستههای کاربر نهایی، دو دستگاه VPN یک تونل دوم تنها با هدف رمزنگاری بستههای کاربر نهایی ایجاد میکنند. این تونل دوم، تونل IKE فاز دو نامیده میشود. همچنین معمولاً به آن تونل IPsec نیز میگویند. حال در ادامه این بخش از آموزش CCNA Security به گامهای انجام شده در فاز دوم IKE پرداخته شده است.

آموزش مباحث VPN: گامهای فاز دوم IKE

در ادامه، گامهایی فهرست شده است که پیکربندی اتصال VPN فاقد کلاینت (Clientless) را با استفاده از ASASDM شامل میشوند:

- وارد کردن نام پروفایل اتصال و واسط SSL VPN

- انتخاب گواهینامه دیجیتال مورد استفاده برای احراز هویت ASA

- نام جایگزین یا آدرس URL گروه اتصال

- احراز هویت کاربر

- ایجاد یا تغییر خط مشی گروه کاربران

- ایجاد/ویرایش فهرست نشانک

باید در نظر داشت که یک VPN بدون کلاینت نیاز به نصب هیچ گونه نرمافزار خاصی روی دستگاه کلاینت نخواهد داشت. حال در ادامه به آموزش امنیت مسیریابی و سوئیچینگ در CCNA Security پرداخته شده است.

آموزش CCNA Security : ایمنسازی مسیریابی و سوئیچینگ

پس از مباحث VPN، سرفصل اصلی دیگری که در دوره آموزش CCNA Security باید فرا گرفته شود، مسیریابی و سوئپیچینگ ایمن است.

سرفصلهایی که در بخش مسیریابی و سوئیچینگ ایمن در دوره CCNA Security به آنها پرداخته میشود، در ادامه فهرست شدهاند:

- امنیت در روترهای سیسکو

- برقراری امنیت پروتکلهای مسیریابی

- برقراری امنیت صفحه کنترل (Control Plane)

- حملات رایج لایه دو

- دستورالعملهای کاهش اثر

- امنیت شبکههای محلی مجازی (VLANها)

در ادامه سعی شده است هر یک از این مباحث به اختصار شرح داده شوند.

آموزش امنیت مسیریابی و سوئیچینگ : امنیت در روترهای سیسکو

در این بخش به مباحث امنیت در روترهای سیسکو پرداخته شده است. در ادامه، سطوح دسترسی چندگانه (Multiple Privilege levels) شرح داده شده است.

سطوح دسترسی چندگانه چیست؟

وقتی که کاربر به یک روتر سیسکو متصل میشود، سطح دسترسی حالت کاربر برایش فراهم میشود. این حالت دارای پایینترین سطح اولویت یعنی صفر است. پس از ورود به حالت ممتاز (Privilege Mode) که به وسیله ارائه تاییدههای مورد نظر امکانپذیر خواهد بود، سطح کاربر به سطح دسترسی ۱۵ (بالاترین سطح دسترسی) ارتقا پیدا میکند. در میان این دو، میتوان سطوح دسترسی از سطح یک تا ۱۴ را پیکربندی و تنظیم کرد. در محیط سازمانی، داشتن سطوح دسترسی مختلف بسیار کاربردی و مفید است، زیرا مجموعه دستورات لازم برای هر کاربر تعیین میشود تا وظایف مربوط به خود را انجام دهد و امکان انجام کاری کمتر یا بیشتر از وظایف، وجود نداشته باشد.

دسترسی CLI بر اساس نقش در IOS سیسکو

مشابه در دسترس قرار دادن دستورات مختلف برای ادمینهای مختلف با استفاده از تعیین سطوح دسترسی (Privilege Level)، نماهای واسط خط فرمان بر اساس نقش (Role-Based CLI) نیز میتوانند برای فراهم کردن مجموعه اطلاعات مختلف مربوط به پیکربندی و تنظیمات برای ادمینهای مختلف استفاده شوند. اگرچه، بر خلاف در دسترس قرار دادن دستورات از طریق سطح دسترسی، با استفاده از نماهای Role-Based CLI میتوان دقیقاً دستوراتی را کنترل کرد که یک ادمین به آنها دسترسی دارد.

عامل امنیتی سیسکو یا CSA چیست؟

عامل امنیتی سیسکو (Cisco Security Agent | CSA) برنامه کاربردی است که خدمات IPS را در یک میزبان ارائه میدهد. بنابراین، CSA یک سیستم کاربردی بازداری از نفوذ مبتنی بر میزبان (HIPS) نامیده میشود.

مدیر دستگاه امنیتی یا SDM چیست؟

مدیر دستگاه امنیتی (Security Device Manager | SDM) یک رابط گرافیکی برای پیکربندی انواع قابلیتهای امنیتی (برای مثال IPsec site-to-site VPN ،IPS و ویژگیهای فایروال) را فراهم میسازد. همچنین، SDM امکانات پیکربندی روترها را نیز ارائه میدهد. اپلیکیشن سرور کنترل دسترسی ایمن سیسکو (ACS) یک قابلیت احراز هویت، احراز صلاحیت و حسابرسی یا همان AAA را فراهم میکند.

پیادهسازی پیکربندی Re-Silent سیستم عامل ISO سیسکو

در ادامه، شیوههای توصیه شده برای انتخاب رمز عبور شرح داده شدهاند:

- رمز عبور حداقل باید ۱۰ کاراکتر طول داشته باشد.

- شامل هیچ کلمه دیکشتری نباشد.

- ایجاد خط مشی برای زمان تغییر رمز عبور

- یک رمز عبور باید شامل حروف (بزرگ و کوچک) اعداد و کاراکترهای خاص باشد. در IOS، فاصله یک کارکتر خاص معتبر به حساب میآید. فاصلههای انتهای رمز عبور در نظر گرفته نمیشوند.

رمز عبور قدرتمند: یک رمز عبور قوی معمولاً دارای حداقل ۸ کاراکتر و شامل اعداد، حروف و کاراکترهای خاص است. هدف در انتخاب رمز عبور قوی، دشوار ساختن حدس زدن رمز عبور توسط مهاجم است. استفاده از عبارتهای موجود در دیکشنری یا تنها استفاده از حروف الفبا به هیچ عنوان مطلوب نیست.

آموزش امنیت مسیریابی و سوئیچینگ : برقراری امنیت پروتکلهای مسیریابی

پروتکلهای Telnet و HTTP غیر امن هستند. برای مثال، اطلاعات به صورت متن ساده منتقل میشوند. این دو پروتکل به ترتیب از پورتهای شماره ۲۳ و ۸۰ استفاده میکنند. SSH و HTTPS پروتکلهایی امن به شمار میروند. این دو پروتکل اطلاعات را به صورت رمزنگاری شده انتقال میدهند و به ترتیب از شماره پورتهای ۲۲ و ۴۴۳ استفاده میکنند.

بهروزرسانیهای پروتکل مسیریابی معتبر

انتخابهای احراز هویت پروتکل مسیریابی برای پروتکلهای مسیریابی پر استفادهای مثل RIP ،OSPF ،EIGRP و BGP بنا به دلایلی همچون دستکاری مسیر یا مسمومیت ترجیح داده میشوند. دو روش برای انجام این کار وجود دارد:

- استفاده از راهکار متمرکز پروتکل مسیریابی که رمزهای عبور یا کلیدها را برای استفاده در داخل پیکربندی پروتکل مسیریابی تنظیم میکند.

- به وسیله استفاده از کلیدهای جداگانه پیکربندی شده که میتوانند به وسیله چندین پروتکل مسیریابی مورد استفاده قرار بگیرند.. پیکربندی RIP و EIGRP۷ هر دو از زنجیرههای کلید برای پیکربندی احراز هویت خود استفاده میکنند.

تمهیدات امنیتی اعمال شده بر Data Plane

تمهیدات امنیتی زیر باید بر Data Plane اعمال شوند:

- فهرستهای کنترل دسترسی (Access Control List | ACL)

- VLANهای خصوصی

- محافظهای پروتکل درخت پوشا

- IOS IPS

- فایروال مبتنی بر منطقه

فعال بودن احراز هویت OSPF

احراز هویت OSPF میتواند به یکی از دو روش زیر فعال باشد:

- در ازای رابط: احراز هویت به ازای رابط میتواند با استفاده از دستور «ip ospf athentication» فعال باشد.

- احراز هویت منطقهای: احراز هویت برای منطقه میتواند با استفاده از دستور «area authentication» فعال شود.

انواع احراز هویت OSPF

سه نوع مختلف احراز هویت برای OSPF نسخه ۲ وجود دارد که در ادامه فهرست شدهاند:

- احراز هویت پوچ (Null Authentication): هیچ احراز هویتی را فراهم نمیکند. حالت پیشفرض در روترهای سیسکو به این صورت است.

- احراز هویت متن آشکار (Clear Text Authentication): رمزهای عبور در شبکه به صورت متن آشکار تبادل میشوند.

- احراز هویت رمزنگاری شده (Cryptographic Authentication): از رمزنگاری استاندار باز MD5 استفاده میکند.

آموزش امنیت مسیریابی و سوئیچینگ : ایمنسازی سطح کنترل

برای برقراری امنیت کامل، معمولاً ترافیک یک روتر به سه سطح تقسیمبندی میشود که هر یک دارای هدف مشخصی هستند. «سطح داده» امکان انتقال ترافیک کاربر به صورت امن را فراهم میکند. «سطح کنترل»، امکان انتقال ترافیک با منشأ دستگاه شبکه مثل ترافیک پروتکل مسیریابی را به صورت امن تحت کنترل خود دارد. همچنین، «سطح مدیریت» (Managment Plane)، امکان انتقال ایمن ترافیکی را فراهم میسازد که منشا آن یک ادمین شبکه است.

عملکرد پاسبانی سطح کنترل

سیسکو سه روش را برای حفاظت از سطح کنترل توصیه میکند. این سه روش در ادامه این بخش از آموزش CCNA Security بیان شدهاند.

۱. پاسبانی سطح کنترل (Control Plane Policing | CoPP): این ویژگی به کاربران امکان میدهد تا یک فیلتر QoS را پیکربندی کنند که جریان ترافیکی بستههای سطح کنترل را برای حفاظت از CP روترها و سوئیچهای IOS سیسکو در برابر حملات گوناگونی مثل بازداری از ارائه خدمات (Dos) مدیریت میکند. بنابراین، میتوان مجموعهای از قوانین را به پورتهای ورودی و خروجی CP اعمال کرد و نسبت داد.

۲. CoPPr : اگرچه مشابه پاسبانی سطح کنترل است، CPPr قابلیت مسدودسازی یا پاسبانی ترافیک با استفاده از دانهدانهگی (granularity) بهتر را دارا است، نسبت به آنچه در CoPP به کار میرود. CPPr سطح کنترل تجمیعی را به سه دسته سطح کنترل مختلف تفکیک میکند که به عنوان زیر-رابطها (Subinterface) شناخته میشوند. این زیر-رابطها شامل (۱) میزبان ، (۲) حمل و نقل (ترانزیت) و (۳) استثنا CEF است. CPPr سطوح مدیریت یک دستگاه IOS سیسکو را محافظت میکند که منجر به حفظ پایداری مسیریابی، دسترسپذیری و تحویل بسته میشود. به طور کلی، CPPr خوانایی، محرمانگی (امنیت)، صحت و دسترسپذیری دستگاههای شبکه را افزایش میدهد. با استفاده از CPPr، میتوان این نوع ترافیک را بر اساس رتبه با نظم بهتری نسبت به CoPP، محدودسازی و فیلتر کرد.

۳. احراز هویت پروتکل مسیریابی : با استفاده از احراز هویت پروتکل مسیریابی، میتوان ترافیک مسیریابی اعمال شده به وسیله یک مسیریاب سرکش (Rogue Router) توسط مهاجم را در شبکه از بین برد. با استفاده از یک مسیریاب سرکش، مهاجم میتواند از معماری شبکه مطلع شود و مسیرهای مورد نظر خودش را برای هدایت ترافیک به روتر سرکش تزریق کند و در نتیجه امنیت شبکه را در معرض خطر قرار دهد.

آموزش امنیت مسیریابی و سوئیچینگ : حملات رایج لایه دو

در این بخش از آموزش CCNA Security ، ابتدا به روشهای جلوگیری و پیشگیری از حملات پرداخته شده است:

- غیرفعالسازی مسیر منبع IP : این روش، امکان کنترل مسیری که یک بسته برای رسیدن به مقصد انتخاب میکند را از مهاجم سلب میکند.

- غیرفعالسازی خدمات Finger : یک مهاجم را از اطلاع نسبت به این موضوع باز میدارد که چه کسی وارد سیستم یک دستگاه شده است.

- غیرفعالسازی سرویس شناسایی IP: این کار از کوئری زدن یک پورت TCP توسط مهاجم برای شناسایی جلوگیری میکند. در صورت فعال بودن سرویس شناسایی IP، میتوان نوع روتر، مدل و نسخه IOS آن را یافت. این اطلاعات میتوانند برای طراحی حملههایی به روتر مورد استفاده قرار گیرند.

- غیرفعالسازی CDP : سیدیپی نوع، شماره مدل و نسخه نرمافزار IOS دستگاه مورد نظر را فراهم میکند. این اطلاعات میتوانند برای طراحی حملاتی به روتر مورد استفاده قرار بگیرند.

ARP Poisoning (مسمومیت ARP) و DHCP snooping (جاسوسی DHCP) از جمله حملات لایه دو به شمار میروند. در حالی که، IP Snooping، حمله ICMP و حمله DoS با آیپیهای جعلی، حملات لایه سه به حساب میآیند.

جعل آدرس آیپی چیست؟

جعل آدرس آیپی (IP Address Spoofing) روشی شامل جایگزینی آدرس IP یک ارسال کننده بسته با نشانی IP یک دستگاه دیگر است. روش جعل آدرس آیپی میتواند یک مهاجم را قادر به ارسال بستهها در یک شبکه بدون سد راه قرار گرفتن سیستم فیلترسازی بسته یا همان فایروال سازد. سیستمهای فایروال معمولاً بر اساس قوانین فیلترسازی عمل میکنند. فایروالها آن دسته از آدرسهای IP را مشخص میکنند که مجوز برقراری ارتباط با دستگاههای داخلی شبکه را دارند.

حمله IP Spoofing چیست ؟

IP Spoofing روشی است که برای کسب دسترسی غیرمجاز به دستگاههای شبکه مورد استفاده قرار میگیرد. در این روش، یک مهاجم به صورت غیرقانونی هویت یک دستگاه دیگر را به وسیله دستکاری بستههای IP جعل میکند. IP Spoofing یا همان «جعل نشانی آیپی»، شامل تغییر سرآیند بسته با یک نشانی آیپی منبع جعلی، یک جمع آزمایی (Checksum) و مقدار ترتیب مربوطه است.

یک مهاجم به چه روشهایی میتواند به یک کامپیوتر حمله کند؟

در این بخش از آموزش CCNA Security ، توصیفی از برخی انواع مهم حمله از دیدگاه آزمون CCNA Security مورد بحث قرار میگیرد. انواع حملات مهم به شرح زیرند:

- حمله مرد میانی (man-in-the-middle)

- حمله بازداری از ارائه سرویس (DoS)

- حمله جعل هویت (Spoofing)

- حمله شناسایی (Reconnaissance)

- حمله STP

پیرامون حمله مرد میانی و انواع حملات DoS دو مقاله در مجله فرادرس منتشر شده است که میتوان برای آموزش این دو نوع حمله از آنها استفاده کرد. در ادامه، به ارائه شرح مختصری از حمله جعل هویت و سایر انواع حملات رایج و مهم پرداخته شده است.

حمله Spoofing چیست؟

Spoofing یا جعل کردن، به عملیات جعل هویت یک کاربر، دستگاه یا کلاینت در اینترنت گفته میشود. Spoofing اغلب در طول یک حمله سایبری برای ایجاد پوشش برای منبع ترافیک حملات استفاده میشود. رایجترین انواع Spoofing در ادامه فهرست شده است:

- جعل سرور DNS: در این روش یک سرور DNS برای تغییر مسیر نشانی IP یک نام دامنه به یک IP دیگر دستکاری میشود. این روش معمولاً برای گسترش ویروسها مورد استفاده قرار میگیرد.

- جعل ARP: در ARP spoofing ، نشانی MAC یک عامل جرم از طریق پیامهای ARP به یک نشانی آیپی قانونی و مشروع پیوند داده میشود. این روش معمولاً در حملات DoS و مرد میانی استفاده میشود.

- جعل نشانی IP : در روش «IP address spoofing»، آدرس آیپی منشأ بدلسازی میشود. این روش معمولاً در حملات DoS به کار گرفته میشود.

حمله Reconnaissance چیست؟

در حوزه امنیت رایانه، شناسایی (Reconnaissance) نوعی حمله کامپیوتری است که در آن متجاوز برای جمعآوری اطلاعات پیرامون آسیبپذیریها با سیستم هدف حمله درگیر میشود. ابتدا مهاجم هر نوع پورت آسیبپذیر را با استفاده از نرمافزارهایی نظیر کاوش پورت (port Scanning) کشف میکند. پس از کاوش پورت، یک مهاجم معمولاً آسیبپذیریهای شناخته شده سرویسهای مرتبط با پورتهای باز شناسایی شده را به کار میگیرد.

حمله STP چیست؟

مهاجمی که به صورت فیزیکی به شبکه متصل است و توانایی ایجاد قابهای BPDU با مشخصههای خاص را دارد، میتواند از STP برای ایجاد انواع مختلف havoc از سرقت دادهها گرفته تا ایجاد اختلال در شبکه استفاده کند.

حمله ICMP چیست ؟

حملههای ICMP انواع مختلفی دارند که هر یک از آنها به طور مختصر در ادامه این بخش شرح داده شدهاند.

۱. حمله تونل ICMP: این نوعی کانال مخفی است که ایجاد میشود و جریان اطلاعات در آن هیچ گونه ساز و کار امنیتی ندارد. یک تونل ICMP کانالی را بین کلاینت و سرور برقرار میکند و فایروال را وادار میکند تا در صورت ارسال داده از طریق ICMP هیچ زنگ خطری را فعال نکند.

۲. حمله Smurf : این حمله یک حمله بازداری از ارائه سرویس توزیعیافته (DDoS) است که در آن مقادیر زیادی از بستههای پروتکل کنترل پیام اینترنت (ICMP) با آیپی جعل شده قربانی مورد نظر در یک شبکه کامپیوتری با استفاده از یک نشانی آیپی دادهپراکنی، پراکنده (Broadcast) میشوند.

۳. حمله Dos: حملات DoS و DDoS نوعی از حملات هستند که در آنها مهاجم آدرس منبع را جعل میکند و به کامپیوتر قربانی حملهور میشود. در DDoS نیز حمله به صورت توزیعیافته است. در یک حمله DDoS تعداد کامپیوتر زیادی در معرض خطر قرار میگیرند و ممکن است مهاجم حمله را به شکلی هماهنگ شده برای وارد کردن بیشترین آسیب ممکن به دسترسپذیری شبکه اجرا کند. آسیب اصلی به وجود آمده به وسیله DoS و DDoS این است که آنها به میزان زیادی دسترسی کامپیوترهای قربانیان را به منابع شبکه از طریق گسترش بستههای آیپی جعلی محدود میکنند.

حمله جعل DHCP چیست؟

در حمله DHCP Spoofing یک مهاجم تعداد زیادی از پیامهای درخواست DHCP را به وسیله یک منبع با نشانی MAC جعلی پراکنده میکند. در صورتی که سرور DHCP قانونی در شبکه شروع به پاسخ دادن به تمام این درخواستهای ساختگی کند، نشانیهای IP قابل ارائه در محدوده سرور DHCP در طول مدت بسیار اندکی به اتمام خواهند رسید. پایش DHCP یا همان DHCP snooping، ساز و کاری است که از کلاینتها در برابر حملات جعل DHCP محافظت میکند.

آموزش امنیت مسیریابی و سوئیچینگ : رویههای کاهش اثر

در این بخش از آموزش امنیت مسیریابی و سوئیچینگ دوره CCNA Security به روشهایی اشاره میشود که با استفاده از آنها میتوان اثرات حمله مهاجمین را کاهش داد و تعدیل کرد. برخی از روشهای تعدیل کننده اثر که بعضاً پیادهسازی آنها نیز در این بخش انجام میشود شامل موارد زیر است:

- پیادهسازی DHCP Snooping (پایش DHCP)

- بازرسی ARP پویا (Dynamic ARP Inspection | DAI)

- ساز و کارهای لایه دویی که میتوانند برای حفاظت از Data Plane به کار گرفته شوند.

- امکانات سوئیچی که در جلوگیری از BPDUهای ناخواسته در دسترس هستند:

- Root Guard

- BPDU Guard

- کنترل طوفان (Storm Control)

- امنیت پورت (Port Security)

آموزش امنیت مسیریابی و سوئیچینگ : امنیت VLAN

سرفصل پایانی بخش امنیت مسیریابی و سوئیچینگ در آموزش CCNA Security ، «امنیت VLAN» است. در این بخش به مباحثی پرداخته شده است که در امنیت VLAN مطرح میشوند.

شرح پیامدهای امنیتی یک VLAN بومی

- باید نسبت به استفاده از VLAN بومی (VLAN1) برای مدیریت ترافیک خودداری کرد.

- باید به وسیله قابلیت امنیت پورت، تعداد نشانیهای MAC به دست آمده در یک پورت مورد نظر را محدود کرد.

- باید از محافظ BPDU و محافظ ریشه برای بازداری مهاجمین نسبت به کنترل STP استفاده کرد.

- باید پروتکل اکتشاف سیسکو (Cisco Discovery Protocol | CDP) را در پورتهایی خاموش کرد که با شبکههای غیر قابل اعتماد یا ناشناخته مواجه هستند.

- در یک سوئیچ جدید، باید تمام پورتها را خاموش کرد و آنها را به شبکه محلی مجازی اختصاص داد که برای هیچ مورد دیگری استفاده نمیشود و تنها به عنوان یک محوطه توقفگاه (پارکینگ) به کار میرود.

شرح پیامدهای امنیتی PVLAN

Private VLAN Edge قابلیتی است که به آن PVLAN Edge یا پورت سوئیچ محافظت شده (Protected Switchport) هم گفته میشود. PVLAN یک پیکربندی بسیار ساده است که ارتباط مستقیم لایه دو و هر دو دستگاهی را محدود میکند که آن را فعال کرده باشند. به فرض اینکه در یک سوئیچ پورتهای ۲ و ۲۴ به ترتیب به پرینتر و روتر متصل شده باشند، پورتهای ۱ تا ۲۲ برای اتصال به ایستگاههای کاری کاربر استفاده میشوند. علاوه بر این، کاربر قصد دارد که تمام ایستگاههای کاری از منابع پورتهای ۲۳ و ۲ نیز استفاده کنند، اما با یکدیگر در ارتباط نباشند. پیکربندی حاصل، پیکربندی خواهد بود که از ارتباط میان ایستگاههای کاری جلوگیری میکند، اما ارتباط با منابعی که برای کاربران جهت انجام کارهای روزانه مورد نیاز است، همچنان در دسترس خواهد بود.

بهترین شیوههای VLAN Trunking چیست؟

- انتساب vlan بومی به هر چیزی به غیر از «vlan 1»؛ تنظیم vlan بومی اهیمت دارد، زیرا vlan بومی بستهها را بر روی پیوند Trunk برچسبگذاری نمیکند.

- غیرفعالسازی مذاکرات Trunk: پروتکل Trunking پویا (DTP) زمانی کاربرد دارد که وضعیت یک سوئیچ در سوی مخالف در طول زمان تغییر کرده باشد. اما DTP میتواند یک مشکل امنیتی هم باشد، زیرا میتواند به یک مهاجم اجازه دهد تا به یک پورت متصل شده و به صورت خودکار به عنوان یک پورت Trunk مذاکره انجام دهد و ترافیک بیشتری را ببیند. برای این مقصود از دستور «switchport nonnegotiate» استفاده میشود.

- اجازه دادن به VLANهایی که نیاز به برقراری ارتباط از طریق پیوند Trunk را دارند. برای اجازه دادن تنها به VLANهای مورد نظر از دستور «switchport trunk allow vlan X,Y,Z» استفاده میشود. در غیر اینصورت، به همه VLANها اجازه داده میشود تا از لوله عبور کنند. در واقع، با محدودسازی تعداد VLANها، خطرات امنیتی نیز کاهش مییابند.

به این ترتیب، مباحث مربوط به ایمنسازی مسیریابی و سوئیچینگ در اینجا به پایان میرسند. در ادامه شرح خلاصه مباحث دوره آموزش CCNA Security به یکی دیگر از سرفصلهای اصلی این دوره، یعنی فناوریهای فایروال سیسکو پرداخته شده است.

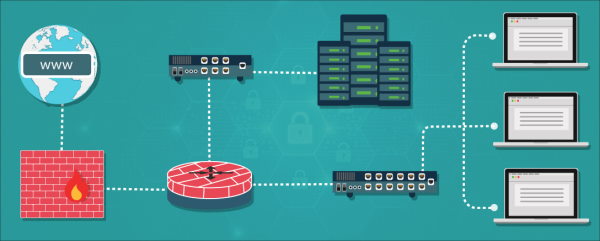

آموزش CCNA Security : فناوریهای فایروال سیسکو

در بخش آموزش فایروال دوره CCNA Security ، مباحث مختلفی پیرامون فناوریهای فایروال مطرح میشوند.

از جمله این موضوعات میتوان به فناوریهای مختلف فایروال، پیادهسازی NAT در Cisco ASA 9.x، پیادهسازی فایروال مبتنی بر محدوده و سایر موارد اشاره کرد.

آموزش فایروال سیسکو : فناوریهای مختلف فایروال

از جمله مفاهیمی که برای آموزش فایروال باید فرا گرفت، میتوان به DMZ و NAT اشاره کرد. در ادامه، به طور مختصر پیرامون هر یک از این دو مفهوم توضیحاتی ارائه شده است.

NAT چیست؟

ترجمه نشانی شبکه (Network Address Translation) که به اختصار NAT نامیده میشود، در درجه اول برای مخفیسازی شبکه داخلی از شبکه خارجی (مثل اینترنت) استفاده میشود. به بیان ساده، NAT نشانی آیپی داخلی را به نشانی آیپی خارجی ترجمه میکند (نگاشت میدهد). همین عملیات به صورت برعکس نیز انجام میشود. در عملکرد NAT، اطمینان حاصل میشود که کاربران خارجی، IPهای داخلی یا همان میزبانهای داخلی را نمیبینند.

DMZ چیست؟

DMZ سرنامی برای عبارت «Demilitarized Zone» به معنی «ناحیه غیرنظامی» است. در صورتی که یک شرکت قصد میزبانی از سروهای مختص خودش را داشته باشد و بخواهد این سرورها قابل دسترسی از طریق اینترنت عمومی باشند، DMZ راهکار مطلوبی به حساب میآید. بخش شبکه داخل DMZ به وسیله دو فایروال ایمنسازی شده است. یکی از این فایروالها با اینترنت عمومی ارتباط دارد و فایروال دیگر با شبکه داخلی سازمان در ارتباط است.

انواع فایروالها

انواع فایروالها در ادامه این بخش از مقاله آموزش CCNA Security فهرست و شرح داده شدهاند.

- فایروالهای تصفیه بسته (Packet Filtering): فایروالهای تصفیه بسته (فیلتر کننده بسته) در لایه شبکه مدل OSI کار میکنند. فایروالهای فیلتر کننده بسته بر اساس قوانین تعریف شده توسط فهرست کنترل دسترسی عمل میکنند. آنها تمام بستهها را بررسی میکنند و بستهها را از قوانین تعریف شده توسط ادمین شبکه بر حسب ACLها عبور میدهند. مزایای این نوع فایروالها شامل هزینه و مصرف منابع کمتر است.

- فایروالهای گذرگاهی سطح مداری: گذرگاههای سطح مدار (Circuit Level Gateway) در لایه نشست (Session) مدل OSI مستقر میشوند و نشستهایی نظیر دستدهی سه جانبه TCP را برای بررسی اعتبار یک درخواست اتصال نظارت میکنند.

- فایروالهای لایه کاربرد (Application level Firewalls): گذرگاهها یا فایروالهای لایه کاربرد در لایه اپلیکیشن یا همان کاربرد مدل OSI عمل میکنند و وظیفه محافظت از یک پروتکل خاص لایه کاربرد را بر عهده دارند. سرور پروکسی بهترین مثال برای فایروال لایه کاربرد است. در ادامه، توضیحات بیشتری پیرامون این نوع از فایروالها ارائه شده است.

فایروالهای لایه کاربرد

فایروالهای لایه کاربرد (لایه اپلیکیشن) که به آنها فایروالهای پروکسی هم گفته میشود، مختص پروتکلی هستند که برای انتقال آن طراحی شدهاند و میتوانند کنترل سطح دسترسی افزودهای را فراهم کنند. گاهاً، فایروالهای لایه کاربرد تنها از تعداد کاربردهای محدودی پشتیبانی میکنند.

مزایای فایروالهای لایه کاربرد: فایروالهای لایه کاربرد مزایایی را به همراه دارند که در ادامه به آنها اشاره شده است:

- در فایروالهای لایه کاربرد، به جای احراز هویت دستگاهها، احراز هویت مبتنی بر افراد انجام میشود.

- این نوع فایروالها کلاهبرداری و پیادهسازی حمله DoS را برای هکرها سختتر میکنند.

- در این نوع فایروالها میتوان بر دادههای اپلیکیشن نظارت داشت و آنها را فیلتر کرد.

- امکان رویدادنگاری به همراه جزئیات در فایروالهای لایه کاربرد وجود دارد.

معایب فایروالهای لایه کاربرد: علاوه بر مزایا، فایروالهای لایه اپلیکیشن دارای برخی کاستیها نیز هستند که در ادامه فهرست شدهاند:

- پردازش بستهها به صورت نرمافزاری انجام میشود که ممکن است سرعت مطلوبی نداشته باشد.

- در فایروالهای لایه کاربرد، پشتیبانی تنها از تعداد اپلیکیشن محدودی میسر است.

- گاهی نیاز به نرمافزار کلاینت مخصوص وجود دارد.

- مصرف حافظه و دیسک در فایروالهای لایه کاربرد بسیار بالا است.

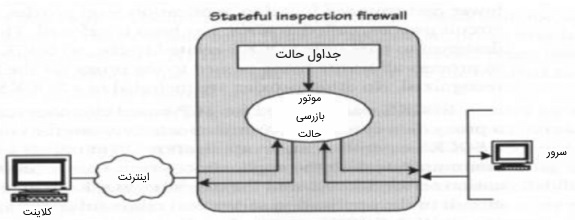

فایروالهای بازرسی حالتمند چند لایه

فایروال بازرسی حالمتمند چند لایه (Stateful Multilayer Inspection Firewall)، ترکیبی از همه فایروالهایی است که در لایههای مختلف مدل OSI عمل میکنند. این نوع فایروالها میتوانند تصفیه بستهها را با استفاده از ACLها در لایه شبکه انجام دهند، جلسات معتبر در لایههای نشست را بررسی و همچنین بستههایی را در لایه کاربرد ارزیابی کنند. همچنین، مقایسه فایروالهای حالتمند و بدون حالت از جمله موضوعاتی است که در بخش فناوریهای مختلف فایروال مطرح میشود.

آموزش فایروال : پیادهسازی NAT در Cisco ASA 9.x

انواع مختلف NAT شامل موارد زیر است:

- NAT ایستا (Static NAT): این نوع NAT یک نگاشت دائمی میان نشانی داخلی خصوصی و نشانی عمومی قرار میدهد. در این سناریو، 192.168.8.50 همواره به 192.0.2.75 نگاشت میشود. این نوع NAT ممکن است برای اجازه ورود ترافیک به داخل یک وب سرور یا سرور ایمیل استفاده شود.

- NAT پویا (Dynamic NAT): این نوع NAT، یک نگاشت پویا میان نشانی خصوصی داخلی و نشانی عمومی قرار میدهد. همچنین، NAT پویا رابطهای یک به یک را بر پایه خط مشی اولویت با اولین ورودی ایجاد میکند.

- سربارسازی (Overloading): این مورد با عنوان ترجمه نشانی پورت (Port Address Translation | PAT) نیز شناخته میشود. در این حالت، چندین دستگاه داخلی میتوانند نشانی عمومی یکسانی را به اشتراک بگذارند. چرا که، نگاشتها بر اساس پورتهای منبع و مقصد در جدول نگاشت قرار داده میشوند.

- همپوشانی (Overlapping): این نوع NAT را میتوان زمانی به کار گرفت که نشانیهای عمومی یا ثبتنام شده در داخل شبکه استفاده میشوند.

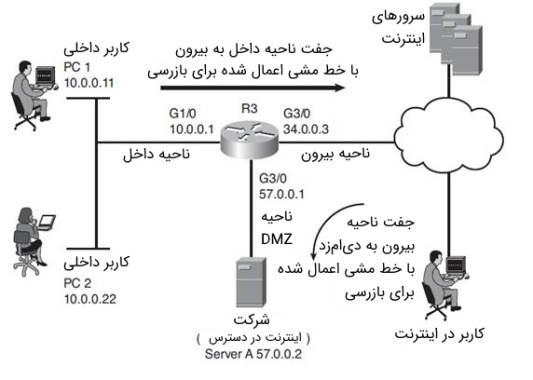

آموزش فایروال: پیادهسازی فایروالهای مبتنی بر محدوده

در این بخش به جهت آشنایی با فایروالهای مبتنی بر محدوده (ZBF | Zone-Based Firewalls) و پیادهسازی آنها، ابتدا به ویژگیهای مهم آنها اشاره شده است.

- در پیادهسازی فایروالهای مبتنی بر محدوده، واسطها در داخل محدودهها (Zone) قرار داده میشوند.

- در ZBFها، خط مشیها تنها در یک جهت پیادهسازی میشوند (برای مثال از داخل به خارج). با وجود بازرسی حالتمند، ترتیب ترافیک از جهت عکس به صورت خودکار داده میشود.

- در صورتی که قصد مجاز دانستن ترافیک اولیه (بستههای منشأ) در هر دو جهت وجود داشته باشد، باید دو سیاست یک طرفه برای ترافیک ایجاد شود. به این ترتیب، اجازه تبادل و بازرسی بستهها از داخل به سمت خارج و همچنین از خارج به سمت داخل داده شود.

مطابق تصویر زیر، برای کنترل دسترسی از داخل به خارج شبکه و از خارج شبکه به DMZ، نیاز به جفت ناحیهها وجود دارد. سه Zone در تصویر داده شده است. این سه ناحیه داخل، خارج و DMZ هستند. تعداد جفت ناحیهها دو عدد است (از داخل به خارج و از خارج به DMZ).

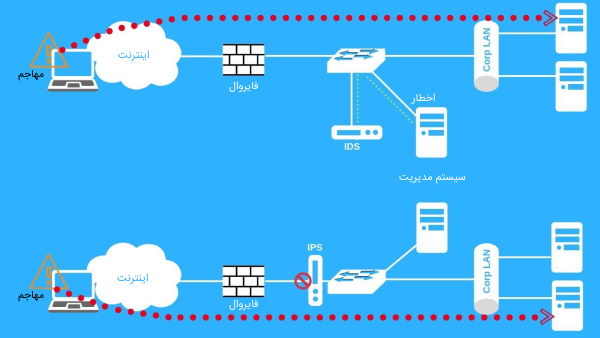

آموزش CCNA Security : مباحث IPS

یکی دیگر از بخشها و سرفصلهای اصلی دوره آموزش CCNA Security مربوط به مباحث IPS است. IPS سرنامی برای عبارت «Intrusion Prevention System» به معنی «سامانه جلوگیری از نفوذ» است. بخش IPS، دو سرفصل «ملاحظات در استقرار IPS» و «فناوریهای IPS» را شامل میشود. در ادامه به شرح خلاصهای از مباحث مهم در هر یک از این دو بخش پرداخته شده است.

مباحث IPS: ملاحظات در استقرار IPS

یک حسگر IPS/IDS ممکن است موارد زیر را گزارش کند:

- نادرست مثبت (False Positive): این حالت زمانی رخ میدهد که IPS ترافیکی در شبکه را به عنوان ترافیک مخرب گزارش کند، اما گزارش اشتباه باشد.

- نادرست منفی (False Negative): این مورد زمانی رخ میدهد که ترافیکی در شبکه به عنوان ترافیک مطلوب گزارش شود، اما خلاف آن حقیقت داشته باشد.

- درست مثبت (True positive): این حالت مربوط به زمانی است که یک حسگر IPS/IDS ترافیکی در شبکه را مخرب گزارش دهد و در ارزیابیهای بیشتر نیز آن را به عنوان ترافیک مخرب شناسایی و گزارش کند.

- درست منفی (True negative) : در این حالت یک حسگر IPS/IDS ترافیکی را هم در ابتدا و هم در ارزیابیهای بیشتر به عنوان ترافیک مطلوب گزارش میدهد.

روشهای پیکربندی حسگر IDS/IPS

یک حسگر IDS/IPS میتواند بر اساس یک یا بیش از یک روش زیر پیکربندی شود:

- IPS/IDS مبتنی بر امضا

- IPS/IDS مبتنی بر خط مشی

- IPS/IDS مبتنی بر ناهنجاری

- IPS/IDS مبتنی بر سابقه (وجهه)

مباحث IP : فناوریهای IPS

IPS ترافیک شبکه را تجزیه و تحلیل میکند. IPS میتواند گزارش ارائه دهد و اقدامات اصلاحی را در بخشی از ترافیک شبکه انجام دهد که مخرب یا مضر است. این کارکرد میتواند به عنوان یک ابزار، یک Blade یا به عنوان ماژول در یک ASA یا روتر IOS پیادهسازی شود. روش اصلی برای شناسایی مشکل در ترافیک شبکه از طریق تطبیق امضا صورت میگیرد.

مدیر امنیت سیسکو چیست؟

مدیر امنیت سیسکو (Cisco Security Manager | CSM) یک ابزار پیکربندی سطح سازمانی است که میتوان برای مدیریت اکثر دستگاههای امنیتی از آن استفاده کرد.

سرویس عملیات اطلاعات امنیتی سیسکو چیست ؟

سرویس عملیات اطلاعات امنیتی سیسکو (Cisco Security Intelligence Operations | SIO) تهدیدها را بررسی و تحلیل میکند و بهروزرسانی لحظهای از این تهدیدات ارائه میدهد. همچنین، اپلیکیشنی از SIO برای گوشیهای هوشمند نیز در دسترس قرار دارد.

آموزش CCNA Security: امنیت محتوا و نقطه انتهایی

آخرین سرفصل اصلی در دوره آموزش CCNA Security مربوط به بحث امنیت محتوا و امنیت نقطه انتهایی است. در این بخش به مباحثی از جمله توصیف فناوری کاهش اثر برای تهدیدهای ایمیلی، فناوریهای کاهش اثر برای تهدیدات مبتنی بر وب و همچنین، شرح فناوری کاهش تاثیر برای تهدیدهای نقاط انتهایی پرداخته میشود.

شرح فناوریهای کاهش اثر برای تهدیدهای مبتنی بر ایمیل

در بخش توصیف فناوریهای کاهش اثر در تهدیدات ایمیل محور، آشنایی با مفاهیمی از جمله ESA (ابزار امنیت ایمیل سیسکو)، ویروس، اسپم، فیشینگ، Spear Phishing لازم است. همچنین، پیرامون بسیاری از قابلیتهای امنیتی پشتیبانی شده توسط ابزار امنیت ایمیل سیسکو نیز بحث میشود. یکی دیگر از مباحث مطرح شده در این خصوص، ابزارهای امنیت ایمیل سری X است. همچنین، باید آشنایی با مواردی که ESA از آنها پشتیبانی میکند از جمله SIDF یا SPF نیز وجود داشته باشد. ابزار دیگری به نام مدیریت امنیت محتوا سیسکو (SMA) نیز در این بخش از آموزش CCNA Security مطرح میشود.

فناوریهای کاهش اثر برای تهدیدهای مبتنی بر وب

مفاهیمی که در این بخش از سرفصل اصلی امنیت محتوا و نقاط انتهایی به آنها پرداخته میشود، شامل WSA، انواع WSA و همچنین سرنامهای دیگری شامل SMA ،WCCP و CWS است. همچنین، باید آشنایی با ویژگیهای پروتکل TLS نیز وجود داشته باشد. علاوه بر آن، در این بخش از آموزش CCNA Security ، پیرامون نشست SSL VPN نیز بحث میشود.

شرح فناوری کاهش اثر برای تهدیدهای نقطه انتهایی

در خصوص کاهش اثر تهدیدات نقاط نهایی در آموزش CCNA Security ، آشنایی با مفاهیم زیر به دست میآید:

- ضد ویروس و ضد بدافزار

- باج افزار (Ransomware)

- بمبهای منطقی (Logic bombs)

- اسب تروجان (Trojan horses)

- تلهگذاری نیزهای (Spear phishing)

- در پشتی (Back doors)

- سیسکو AMP و قابلیتهای مهم آن

- NetFlow

- رویدادهای IPS

- Snort

بدین ترتیب، آموزش CCNA Security و معرفی مباحث مطرح شده در دوره CCNA Security در این مقاله ارائه شد. در بخش پایانی این مقاله به معرفی دورههای آموزشی مرتبط با CCNA Security در سایت فرادرس پرداخته شده است.

معرفی فیلم های آموزش امنیت شبکه و آموزش سیسکو فرادرس

در این بخش پایانی از مقاله آموزش CCNA Security ، با هدف یادگیری بیشتر، اکثر دورههای آموزشی مرتبط با امنیت شبکههای کامپیوتری و سایر دورهای آموزش سیسکو به علاقهمندان معرفی شدهاند. در سایت فرادرس یک مجموعه آموزش شبکههای کامپیوتری، یک مجموعه آموزش امنیت شبکه و یک مجموعه آموزش دورههای سیسکو وجود دارد که در آنها دورههای آموزشی مختلفی پیرامون مباحث شبکه و امنیت آن ارائه شده است.

دانشجویان و علاقهمندان میتوانند از این مجموعهها و دورههای آموزشی متعدد در جهت ارتقای دانش و مهارت خود برای ورود به بازار کار استفاده کنند. دورههایی که در ادامه معرفی شدهاند تنها تعدادی از دورههای آموزشی شاخص موجود در این مجموعهها به شمار میروند.

فیلم آموزش نتورک پلاس (+Network)

دوره آموزش ویدئویی +CompTIA Network یکی از دورههای مقدماتی بسیار رایج در حوزه شبکه است و به نوعی پیشنیاز CCNA محسوب میشود. بسیاری از سرفصلهای دوره +CompTIA Network با سرفصلهای CCNA یکسان هستند. این دوره برای افراد مبتدی و تازهکاری مناسب است که به شبکههای کامپیوتری علاقهمند هستند و قصد فعالیت در زمینه شبکه را دارند. طول مدت این آموزش ۱۰ ساعت و مدرس آن مهندس عباس ولی زاده است. از جمله مباحثی که در این دوره مطرح میشوند، میتوان به معرفی دوره نتورک پلاس، انواع بسترهای ارتباطی، مدل OSI و لایههای شبکه، کلاسهای آیپی، امنیت و مجازیسازی اشاره کرد.

- برای دیدن فیلم آموزش نتورک پلاس (+Network) + اینجا کلیک کنید.

فیلم آموزش شبکه های کامپیوتری ۲

طول مدت دوره آموزشی شبکههای کامپیوتری ۲ بیش از ۲۳ ساعت و مدرس آن مهندس منوچهر بابایی است. این دوره با رویکرد حل مسئله ارائه شده است و در نتیجه برای دانشجویان و دانشآموختگان رشتههای مهندسی کامپیوتر، علوم کامپیوتر و مهندسی فناوری اطلاعات که قصد شرکت در آزمون کارشناسی ارشد این رشتهها را دارند، مناسب است.

همچنین، علاقهمندان و افرادی که قصد یادگیری مهارت CCNA و سایر دورههای سیسکو را دارند نیز میتوانند به عنوان پیشنیاز از این دوره استفاده کنند. این دوره، کتاب شبکههای کامپیوتری جیمز کوروس و کیت راس را به عنوان منبع اصلی استفاده کرده است، چرا که این کتاب در بسیاری از دانشگاههای ایران برای درس شبکه تدریس میشود و منبع طرح سوالات کنکور کارشناسی ارشد و دکتری محسوب میشود. از جمله سرفصلهای این دوره آموزشی میتوان از شبکههای کامپیوتری و اینترنت، لایه کاربرد، لایه انتقال و لایه شبکه نام برد.

- برای دیدن فیلم آموزش شبکههای کامپیوتری ۲ – همراه با حل مسأله + اینجا کلیک کنید.

فیلم آموزش امنیت شبکه های کامپیوتری

دوره آموزش امنیت شبکههای کامپیوتری نیز میتواند به عنوان پیشنیاز آموزش CCNA Security مورد استفاده قرار بگیرد. طول مدت این دوره ۱۱ ساعت و ۴۶ دقیقه است و مدرس آن مهندس میلاد انارفرهاد هستند. در دوره آموزش امنیت شبکههای کامپیوتری به آموزش مسائل تئوری و معرفی نرمافزارهای مربوط به امنیت شبکههای کامپیوتری پرداخته شده است. این دوره آموزشی برای افراد و علاقهمندانی مناسب است که در خصوص شبکه آشنایی کافی را دارند و میخواهند مباحث امنیتی در این حوزه را یاد بگیرند. از جمله سرفصلهای این دوره آموزشی میتوان به مروری بر شبکه، اصول، اهداف و تعاریف امنیت شبکه، نمونه نهدیدها و حملات متداول، پروتکلهای امن و سایر موارد اشاره کرد.

- برای دیدن فیلم آموزش امنیت شبکه های کامپیوتری + اینجا کلیک کنید.

فیلم آموزش امنیت در شبکه های کامپیوتری و اینترنت

طول مدت این دوره ۹ ساعت است و مدرس آن مهندس مهدی مهدیانی هستند. در این دوره آموزشی سعی شده است تا روشهای مورد استفاده هکرها در بحث امنیت شبکه و اینترنت معرفی و نحوه حفظ امنیت در برابر حملات در شبکه آموزش داده شود. این دوره آموزشی برای افراد مبتدی در حوزه شبکههای کامپیوتری و همچنین اشخاصی که قصد بهبود سطح امنیتی سازمان خود را دارند، مناسب است. همچنین، با توجه به پرداختن به مباحث امنیت شبکه، این دوره به نوعی پیشنیاز دوره آموزش CCNA Security به حساب میآید. برخی از سرفصلها و رئوس مطالبی که در این دوره آموزشی به آنها اشاره شده است، شامل آموزش نصب کالی لینوکس، معرفی هک و انواع هکر، نحوه ردیابی و شناسایی هدف، سازکار اسکن شبکه و بسیاری از موارد دیگر میشود.

- برای دیدن فیلم آموزش امنیت در شبکه های کامپیوتری و اینترنت + اینجا کلیک کنید.

فیلم آموزش تست نفوذ در وب و راهکارهای مقابله با آن

طول مدت این آموزش ۱۰ ساعت و ۲۳ دقیقه است و مدرس آن مهندس عادل سرمست هستند. در حال حاضر، استفاده از کاربردهای مبتنی بر وب بسیار افزایش یافته است و به همین دلیل نیاز به حفظ امنیت وب در سازمانها و کسبوکارهای مختلف به میزان زیادی وجود دارد. در دوره آموزشی «آموزش تست نفوذ در وب و راهکارهای مقابله با آن» مفاهیم اولیه حوزه امنیت وب، مراحل تست نفوذ و روشهای مقابله با آسیبهای محیط وب ارائه شده است.

علاقهمندان و فعالین در زمینه شبکههای کامپیوتری میتوانند جهت یادگیری یا افزایش سطح دانش خود در حوزه امنیت وب از این دوره آموزشی استفاده کنند. برخی از سرفصلها و مباحث مطرح شده در این دوره شامل تعاریف اولیه (پروتکل وب، تعاریف امنیتی پایه و استانداردهای وب)، نصب برنامههای مورد نیاز، آشنایی با مراحل تست نفوذ، شناخت حملات رایج در وب، روشهای مقابله با آسیبپذیریها و بسیاری از موارد دیگر است.

- برای دیدن فیلم آموزش تست نفوذ در وب و راه های مقابله با آن + اینجا کلیک کنید.

فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND1

دوره سیسکو CCNA را میتوان به عنوان پیشنیازی برای دوره آموزش CCNA Security در نظر گرفت. دوره آموزش سیسکو CCNA (سی سی ان ای) – ICND1 فرادرس میتواند منبع مناسبی برای مطالعه و کسب آمادگی لازم برای شرکت در آزمون CCNA و یادگیری مهارتهای آن محسوب شود. میتوان پیش از شروع یادگیری مباحث CCNA Security ، با استفاده از این فرادرس به تقویت مهارتهای مقدماتی CCNA پرداخت.

طول مدت این دوره آموزشی ۱۵ ساعت و مدرس آن مهندس عباس ولی زاده است. از جمله سرفصلهای کلیدی این دوره میتوان به مباحث مقدماتی، نحوه اتصال به تجهیزات سیسکو، آشنایی اولیه با سیستم عامل سیسکو (IOS)، بررسی و مقایسه سوئیچ و هاب، آشنایی و راهاندازی پروتکل VTP و بسیاری دیگر از مباحث مهم CCNA اشاره کرد.

- برای دیدن فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND1 + اینجا کلیک کنید.

فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND2

دوره آموزش سیسکو CCNA (سی سی ان ای) – ICND2 نیز در ادامه دوره ICND1 به سایر مباحث شبکه در راهکارهای سیسکو میپردازد و سرفصلهای مربوط به گواهینامه CCNA را تکمیل میکند. طول مدت این دوره شانزده ساعت و ۳۹ دقیقه و مدرس آن مهندس عباس ولیزاده است. این دوره نیز برای دانشجویان رشته کامپیوتر، فعالین حوزه شبکه و IT، علاقهمندان و همچنین کلیه افرادی مناسب است که قصد طی کردن مسیرهای آموزشی سیسکو و دریافت گواهینامه CCNA را دارند.

در این دوره آموزش ویدئویی، ابتدا معرفی دوره ICND2 انجام میشود، سپس مباحث CCNA ICDN1 یادآوری میشوند. در ادامه، موضوعاتی مانند آشنایی با STP، آشنایی با پروتکلهای مسیریابی، آشنایی با QOS ،AAA و بسیاری دیگر از مباحث مربوط به CCNA ارائه شدهاند. در انتها هم، جمعبندی و نکات پایانی بیان شده است.

- برای دیدن فیلم آموزش سیسکو CCNA (سی سی ان ای) – ICND2 + اینجا کلیک کنید.

فیلم آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN

مرکز داده (Data Center) یکی از بخشهای رایج و کاربردی در حوزه شبکههای کامپیوتری محسوب میشود. آموزش دیتا سنتر سیسکو میتواند به ارتقای سطح دانش و مهارتهای مهندسین شبکه و افراد فعال و علاقهمند به این حوزه کمک کند. آشنایی کارشناسان فنی سازمانها با مراکز داده مبتنی بر تجهزیات سیسکو و گذراندن دوره آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN میتواند بسیار مفید واقع شود.

طول مدت این دوره بیش از ۱۲ ساعت و مدرس آن مهندس فرهاد فتحی است. همچنین، بسیاری از سرفصلهای مهم آزمون CCNA در این دوره آموزش داده شده است. برخی از سرفصلهای این دوره آموزشی شامل معرفی کلی تکنولوژی های تجهیزات سری نکسوس مراکز داده، آشنایی با مدل های OSI و TCP/IP، آشنایی با مفاهیم شبکه های LAN، آشنایی با آدرس دهی در IPV4 و مفاهیم ابتدایی مسیریابی و سایر موارد است.

- برای دیدن فیلم آموزش مقدماتی سیسکو CCNA Data Center (سی سی ان ای دیتا سنتر) – DCICN + اینجا کلیک کنید.

فیلم آموزش CCNP Switch (سوئیچ سیسکو)

دوره آموزش CCNP Switch (سوئیچ سیسکو) در مجموعه آموزشهای شبکه وبسایت فرادرس ارائه شده است. طول مدت دوره آموزش سوئیچ سیسکو، ۱۲ ساعت و ۷ دقیقه است و مدرس آن مهندس ابوالفضل فرخ رو هستند. در این دوره، همه موارد مورد نیاز برای راهاندازی یک شبکه داخلی آموزش داده شده است. دوره آموزش CCNP سوئیچ نیز یکی از دورههای مهم و ضروری برای افرادی به حساب میآید که قصد طی کردن مسیر شغلی مهندسی شبکه را دارند. این دوره، یکی از پیشنیازهای مهم برای یادگیری دورههای مرتبط با امنیت شبکه و VoIP محسوب میشود. از جمله سرفصلهای دوره CCNP Switch میتوان به نحوه عملکرد سوئیچ، تنظیمات درگاههای سوئیچ، Vlan و Trunk، پروتکل VTP و سایر موارد اشاره کرد.

- برای دیدن فیلم آموزش CCNP Switch (سوئیچ سیسکو) + اینجا کلیک کنید.

فیلم آموزش روتینگ سیسکو (CCNP Routing)

طول مدت دوره آموزش روتینگ سیسکو ۹ ساعت و ۲۰ دقیقه است و مدرس آن مهندس رضا گنجی هستند. هدف از این دوره، آموزش پیشرفته شبکههای مسیریابی تحت تجهیزات Cisco است. گذراندن دوره CCNA به عنوان پیشنیاز برای شروع این دوره توصیه میشود. در این دوره موضوعات پیشرفته مسیریابی، نحوه عملکرد و خطایابی شبکههای مبتنی بر مسیریابها (Router) آموزش داده شده است. سرفصلهای کلی این دوره، مروری بر مفاهیم Routing، آشنایی با متدها، یادگیری پروتکلهای روتینگ، ادغام پروتکلها و سایر موارد هستند.

- برای دیدن فیلم آموزش روتینگ سیسکو (CCNP Routing) + اینجا کلیک کنید.

در پایان، نوبت به جمعبندی و ارائه یک نتیجهگیری اجمالی از مباحث مطرح شده در این مطلب رسیده است.

جمعبندی

آموزش CCNA Security برای آن دسته از افرادی حائز اهمیت است که قصد فعالیت در حوزه امنیت شبکه را دارند. در این مقاله، توضیحات جامع پیرامون دوره CCNA Security ارائه شد.

کلیه سرفصلها و زیربخشهای CCNA Security معرفی شدند و سعی شد تا حد امکان اکثر مباحث اصلی به بیان ساده و مختصر شرح داده شوند. امید است این مقاله مفید واقع شده باشد.