هک چیست؟ – راهنمای شروع یادگیری + آنچه باید بدانید

هک به عملی گفته میشود که در آن با استفاده از ابزارها و روشهای مخصوص و همچنین به شیوهای غیرقانونی و با نیت سوء به دستگاهها، سیستمها و شبکههای رایانهای شرکتها، سازمانها یا سایر نهادها نفوذ میکنند. عدهای از هکرها نیز هک کردن را در چارچوب قانونی و اخلاقی با هدف شناسایی نقاط ضعف سیستمها و شبکههای کامپیوتری انجام میدهند تا از این طریق، علاوه بر کمک به رفع این آسیبپذیریها، با حملات سایبری بدخواهانه نیز مقابله کنند. در این مطلب از مجله فرادرس، به شما میگوییم که هک چیست و چگونه میتوان آن را یاد گرفت. علاوه بر این، به بسیاری از سوالات شما در این حوزه پاسخ خواهیم داد.

- با هک قانونمند و کاربردهای آشنا میشوید.

- اهمیت مهارتیابی در امنیت سایبری و مسیر یادگیری آن را درک میکنید.

- یاد میگیرید شاخهها و روشهای متداول هک را تشخیص دهید.

- با مهارتها و دانشهای فنی مورد نیاز یک هکر آشنا میشوید.

- تفاوت نقش و انگیزههای انواع هکرها را متوجه میشوید.

- با فرصتهای شغلی و چالشهای مسیر هکر قانونمند آشنا میشوید.

در ابتدای مطلب، تعریفی از «Hack» ارائه میدهیم و به زبان ساده میگوییم که هک چیست و هک مخرب چه فرقی با هک اخلاقی دارد. پس از آن به لزوم یادگیری هک میپردازیم و منابعی را برای یادگیری در این زمینه معرفی میکنیم. هکرها با توجه به اهداف و اقداماتی که دارند به دستههای مختلفی تقسیم میشوند که هر کدام را مورد بررسی قرار دادهایم. روش یادگیری هک، مهارتهای ضروری، انواع هک و روشهایی که برای این منظور بهکار میروند نیز جزو دیگر مباحثی هستند که به آنها پرداختهایم. در ادامه مطلب و پس از بررسی شغل هکر قانونمند، وظایف این دسته از افراد و مزیتهایی که این نوع هک میتواند برای سازمانها داشته باشد را نیز توضیح دادهایم.

هک چیست؟

هک به زبان ساده یعنی، شناسایی نقاط ضعف شبکهها یا سیستمهای کامپیوتری که معمولاٌ با هدف انجام اقدامات خرابکارانه یا برعکس، برای بهبود امنیت سیستمها انجام میشود.

`افرادی که دانش و مهارتهای لازم برای پیدا کردن آسیبپذیریها و نقاط ضعف سیستمهای کامپیوتری را دارند میتوانند با روشها و ابزارهای این حوزه و همچنین با اهداف گوناگونی مانند دسترسی یا دستکاری اطلاعات حساس، بهطور غیرمجاز وارد سیستم یا شبکه مورد نظر شوند. هکرها همچنین میتوانند از مهارتهای ارزشمند خود برای بهبود امنیت سیستمها و شبکهها استفاده کنند که در این صورت، یادگیری روشهای هک و انجام آن میتواند به لحاظ اخلاقی، عملی مثبت و بسیار اثربخش باشد و این یعنی «هک قانونمند»، موضوعی که در این نوشتار مورد بررسی قرار گرفته است.

هک قانون مند

در «هک قانونمند» (Ethical Hacking) یا اخلاقی از همان ابزارها و روشهای هک مخرب استفاده میشود. با این فرق که نیت هکرهای قانونمند، شرایط و اقدامات آنها متفاوت است. به زبان ساده، در این نوع هک، هدف این است که امنیت سایبری یک سازمان بهبود پیدا کند.

اکنون، با دانستن اینکه هک چیست، دلایلی که افراد را به یادگیری آن و هک کردن سیستمها و شبکههای کامپیوتری سوق میدهد را بررسی میکنیم.

لزوم یادگیری هک چیست؟

با توجه به اینکه صنایع و حوزههای مختلف رفتهرفته وابستگی بیشتری به فناوریهای دیجیتال پیدا کرده و آن را در فرایندهای کاری خود بهکار میگیرند، به همین مقدار نیز خود را بیشتر در معرض حملههای سایبری خرابکارانه قرار میدهند. بنابراین، لازم است اقدامات امنیتی لازم برای محافظت و مقابله با اینگونه حملات در نظر گرفته شود.

طبق برخی گزارشهای منتشر شده معتبر، روزانه بیش از ۲ هزار حمله سایبری با اهداف خرابکارانه صورت میگیرد و هک شدن یک سیستم، میتواند خسارات و خرابیهای قابلتوجهی را بهلحاظ مالی یا امنیتی برای صاحبان آن بهدنبال داشته باشد. بههمین دلیل، لازم است که سازمانها، روشهای کارآمدی را برای محافظت از سیستمها و شبکههای کامپیوتری خود در مقابل هکرها بهکار گیرند.

فهرست زیر به شما میگوید که لزوم و دلیل یادگیری هک چیست.

- آموختن مهارتهای هک قانونمند به شما امکان میدهد تا فرصت مقابله با هکرهای کلاه سیاه را داشته باشید و از نفوذ و سوء استفاده آنها از آسیبپذیریهای سیستمها جلوگیری کنید.

- تقویت مهارتهای هک و امنیت، فرصتهای شغلی ارزشمندی را پیشروی هکر قانونمند قرار میدهد.

- با توجه به حجم حملات سایبری و میزان رو به افزایش آن، تقاضای بالایی برای هکرهای قانونمند برای مقابله با این حملات وجود دارد که بیانگر آینده شغلی خوب این حوزه است.

هدف از هک کردن سیستم یا شبکه کامپیوتری

هک کردن اپلیکیشنها، وبسایتها، سیستمها یا شبکه کامپیوتری ممکن است با دلایل گوناگون، که برخی مفید و سازنده هستند و برخی دیگر، مخرب و آسیب زننده، انجام شود.

نمودار زیر، برخی از اهداف مثبتی را نشان میدهد که هکرهای اخلاقی یا قانونمند به دنبال آن هستند.

هکرهای قانونمند از این طریق، حفرههای امنیتی را شناسایی کرده و آنها را رفع میکنند. متخصصان بسیار زیادی در حوزه امنیت کامپیوتری وجود دارند که در راستای مقابله با هکهای بدخواهانه فعالیت میکنند. در ادامه برخی از اهدافی را فهرست کردهایم که هکرهای قانونمند به دنبال آن هستند.

- یافتن نقاط ضعف سیستم: متخصصان امنیت سایبری یا هکرهای قانونمند توسط سازمانها و نهادها استخدام میشوند تا آسیبپذیریهای موجود در سیستمها، اپلیکیشنها و شبکههای آنها را پیدا کنند، پیش از اینکه این نقاط ضعف توسط هکرهای کلاهسیاه مورد سوء استفاده قرار گیرند.

- بهبود امنیت سیستمها و کاهش خسارتهای ناشی از حملات بدخواهانه

- شبیهسازی حملات سایبری در چارچوب قانونی

- ارائه گزارشاتی شامل آسیبپذیریهای سیستم و راهکارهایی برای رفع آنها

هکرها همچنین ممکن است با نیت سوء دست به چنین کاری بزنند که در ادامه به برخی از انگیزههای آنها اشاره کردهایم.

- کنجکاوی: هکرهای تازهکار از این طریق میتوانند مهارتهای خود را توسعه دهند و با روشهای جدید در عمل آشنا شوند.

- انگیزه مالی: در این حالت، هکر با سرقت اطلاعات کارت اعتباری فرد یا کلابرداریهای مالی در پی بهدست آوردن سود مالی است.

- بهدست آوردن اطلاعات کسب و کارها: در این نوع از هک، هکرها به دنبال افشاسازی اطلاعات حساس و مهم نهادها به بیرون از آن و عموم مردم هستند.

- کسب شهرت: گاهی اوقات ممکن است هکرها برای نشان دادن قدرت و مهارتهای خود در نفوذ به سیستم، این کار را انجام دهند تا اعتبار و شهرت خود را بین سایرین افزایش دهند.

- هک با پشتیبانی دولتها: در این نوع از هک که با پشتیبانی دولتها صورت میگیرد، هدف کسب اطلاعات تجاری و ملی مشخصی است.

- و اهداف منفی و بدخواهانه دیگری که ممکن است به قصد ضربه زدن و ایجاد خسارت صورت گیرد.

یادگیری هک و امنیت با فرادرس

مقابله با حملات سایبری و اقدامات خرابکارانه هکرها و همچنین تأمین امنیت اطلاعات، شبکهها و سیستمهای کامپیوتری یکی از مهمترین موضوعاتی است که کسب و کارها در عصر حاضر با آن رو به رو هستند. به همین دلیل، آموختن مفاهیم امنیتی و دانش مرتبط با آن و بهکار بستن این مهارتها بسیار حائز اهمیت است. حتی اگر به عنوان یک شغل به این قضیه نگاه کنیم، تقاضای زیادی از سوی سازمانها و شرکتها برای جذب کارشناسان و متخصصان امنیتی وجود دارد.

یکی از شیوههای مدرن یادگیری اصول و مفاهیم امنیتی، استفاده از فیلمهای آموزش باکیفیتی است که توسط اساتید مجرب ضبط و تهیه شدهاند. علاقهمندان میتوانند با صرف هزینهای معقول و بهراحتی به این فیلمهای آموزشی دسترسی داشته باشند و در مدتزمانی بهینه مهارتهای ضروری حوزه هک و امنیت را یاد بگیرند. مجموعه فیلمهای آموزش هک و امنیت مقدماتی تا پیشرفته از فرادرس یکی از همین مجموعه فیلمهای آموزشی که در ادامه مشاهده میکنید.

برخی از فیلمهای آموزشی موجود در این مجموعه را در ادامه فهرست کردهایم.

- فیلم آموزش شناخت انواع هک و روش های مقابله با آن از فرادرس

- فیلم آموزش امنیت اطلاعات و رمزنگاری از فرادرس

- فیلم آموزش مقدماتی هک قانونمند CEH از فرادرس

- فیلم آموزش رایانش امن، مبانی تا پیاده سازی امنیت با ۴ روش مختلف از فرادرس

- فیلم آموزش جلوگیری از حمله و نفوذ در شبکه با اسنورت، نصب و پیکربندی Snort برای امنیت شبکه از فرادرس

- فیلم آموزش رایگان پزشکی قانونی دیجیتال، ابزارها، چالشها و مراحل انجام از فرادرس

هکر کیست؟

هکرها را میتوان افراد متخصصی دانست که با تکیه بر مهارتهای خود در حوزه امنیت سیستمها و شبکههای کامپیوتری در پی شناسایی و رفع مشکلات فنی، ایرادها و نقاط ضعف سیستمها هستند. برخی از هکرها نیز از مهارتهای خود در راستای انجام اَعمال مجرمانه استفاده میکنند و سعی در دسترسی غیرمجاز به سیستمها یا شبکهها را دارند. بهطور مثال، هکری با نیت بد میتواند اطلاعات حساس افراد را با هدف آسیب زدن به آنها بهدست بیاورد یا اینکه کنترل سیستمی را با عبور از سد امنیتی آن به دست بگیرد و برای پس دادن آن باجخواهی کند.

هکرها معمولاٌ در برنامهنویسی مهارت دارند و مشتاق دانستن نحوه کار سیستمعاملهای کامپیوتری هستند. این افراد را میتوان به دستههای مختلفی تقسیم کرد. ممکن است پیش از این، نام هکرهای کلاه سیاه یا هکرهای کلاه سفید را شنیده باشید. در ادامه، عناوین مختلف هکرها را به شما معرفی خواهیم کرد.

هکرها را میتوان در قالب ۳ دسته زیر تقسیمبندی کرد.

- هکرهای کلاه سفید

- هکرهای کلاه سیاه

- هکرهای کلاه خاکستری

هر کدام از این افراد، هدف متفاوتی از هک کردن سیستمها دارند که در ادامه توضیح دادهایم.

هکرهای کلاه سفید

نخستین نوع از هکرها که میبایست با آنها آشنا شوید، هکرهای بهاصطلاح «کلاهسفید» (White Hat) هستند که با عناوین دیگری همچون متخصص امنیت سایبری و هکر قانونمند نیز شناخته میشوند. این دسته از متخصصان به استخدام شرکتها و سازمان در آمده و بهطور مجاز کارهای مفیدی همچون تست نفوذ و پیدا کردن نقاط ضعف سیستمها و شبکههای کامپیوتری را برای آنها انجام میدهند. علاوه بر این، مطمئن میشوند که این سیستمها در برابر حملات سایبری خرابکارانه و جرائم اینچنینی مصونیت و ایمنی داشته باشند. فعالیت این نوع از هکرها در چارچوب مقررات و قوانین مجاز صورت میگیرد.

هکرهای کلاه سیاه

این دسته از هکرها که با نام «Cracker» نیز مشهور هستند بر خلاف هکرهای کلاه سفید، به انجام فعالیتهای غیرقانونی همچون دسترسی غیرمجاز به دادهها و سیستمها و همچنین کنترل آنها میپردازند که ممکن است اطلاعات مهم و حساس کاربران را به خطر بیندازد. دانستن این نکته نیز خوب است که فعالیتها و اَعمال سوء این افراد جرم تلقی شده و تبعات بدی دارد.

هکرهای کلاه خاکستری

این دسته از هکرها که کلاه خاکستری نام دارند را میتوان ترکیبی از ۲ نوع قبلی دانست. یعنی اقدامات غیرمجازی انجام میدهند که ممکن است نتایج خوب یا تبعات بدی داشته باشد. ضمن اینکه با استفاده از مهارتهای خود ممکن است هک را در راستای به دست آوردن سود و منافع شخصی انجام دهند. در این صورت، میتوان آنها را هکر کلاه سیاه نیز برشمرد. بهطول کلی، هکرهای کلاه خاکستری ممکن است اصول اخلاقی یا قانونی را نادیده بگیرند اما معمولاً نیت خیلی بدی ندارند.

انواع دیگر هکرها

علاوه بر ۳ دسته اصلی از هکرها، انواع دیگر آنها را میتوان به شکل زیر دستهبندی کردهاند.

- «جوجه هکرها» (Script Kiddies): این دسته از افراد مهارتهای تخصصی هک کردن را ندارند و از برنامهها، ابزارها یا اسکریپتهای ایجاد شده توسط سایرین برای مختل کردن وبسایتها و حمله به سیستمها و شبکهها کامپیوتری استفاده میکنند. هدف این جوجههکرها که معمولاٌ سن و سال کمی نیز دارند خودنمایی پیش دوستان و سایرین است.

- هکرهای کلاه سبز: این دسته از هکرها نیز مانند جوجه هکرها دارای دانش و مهارت کمی در حوزه هک کردن هستند. با این وجود، هکرهای کلاه سبز اشتیاق زیادی برای تبدیل شدن به یک هکر حرفهای دارند و با الهام گرفتن از هکرهای باتجربه، در راستای رسیدن به هدف خود تلاش میکنند.

- هکرهای کلاه آبی: این نوع از هکرها نیز مانند هکرهای کلاه سفید با هدف تست امنیت اپلیکیشنها، در خدمت سازمانها و سایر نهادها هستند. با این فرق که در قالب برونسپاری بهکار گرفته میشوند.

- هکرهای کلاه قرمز: هکرهای کلاه قرمز نیز مانند هکرهای کلاه سفید به دنبال مقابله با حملات هکرهای کلاه سیاه هستند با این تفاوت که در مقابل بدافزارهای این دسته از افراد بهصورت تهاجمی عمل کرده حملات گستردهای را نسبت به هکرهای کلاه سیاه انجام میدهند.

- هکرهای ملی: این دسته از هکرها معمولاٌ در راستای تأمین امنیت سایبری کشور، به دولتها خدمت میکنند و درآمد خوبی نیز از این طریق بهدست میآورند.

- هَکتیویستها: اگر با کنشگران یا فعالان اجتماعی آشنا باشید، هکتیویستها را نیز میتوان مانند آنها دانست با این فرق که فضای آنلاین و امکانات آن را برای فعالیتها و اهداف خود انتخاب کردهاند. هَکتیویستها در واقع، فرد یا گروهی از هکرها هستند که بهصورت ناشناس بهدنبال دسترسی غیرمجاز به فایلها و شبکههای کامپیوتری عمومی هستند.

- افشاگران: این نوع هکر معمولاٌ کارمند بلندپایه یا کارمندی ناراضی از یک شرکت یا مؤسسه دولتی است که با آگاهی از فسادهای موجود، از آن کسب و کار اخاذی میکند.

چگونه هکر شویم؟

برای اینکه بتوانید به هکر ماهری تبدیل شوید میبایست برخی مهارتهای فنی و نرم از جمله برنامهنویسی، شبکه، امنیت سایبری و غیره را در خود تقویت کنید. تحصیلات دانشگاهی در رشتههای مرتبط با امنیت سایبری میتواند در این مورد برایتان سودمند باشند. با این وجود، در صورت داشتن پیشزمینه علمی نامرتبط و با کسب دانش و مهارتهای لازم از روشهای دیگر هم میتوانید به هکر موفقی تبدیل شوید.

در این قسمت، به رشتههای دانشگاهی مرتبط با هک، گواهینامهها، تجربه کاری و مهارتهای ضروری آن میپردازیم.

نقش تحصیلات دانشگاهی در ورود به دنیای هک چیست؟

با اینکه تحصیلات آکادمیک تنها راه برای ورود به دنیای هک قانونمند نیست اما داشتن مدرک تحصیلی مرتبط با رشته کامپیوتر مانند کارشناسی و کارشناسی ارشد در رشتههای زیر میتواند در این زمینه برایتان مفید باشد.

- مهندسی کامپیوتر

- علوم کامپیوتر

- مهندسی امنیت فضای سایبری

- مهندسی فناوری اطلاعات و امنیت

- مهندسی فناوری امنیت اطلاعات

- مهندسی کامپیوتر گرایش امنیت سایبری

گواهینامه های هک چیست؟

کسب مدرکهای معتبر در حوزه امنیت سایبری و هک قانونمند میتواند دانش و مهارتهای شما در این زمینه را به کارفرمایان نشان دهد. در ادامه برخی از این مدرکها را فهرست کردهایم.

- مدرک CEH: این گواهینامه بسیار معروف است و به متدولوژیها و روشهای هک اخلاقی میپردازد.

- مدرک CompTIA Security+: گواهینامهای در سطح مقدماتی که اصول مفاهیم امنیتی را شامل میشود.

- مدرک OSCP: گواهینامه بسیار ارزشمندی است که به مهارتهای عملی میپردازد.

- مدرک GPEN: این گواهینامه به شیوههای تست نفوذ توجه دارد.

- مدرک CISSP: گواهینامهای در سطح پیشرفته که توانمندیهای متخصصان حرفهای و مجرب را نشان میدهد.

برای دریافت این گواهینامهها میبایست آزمونهای سختگیرانهای را پشت سر گذاشت. ضمن اینکه برای تمدید آنها میبایست از دانش روز حوزه امنیت سایبری آگاه بود.

نقش تجربه عملی در زمینه هک چیست؟

داشتن سابقه و تجربه کاری و همچنین مهارتهای عملی در کشف آسیبپذیریها و رفع آن میتواند فرصتهای شغلی بهتری را برایتان رقم بزند. برای بهدست آوردن سابقه عملی میتوانید از روشهای زیر استفاده کنید.

- کارآموزی

- شرکت در مسابقات باگبانتی

- مشارکت در پروژههای اپنسورس مرتبط

- و غیره

مهارت های نرم و اخلاقی برای هک چیست؟

برخی از این ملاحضات اخلاقی و مهارتهای نرم را در ادامه فهرست کردهایم.

- ارتباطات: مهارت انتقال و توضیح مباحث تخصصی به مخاطبین فنی و غیر فنی

- توانایی تفکر تحلیلی: هکر کلاه سفید باید بتواند سیستمهای بزرگ و پیچیده را بررسی کرده و نقاط ضعف احتمالی که ممکن است مورد حمله هکرها واقع شود را در این نوع سیستمها یا شبکهها پیدا کند.

- توانایی ارائه راهکارهای جدید و خلاقانه: متخصص امنیت باید مانند یک هکر کلاه سیاه فکر کند تا از این طریق تهدیدهای ممکن را زودتر شناسایی کند. همچنین لازم است راهکارهای و روشهای نوآورانهای را برای بررسی و عبور از لایههای امنیتی و نفوذ به سیستمها ارائه دهد.

- قضاوت اخلاقی: توانایی درک چارچوبهای اخلاقی و قانونی

- یادگیری مداوم: بهروز ماندن با جدیدترین فناوریها و ترندها حوزه امنیت سایبری

- کار تیمی: مهارت مشارکت در تیمهای مختلف شامل مدیران، برنامهنویسان یا سایر متخصصان امنیت

- دقیق بودن: بهخرج دادن دقت زیاد در تشخیص و مستندسازی حفرههای امنیتی

- مداومت و پافشاری: هکر قانونمند میبایست در مواجهه با مشکلات امنیتی حاد ممکارست به خرج دهد و تا رفع کامل آن دست از کار نکشد.

مهارت های فنی ضروری برای هک چیست؟

در صورتیکه به حوزه هک و امنیت سایبری علاقه دارید و میخواهید قدم در این حوزه جذاب بگذارید، لازم است مهارتهای فنی مرتبط با آن را کسب کنید. در این قسمت برخی از مهمترین مهارتهای هک را بررسی کردهایم.

مهارت های مرتبط با پایگاه داده

آشنایی با برخی از مهارتهای مرتبط با دیتابیس برای هکرهای قانونمند الزامی است. در ادامه این نوع مهارتها را معرفی کردهایم.

- مسلط بودن بر زبان SQL: داشتن مهارت SQL و دانش استفاده از دستورات آن به هکرهای قانونمند امکان میدهد تا آسیبپذیریهای دیتابیس با این روش را شناسایی کرده و با رفع آنها، امنیت را برای اطلاعات ذخیره شده فراهم کنند.

- مدیریت پایگاه دادهها: هکر قانونمند باید بتواند میزان امنیت سیستمهای مدیریت پایگاه داده یا DBMS-های شناختهشدهای همچون MySQL، اوراکل و SQL Server را بسنجد.

- روشهای «تزریق» (Injection): با توجه به اینکه تکنیک تزریق کد SQL یکی از روشهای نفوذ هکرها به سیستم محسوب میشود، لازم است توانایی تشخیص آسیبپذیریهای اینچنینی در اپلیکیشنها را داشته باشید تا با رفع آنها از دسترسیهای غیره مجاز به پایگاه داده و لو رفتن اطلاعات پیشگیری کنید.

مشاهده فیلم آموزش آسیبپذیری SQL Injection در محیط واقعی از فرادرس که لینک آن نیز در ادامه آورده شده میتواند برایتان سودمند باشد.

دانش رمزنگاری

در این رابطه، از هکرهای قانونمند انتظار میرود که مهارتهای زیر را به دست بیاورند.

- روشهای رمزگذاری: متخصص امنیت برای محافظت از اطلاعات میبایست با الگوریتمهای مورد استفاده در کد کردن و رمزگذاری دادهها و روشهایی مانند رمزگذاری متقارن و نامتقارن آشنا باشد.

- مهارتهای رمزگشایی: این مهارت به هکر قانونمند امکان میدهد تا با پیدا کردن آسیبپذیریهای موجود در الگوریتمها و روشهای رمزگذاری، بتواند دادهها را رمزگشایی یا به اصطلاح، «Decode» کرده و به اطلاعات اصلی دست پیدا کند.

- پروتکلهای کریپتوگرافی یا رمزنگاری: آشنایی با پروتکلهای رمزنگاری از این بابت برای متخصصان امنیت مهم است که به ایمنی ارتباطات و محافظت از دادههای حساس کمک میکند. برخی از پروتکلهای رمزنگاری را در ادامه فهرست کردهایم.

- SSL/TLS

- SSH

- VPN

دانش مهندسی معکوس

این مهارت را میتوان به دستههای زیر تقسیم کرد.

- مهارت «جداسازی و تفکیک» (Disassembly): این مهارت به شکستن ساختار و تحلیل کدهای اجرایی برنامهها اشاره دارد که با ابزارهای جداسازی قابل انجام است. بدینترتیب، کارشناس امنیت میتواند عملکرد آن را فهیمده و مشکلات و آسیبپذیریهای موجود را پیدا کند.

- تحلیل بدافزار: این نوع تحلیل با هدف بررسی رفتار و روشهای گسترش بدافزارها صورت میگیرد تا بتوان اقدامات پیشگیرانهای را برای حملات بعدی اتخاذ کرد.

- تحلیل باینری: هکر قانونمند برای انجام مهندسی معکوس نرمافزار، یافتن ویژگیهای نهان و حفرههای امنیتی احتمالی میبایست دادهها دودویی را با دقت بررسی کند.

مشاهده فیلم آموزش مهندسی معکوس و تحلیل بدافزار داتنت و جاوا برای درک امنیت برنامههای Net. و Java از فرادرس که لینک آن نیز در ادامه آورده شده میتواند اطلاعات خوبی را در این باره در اختیارتان قرار دهد.

دانش سخت افزار

اطلاعات سختافزاری زیر نیز برای هکرها ضروری است.

- سیستمها نهفته: دستگاههای مورد استفاده در اینترنت اشیا و سیستمهای نهفته بهدلیل ریسکهای امنیتی خود میتوانند هدف مناسبی برای هکرها باشند. بههمین دلیل لازم است تا اطلاعات کافی در مورد این نوع وسیلهها داشته باشید.

- امنیت سختافزار: آشنایی با روشهای ایمنسازی و بهبود امنیت سختافزارها و موارد فهرست شده در زیر نیز برای متخصصان امنیت ضروری است.

- BIOS/UEFI

- TPM-ها

- رمزگذاری سختافزار

- دستگاههای جانبی: دستگاههای جانبی کامپیوتر همچون فلشدیسکها، پرینترها، تجهیزات شبکه و غیره میتوانند در حمله هکرها مورد استفاده قرار گیرند. بههمین دلیل میبایست ضعفهای امنیتی این نوع دستگاهها شناسایی و رفع شوند.

مهارت های SQL

هکرهای قانونمند میبایست با مهارتهای SQL که در ادامه معرفی شده، آشنا باشند.

- تزریق SQL

- جست و جو در دیتابیس: یکی از مهارتهای مورد نیاز برای هکرهای قانونمند، توانایی نوشتن کوئریهای پیچیده به زبان SQL برای دسترسی به دادههای موجود در پایگاه داده رابطهای و درج، حذف و بهروزرسانی دادهها است.

- آشنایی با نحوه محافظت از DBMS-ها

مهارت برنامه نویسی

مهارتهای برنامهنویسی را در قالب توانمندیهای زیر میتوان بیان کرد.

- زبانهای برنامهنویسی: زبانهای برنامهنویسی همچون پایتون، پرل یا روبی بهطور متداول برای توسعه ابزارهای هک و همچنین اتوماسیون فرایندهای مرتبط با آن مورد استفاده قرار میگیرند. یادگیری این زبانها میتواند برای متخصصان امنیت مفید باشد.

فیلم آموزش امنیت شبکه با پایتون از مبانی تا تست نفوذ از فرادرس برنامهنویسی هک قانونمند را مورد توجه قرار داده که مشاهده آن میتواند برایتان مفید باشد. لینک این فیلم آموزش را نیز در ادامه آوردهایم.

- زبانهای برنامهنویسی وب: آشنایی با زبانهایی همچون HTML، جاوا اسکریپت، PHP و ASP.NET برای بررسی وباپلیکیشنها و شناسایی نقاط ضعف امنیتی آنها ضروری است.

- تحلیل و بازبینی کدها: هکر قانونمند میبایست توانایی بررسی و تحلیل کدهای برنامه را داشته باشد تا از این طریق بتواند حفرههای امنیتی آن را شناسایی کرده و با رفع آنها، از حمله خرابکارانه هکرها جلوگیری کند.

مهارت کار با لینوکس

هکرهای قانونمند لازم است مهارتهای زیر را در رابطه با سیستمعامل لینوکس داشته باشند.

- مهارت کار با خط فرمان: ترمینال یا خط فرمان برنامهای است که به کمک آن میتوان با لینوکس تعامل داشت. از هکر قانونمند انتظار میرود توانایی مدیریت، پیمایش و شخصیسازی لینوکس را با استفاده از این برنامه داشته باشد.

- مدیریت سیستم: دانستن نحوه مدیریت کاربران، فرایندهای سیستمی و مجوزهای مربوط به فایلها در لینوکس نیز ضروری است.

- ابزارهای امنیتی: از متخصصان همچنین انتظار میرود که در کار با ابزارهای حوزه امنیت در لینوکس مانند موارد زیر مهارت داشته باشند تا از این طریق تست نفوذ و بررسیهای امنیتی را انجام دهند.

- Nmap

- Metasploit

- وایرشارک

مهارت های کامپیوتری

در ادامه، مهارتهای کامپیوتری مورد نیاز برای هکرهای قانونمند را معرفی کردهایم.

- سیستمعامل: آشنایی و تسلط بر سیستمعاملهای رایج همچون مایکروسافت ویندوز، macOS و لینوکس با هدف دانستن نقاط آسیبپذیر آنها

- سازماندهی فایلها: آشنایی با فایلسیستمهای گوناگون و نحوه ذخیره و بازیابی و همچنین محافظت دادهها در آنها

- معماری سیستم: آشنایی با معماری سیستمهای کامپیوتری و مؤلفههایی مانند CPU، حافظه و دستگاه ذخیرهسازی با هدف پیدا کردن آسیبپذیریهای سختافزاری آنها

مشاهده فیلم آموزش سیستم عامل، جامع و کاربردی از فرادرس میتواند در این زمینه برایتان مفید باشد.

مهارت های شبکه

برخی از مهارتهای مرتبط با شبکه که هکرهای قانونمند باید کسب کنند را در ادامه معرفی کردهایم.

- پروتکلهای شبکه: آشنایی با پروتکلهای اصلی در شبکهها مانند موارد زیر و همچنین نحوه بهکارگیری آنها.

- HTTP

- FTP

- DNS

- TCP/IP

- تحلیل بستهها: هکر قانونمند باید بتواند دادههای شبکه را با هدف پیدا کردن حفرههای امنیتی و غیره جمعآوری و بررسی کند. برای این کار از ابزارهایی مانند Wireshark استفاده میشود.

- امنیت شبکه: آشنایی با اصول امنیت شبکه، فایروالها، VPN-ها و «سیستم تشخیص/پیشگیری از نفوذ» (IDS/IPS)

مشاهده فیلم آموزش مقدماتی وایرشارک برای آنالیز ترافیک و پروتکلهای شبکه از فرادرس که لینک آن نیز در ادامه آورده شده میتواند اطلاعات خوبی در مورد وایرشارک در اختیارتان قرار دهد.

فناوری بی سیم

آشنایی با فناوریهای مربوط به شبکههای بیسیم را میتوان در قالب موارد زیر دستهبندی کرد.

- امنیت شبکههای بیسیم: آشنایی با روشهای پیشگیری از نفوذ در شبکههای بیسیم و همچنین استانداردهای گوناگون امنیت شبکههای بیسیم از جمله WPA2 و WPA3

- هک شبکههای بیسیم: آشنایی با روشهای هک و نفوذ در شبکههای بیسیم همچون موارد زیر:

- «نقطه دسترسی سرکش» (Rogue Access Point)

- «شنود بستهها» (Packet Sniffing)

- «شکستن رمزها» (Encryption Cracking)

- پروتکل شبکههای بیسیم: دانستن نقاط ضعف مربوط به پروتکلهای شبکه بیسیم مانند موارد زیر:

- بلوتوث

- Zigbee

- وایفای

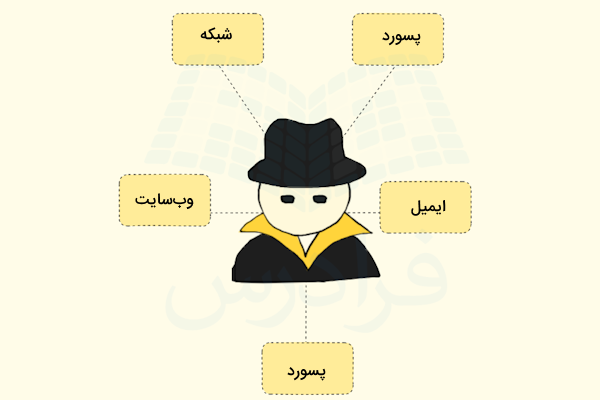

انواع هک چیست؟

انواع هک میتواند شامل موارد گوناگونی همچون هک کامپیوتر، هک کردن وبسایت، هک شبکه، هک پسورد، هک ایمیل و غیره باشد که در ادامه بیشتر توضیح دادهایم.

- هک کامپیوتر: هکرها با هک کردن سیستمهای کامپیوتری، از لایههای امنیتی آن عبور کرده و کنترل کامپیوتر را بهطور غیرمجاز به دست میگیرند.

- هک کردن وبسایت: در این نوع از هک، هکر با تکیه بر مهارتهای خود و با استفاده از روشها و ابزارهای هک به دنبال این است تا مدیریت یک وبسایت یا وباپلیکشین و موارد مربوط به آن مانند پایگاه داده و غیره را از راه غیرمجاز بهدست بگیرد.

- هک شبکه: حمله به شبکه بهطور معمول با هدف مختل کردن عملکرد و از کار انداختن آن صورت میگیرد و هکر به دنبال این است که دادههای مهمی همچون اطلاعات مدیریتی و غیره را بهدست بیاورد و از این طریق به شبکه آسیب برساند.

- هک پسورد: در هک پسورد، هکر به دنبال بهدست آوردن رمزهایی است که در دیتابیس قرار دارند یا اینکه در حال انتقال روی شبکه هستند.

- هک ایمیل: این نوع از هک با هدف ورود غیرمجاز به ایمیل هدف و کنترل آن انجام میشود و هکر از این طریق میتواند ایمیلهای جعلی خطرناک حاوی اسپم و غیره را ارسال کند.

انواع روشهای هک چیست؟

تکنیکهای مختلفی برای هک کردن وجود دارد که از میان آنها میتوان به فیشینگ، حمله آلودهسازی کش DNS، تزریق SQL، مهندسی اجتماعی، اسنیفینگ و غیره اشاره کرد. روشهایی که هکرها برای هک کردن سیستم انجام میدهند درست مانند فعالیتهای پیشگیری و مقابله با آن، بهطور دائم در حال تغییر و پیشرفت هستند. به همین دلیل، لازم است تا با روشهای مورد استفاده در فرایند هک کردن و نفوذ به سیستمها و شبکههای کامپیوتری آشنا باشید. در این قسمت به شما میگوییم که انواع تکنیکهای هک چیست و مقدمات آشنایی شما با این شیوهها را فراهم میکنیم.

فیشینگ

یکی از روشهای مورد استفاده توسط هکرها که با هدف کلاهبرداری انجام میشود، «فیشینگ» (Phishing) نام دارد. در این شیوه، فرد یا گروه حملهکننده با جعل هویت یک نهاد تجاری معروف بهطور مثال درگاه بانکی و غیره، کاربران و مردم را فریب میدهند تا از این طریق اطلاعات مهم و حساس را از آنها دریافت کنند.

فیشینگ اشکال گوناگونی دارد که در ادامه به برخی از آنها اشاره کردهایم.

- ارسال ایمیلهای تقلبی برای گول زدن فرد: در این حالت ممکن است ایمیلی دریافت کنید که بهظاهر از سوی یک منبع معتبر ارسال شده است و در ادامه، از راههای مختلف اطلاعاتی حساسی مانند رمز و غیره را از شما بخواهد.

- نشان دادن پنجرههای پاپآپ: هکر با این روش میخواهد شما را به تعامل یا کلیک روی پنجرههای پاپآپ ترغیب کند و از این طریق شما را فریب دهد.

- فیشینگ صوتی: در این روش نیز هکر عمل فیشینگ را از طریق ارسال پیام صوتی به شما انجام میدهد تا از این راه اطلاعات شخصی یا حساس شما را سرقت کند.

- پستهای جعلی شبکه اجتماعی: هکرها همچنین میتوانند با ساخت پستهای جعلی در شبکههای اجتماعی شما را گول بزنند و اطلاعات مهم را از شما سرقت کنند.

حمله باز طراحی UI

حمله دیگری که به شما معرفی میکنیم، «باز طراحی رابط کاربری» (UI Redress) یا «کلیکدزدی» (Clickjacking) است که در آن فرد هکر، یک رابط کاربری جعلی را روی صفحه وب معتبر و واقعی قرار میدهد تا کاربران فریب بخورند و روی لینک موجود در آن کلیک کنند. در این حالت ممکن است بدون اینکه کاربر بداند، هکر به سیستم او نفوذ کند.

اسنیفینگ

در این روش هکر بستههای داده روی شبکه ناامن را شنود میکند که در این صورت، احتمال لو رفتن اطلاعات حساس مانند پسوردها و غیره وجود دارد.

مهندسی اجتماعی

در این روش، هکر برای فریب دادن کاربر، خود را بهعنوان نهاد یا شخص آشنا برای او جا میزند و پس از جلب اعتماد او، اطلاعات حساس مانند پسورد را از کاربر دریافت میکند یا اینکه از او میخواهد تا پولی را برایش واریز کند.

تزریق SQL

در این نوع حمله از دستورات و کوئریهای SQL استفاده میشود و هکر با وارد کردن این کدها درون کادرهای ورودی موجود در فرمهای اینترنتی، میتواند به منابع و دادههای سایت دسترسی پیدا کند.

حمله آلوده سازی کش DNS

در این نوع حمله، ترافیک اینترنتی به سرورهای جعلی منتقل شده و زمینه سوءاستفاده از کلاینتهای DNS فراهم میشود. همچنین خوب است بدانید که به این نوع حمله، «جعل DNS» نیز گفته میشود.

تزریق کی لاگر

«کیلاگر» (Keylogger) برنامهای است که میتواند کلیدهای فشرده شده از صفحه کلید سیستم هدف را ذخیره کند. تزریق کیلاگر به این معنی است که هکر، برنامه کیلاگر را در قالب یک بدافزار به کامپیوتر قربانی منتقل کرده و کلیدهای فشرده شده توسط او را جمعآوری میکند. بدینترتیب میتواند اطلاعات حساس و شخصی مانند نام کاربری، پسورد و غیره را سرقت کند.

ویروس ها و برنامه های مخرب

یکی دیگر از شیوههایی که هکرها برای حمله از آن استفاده میکنند، قرار دادن برنامهها و کدهای مخرب درون فایلهای وبسایت است که باعث میشود تا کرمها و تروجانها به سیستم کاربرد نفوذ کرده و اطلاعات کوکی که شامل فعالیتهای آنلاین کاربر است را به سرقت ببرند. سپس هکر از این اطلاعات سوء استفاده میکند.

حمله بروت فورس در هک چیست؟

در این نوع حمله سایبری، از ابزارهایی استفاده میشود که بهطور خودکار، ترکیبهای گوناگون نامکاربری و پسورد را تا هنگام یافتن ترکیب صحیح، بررسی میکنند. در حمله «بروتفورس» (Brute-Force Attack) که با نام «حمله جست و جوی فراگیر» نیز شناخته میشود، تمامی حالتهای ممکن برای دستیابی به پاسخ صحیح بررسی خواهند شد.

در یکی از مطالب پیشین مجله فرادرس، حمله بروتفورس را به زبان ساده توضیح دادیم که مطالعه آن میتواند اطلاعات خوبی را در این مورد در اختیار شما قرار دهد.

حمله DoS و DDoS در هک چیست؟

حمله «منع سرویس» (Denial-of-Service | DoS) و حمله «منع سرویس توزیع شده» (DDoS)، موارد دیگری هستند که با هدف مختل کردن ترافیک شبکه و از کار انداختن وبسرورها، سیستمها و شبکههای کامپیوتری صورت میگیرند. بهطوری که کاربران نمیتوانند به این منابع دسترسی داشته باشند یا سرویسی را از آنها دریافت کنند.

روش های پیشگیری از هک چیست؟

اکنون، میدانید که هک چیست و انواع آن چه هستند. در اینجا میخواهیم راههایی را به شما نشان دهیم که بهواسطه آن میتوانید از دادهها و سیستمهای کامپیوتری خود در مقابل هکرها محافظت کنید.

در ادامه برخی از این اقدامات را فهرست کردهایم.

- سیستمعاملها و نرمافزارهای خود را بهروز نگه دارید تا از طریق بستههای امنیتی منتشر شده برای آنها، نقاط آسیبپذیر این برنامهها رفع شوند.

- برای بهبود امنیت حسابهای کاربری خود میبایست پسوردهای مناسب و قوی انتخاب کنید. ضمن اینکه فعالسازی احراز هویت دو مرحلهای نیز امنیت این حسابها را افزایش میدهد.

- آنتیویروس مطمئن و مناسبی را روی سیستم خود نصب و بهصورت دورهای بهروزرسانی کنید. با این کار میتوانید بدافزارها را شناسایی و حذف کنید.

- آموزش و آگاهی دادن در مورد روشهای فیشینگ و مهندسی اجتماعی به کاربران و کارمندان باعث میشود تا از انجام موفقیتآمیز اینگونه حملات جلوگیری شود.

- استفاده از روشهای رمزنگاری و همچنین فایروالها در بهبود امنیت شبکههای کامپیوتری بسیار مؤثر است و از دسترسی هکرها به اطلاعات مهم و حساس پیشگیری میکند.

کاربران و سازمانها با بهکارگیری روشهای اشاره شده میتوانند احتمال هک شدن سیستمهای خود را تا حد زیادی کاهش دهند.

شغل هکر قانون مند

اگر شما جزو کسانی هستید که میخواهید در حوزه IT بهعنوان یک متخصص امنیت سایبری مشغول به کار شوید، کسب دانش و مهارتهای لازم این حوزه میتواند بسیار مفید باشد و شغل خوبی را برایتان ایجاد کند.

با بررسی سایتهای کاریابی کشور، آگهیهای متعددی را میتوانید در رابطه با مشاغل این حوزه پیدا کنید. در ادامه، برخی از عناوین شغلی هکرهای قانونمند در ایران را فهرست کردهایم.

- کارشناس امنیت سایبری

- تحلیلگر امنیت شبکه

- کارنشاس تست نفوذ

- کارشناس شبکه و امنیت

- و غیره

جذابیت شغل هکر قانون مند

در ادامه، برخی از جذابیتهای تبدیل شدن به یک متخصص امنیت سایبری بهعنوان یکی از مشاغل رشته کامپیوتر را آوردهایم.

- تقاضای بالا برای متخصصان این حوزه از سوی کارفرمایان

- امکان دریافت حقوق و مزایای رقابتی

- وجود امنیت شغلی

- یادگیری مداوم و توسعه مهارتهای مرتبط با امنیت سایبری

- کمک به بهبود امنیت سایبری

- محیطهای کاری متنوع

- داشتن چارچوب قانونی و اخلاقی

سختی های شغل هکر قانونمند

در ادامه، گفتهایم که چالشهای شغل متخصص امنیت سایبری و هک چیست.

- مسائل و پیچیدگیهای تخصصی حوزه هک

- پیشرفت سریع

- نیازمند مهارتهای متنوع و متعدد

- نگرش حل مسئله

- یادگیری مداوم

- ملاحضات اخلاقی

درآمد هکر قانونمند

میزان حقوق و مزایای متخصص امنیت سایبری یا هکر قانونمند میتواند به عوامل فهرست شده در زیر بستگی داشته باشد.

- تجربه کاری

- مهارتهای نرم و فنی

- گواهینامهها

- نوع شرکت یا سازمان

- وظایف محوله و مسئولیتهای شغلی

بهطور کلی، با توجه به افزایش میزان حملات سایبری توسط هکرهای کلاه سیاه، شرکتها، سازمان و سایر نهادها به متخصصان این حوزه نیاز دارند تا تدابیری را برای مقابله با این تهدیدها اتخاذ کنند.

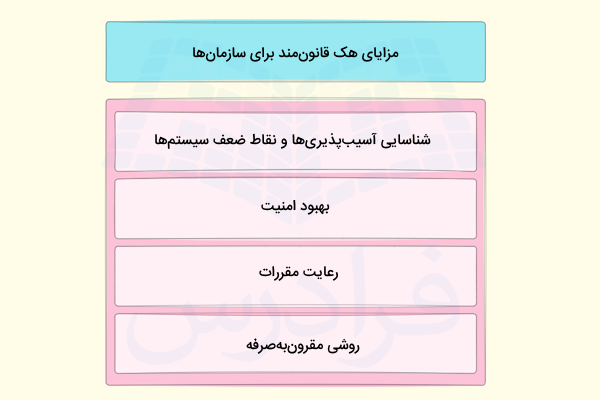

مزیت های هک قانون مند برای سازمان

سازمانها و شرکتها به کمک نیروهای متخصص در هک قانونمند میتوانند نقاط ضعف سیستمهای خود را پیش از سوء استفاده هکرهای کلاه سیاه از آنها، شناسایی و رفع کنند.

در ادامه به برخی از مزایای هک قانونمند برای سازمانها اشاره کردهایم.

- پیدا کردن نقاط آسیبپذیر در سیستمها و شبکههای کامپیوتری سازمان و انجام اقدامات پیشگیرانه برای رفع نقاط آسیبپذیر

- امنیت بیشتر سیستمهای سازمان

- رعایت قوانین امنیتی مانند HIPAA ،PCI DSS و GDPR

- روشی مقرون بهصرفه برای پیشگیری از هزینهها و خسارتهای قابل توجه بعد از حمله

وظایف هکر قانون مند چیست؟

هکر قانونمند به عنوان یک متخصص در زمینه امنیت سایبری میبایست با بهرهمندی از ابزارها و شیوههای جدید و بهروز هک، وظایفی مانند آنچه در ادامه فهرست شده را انجام دهد.

بررسی آسیب پذیری ها

یکی از وظایف هکرهای قانونمند این است که با بهکارگیری ابزارها و روشهای امنیتی، نقاط ضعف احتمالی اپلیکیشنها، سیستمهای کامپیوتری و شبکهها که ممکن است توسط هکرهای کلاه سیاه مورد سوء استفاده قرار گیرند را شناسایی کنند.

تست نفوذ در هک چیست؟

یکی از راههای بهبود کیفیت اقدامات امنیتی، تست نفوذ است که توسط هکرهای قانونمند انجام میشود. در این فرایند حملات کنترل شده و در چارچوبهای مشخص و مجاز روی سیستمهای سازمان صورت میگیرد که به نوعی شبیهسازی حملات امنیتی واقعی است. در طی این حملات، هکرهای کلاه سفید سعی دارند تا از آسیبپذیریهای موجود، برای ورود بدون مجوز به سیستم با هدف دسترسی به دادههای مهم و سرقت آن و همچنین اخلال در عملکرد سیستم، استفاده کنند.

ارزیابی امنیتی

هکرهای کلاه سفید که در واقع افراد ماهری در حوزه امنیت هستند برای اینکه از سازگاری سیستمها با استانداردهای صنعت اطمینان حاصل کنند، ارزیابی دقیقی را روی پیکربندیها، فرایندها و سیاستهای امنیتی انجام میدهند. آنها همچنین، از طریق بررسی روشهای کدگذاری، مجوزهای دسترسی، تنظیمات شبکه و سایر اقدامات امنیتی، فرصتهای مناسب برای پیشرفت را شناسایی میکنند.

پژوهش های امنیتی در هک چیست؟

یکی از ویژگیهای متخصصان امنیتی این است که با جدیدترین روشهای هک، حفرههای امنیتی و تغییرات حوزه امنیت آشنا هستند. برای این منظور نیز بهطور دائم آسیبپذیریهای جدید و آخرین تهدیدها را پیگیری میکنند.

گزارش دهی و مستندسازی

هکرهای قانونمند در پژوهشهای خود مباحث گوناگونی مانند نقاط ضعف سیستم، روشهای استفاده از آسیبپذیریها و همچنین تأثیرات احتمالی این عیوب را مدنظر قرار میدهند. سپس، گزارشی شامل پیامدهای شناسایی شده و راهکارهای پیشنهادی را به صاحبان کسب و کار عرضه میکنند.

مشاوره در حوزه امنیت

شرکتها و سازمانها خیلی اوقات برای بهبود وضع امنیتی خود از هکرهای قانونمند کمک میگیرند. توصیههای این دسته از متخصصان میتواند موارد گوناگونی از جمله، بهکارگیری فناوریهای خاص را در بر بگیرد.

رویارویی با پیشامدها و جرم شناسی

یکی از مواقعی که حضور هکرهای قانونمند میتواند بسیار مفید باشد هنگام بروز مسائل مرتبط با امنیت سایبری و رویارویی با پیشامدها است و در این وضعیت میتوانند کارهایی مانند بررسی سیستمهای آسیبدیده، بهدست آوردن مدارک جرم و ارائه اطلاعاتی در مورد ماهیت حمله و غیره را در راستای کمک به تحقیقات قضایی انجام دهند.

تقویت مهارت های امنیت شبکه با فرادرس

اکنون که میدانید هک چیست و هکر کیست و با مهمترین مفاهیم این حوزه آشنا شدید، برای ادامه مسیر یادگیری خود میتوانید از فیلمهای آموزشی معرفی شده در این قسمت استفاده کنید.

پایتون، بهعنوان زبان قدرتمند و همهمنظوره، میتواند برای توسعه ابزارهای امنیتی، حفاظت از شبکهها و سیستمها نیز مفید باشد.

- فیلم آموزش ماژول Cryptography در پایتون، رمزنگاری و رمزگشایی فایلها بههمراه گواهینامه از فرادرس مبحث رمزنگاری و رمزگشایی با پایتون را به شما میآموزد.

اکسپلویتها، مؤلفههایی هستند که با استفاده از نقطه ضعف سیستمها امکان نفوذ به آن را فراهم میکنند. فیلم آموزشی زیر نحوه ایجاد اکسپلویت با زبان پایتون را به شما یاد میدهد.

کالی لینوکس، یکی از توزیعهای شناخته شده این سیستمعامل برای تحلیلگران شبکه و متخصصانی است که تست نفوذ را انجام میدهند و یادگیری آن را میتوانید با فیلم آموزشی زیر شروع کنید.

فیلمهای آموزشی زیر نیز میتوانند مهارتهای خوبی را برای بازار کار این حوزه برایتان فراهم کنند.

- فیلم آموزش جلوگیری از حمله و نفوذ در شبکه با اسنورت – نصب و پیکربندی Snort برای امنیت شبکه از فرادرس

- فیلم آموزش تامین امنیت شبکه با فایروال سوفوس بههمراه گواهینامه از فرادرس

- فیلم آموزش Cisco ISE برای امنیت شبکههای کامپیوتری بههمراه گواهینامه از فرادرس

جمعبندی

در این مطلب از مجله فرادرس به موضوع هک و نفوذ به سیستمها پرداختیم و به زبانی ساده توضیح دادیم که هک چیست. عدهای از هکرها با اهداف منفی و مخرب این کار را انجام میدهند و عدهای دیگر که با نام هکر قانونمند یا اخلاقی شهرت دارند، با تکیه بر مهارتهای خود برای بهبود امنیت سیستمها و مقابله با حملات هکرهای مخرب تلاش میکنند.

با توجه به افزایش میزان حملات سایبری، تقاضا برای متخصصانی که توانایی و مهارتهای لازم برای پیشگیری و کاهش خسارات این نوع حملات را دارند نیز بیشتر شده است. بنابراین اگر قصد فعالیت در این حوزه را دارید میتوانید به آینده شغلی آن امیدوار باشید. هک به روشهای مختلفی ممکن است انجام شود که برخی از آنها از جمله فیشینگ و غیره را معرفی کردیم. با آموزش دادن به کاربران و کارمندان میتوان از بروز موفقیتآمیز چنین حملات مخربی جلوگیری کرد.

هکرهای قانونمند میبایست مجموعهای از مهارتهای نرم، تخصصی و همچنین توانایی حل مسئله را در خود تقویت کنند. تحصیل در رشتههای دانشگاهی، گذراندن دورههای آموزشی و دریافت گواهینامه و غیره روشهایی هستند که میتوانند در این زمینه مفید باشند.