آموزش کار با کالی لینوکس | راهنمای تصویری و گام به گام شروع به کار

کالی لینوکس یک توزیع امنیتی از لینوکس است که از دبیان مشتق شده و به طور خاص برای پیشگیری از جرائم رایانهای و تستهای نفوذ پیشرفته مورد استفاده قرار میگیرد. این نسخه از طریق بازنویسی BackTrack به وسیله «ماتی آهارونی» (Mati Aharoni) و «دِیوُن کرنز» (Devon Kearns) از شرکت Offensive Security توسعه یافته است. «کالی لینوکس» (Kali Linux) شامل چند صد ابزار است که به منظور انجام کارهای مختلف در زمینه امنیت اطلاعات از قبیل تست نفوذ، تحقیقهای امنیتی، جرائم رایانهای و مهندسی معکوس گرد هم آمدهاند. در این مطلب به آموزش کار با کالی لینوکس خواهیم پرداخت.

آموزش کار با کالی لینوکس

کالی لینوکس از روی نسخه BackTrack توسعه یافته است. نخستین نسخه از کالی لینوکس یعنی نسخه 1.0.0 در مارس 2013 معرفی شده است. شرکت Offensive Security در حال حاضر بودجه توسعه کالی لینوکس را تأمین کرده و آن را پشتیبانی میکند. شعار اصلی کالی لینوکس در وبسایتش به صورت «پیشرفتهترین توزیع تست نفوذ برای همیشه» بیان شده است. کالی لینوکس بیش از 600 اپلیکیشن تست نفوذ روی خود نصب دارد که باید هر کدام آنها را کشف کنید. هر برنامه دارای انعطافپذیریها و کاربریهای خاص خود است.

کالی لینوکس یک کار عالی در زمینه جدا کردن این ابزارهای مفید به صورت دستهبندیهای زیر انجام داده است:

- گردآوری اطلاعات

- تحلیل آسیبپذیری

- حملههای بیسیم

- وباپلیکیشنها

- ابزارهای اکسپلویت

- تست استرس

- ابزارهای جرمشناسی

- شنود و جعل

- حملههای رمز عبور

- دسترسیهای نگهداری

- مهندسی معکوس

- ابزارهای گزارشگیری

- هک سختافزار

در ادامه این راهنمای آموزش کار با کالی لینوکس با مفهوم این توزیع لینوکس، کاربردها و شیوه نصب و استفاده از آن آشنا خواهیم شد.

چه کسانی و چرا از کالی لینوکس استفاده میکنند؟

کالی لینوکس واقعاً یک سیستم عامل منحصر به فرد محسوب میشود، چون یکی از پلتفرمهای جدید است که به طور گسترده از سوی افراد خوب و بد همزمان استفاده میشود. مدیران امنیت و هکرهای کلاه سیاه هر دو استفاده وسیعی از این سیستم عامل دارند. دسته اول به منظور تشخیص و جلوگیری از نفوذهای امنیتی و دسته دوم برای شناسایی و بهرهبرداری بالقوه از نشتهای امنیتی از این سیستم عامل بهره میگیرند. تعداد ابزارهایی که روی این سیستم عامل از قبل نصب و پیکربندی شدهاند، موجب شده که کالی لینوکس به یک چاقوی سوئیسی در هر جعبه ابزار متخصصان امنیت تبدیل شود.

افرادی که از کالی لینوکس استفاده میکنند را میتوان به صورت فهرست زیر دستهبندی کرد.

- مدیران امنیت: مدیران امنیت مسئول حفاظت از اطلاعات و دادهای نهاد تحت نظر خود هستند. آنها از کالی لینوکس برای بازبینی محیط(های)-شان استفاده میکنند تا مطمئن شوند که هیچ آسیبپذیری وجود ندارد که به آسانی پیدا شود.

- مدیران شبکه: مدیران شبکه مسئول نگهداری یک شبکه کارآمد و امن هستند. آنها از کالی لینوکس برای بررسی شبکه خود بهره میگیرند. برای نمونه کالی لینوکس توانایی تشخیص نقاط دسترسی نامطمئن را فراهم میسازد.

- معماران شبکه: معماران شبکه مسئول طراحی محیطهای شبکهای امن هستند. آنها از کالی لینوکس برای بررسی طراحیهای اولیه استفاده میکنند تا مطمئن شوند که هیچ چیزی نادیده گرفته نشده یا پیکربندی نادرست ندارد.

- تسترهای نفوذ: تستهای قلم از کالی لینوکس برای بررسی محیطها و اجرای عملیات شناسایی روی محیطهای سازمانی که قرار است بررسی کنند استفاده میکنند.

- CISO: این کلمه اختصاری برای عبارت مدیران ارشد امنیت اطلاعات است که از کالی لینوکس برای بررسی داخلی محیط و کشف وجود اپلیکیشنهای جدید یا پیکربندیهای ناامن بهره میگیرند.

- مهندسان جرمشناسی: کالی لینوکس یک «حالت جرمشناسی» (Forensic Mode) دارد که به مهندسان جرمشناسی امکان میدهد تا کشف و بازیابی دادهها را در برخی موارد اجرا کنند.

- هکرهای کلاه سفید: هکرهای کلاه سفید مشابه تسترهای قلم از کالی لینوکس برای بررسی و کشف آسیبپذیریهایی که ممکن است در یک محیط وجود داشته باشد، استفاده میکنند.

- هکرهای کلاه سیاه: هکرهای کلاه سیاه از کالی لینوکس برای کشف و بهرهبرداری از آسیبپذیریها بهره میگیرند. کالی لینوکس اپلیکیشنهای زیادی برای مهندسی اجتماعی نیز دارد که میتواند از سوی هکرهای کلاه سیاه برای به مخاطره انداختن یک سازمان یا فرد مورد استفاده قرار گیرند.

- هکرهای کلاه خاکستری: هکرهای کلاه خاکستری در میانه دو دسته هکرهای کلاه سفید و کلاه سیاه قرار میگیرند. آنها از کالی لینوکس به همان روش دو دسته فوق استفاده میکنند.

- علاقهمندان رایانه: افراد علاقهمند به رایانه یک دسته کاملاً کلی است، اما هر کسی که به یادگیری موارد بیشتر در مورد رایانهها و شبکههای رایانهای علاقهمند باشد به طور کلی میتواند از کالی لینوکس برای یادگیری چیزهای بیشتر در مورد فناوری اطلاعات، شبکهبندی و آسیبپذیریهای شایع استفاده کند.

روشهای نصب کالی لینوکس

کالی لینوکس به چند روش مختلف میتواند نصب شود که در این بخش از راهنمای آموزش کار با کالی لینوکس آنها را توضیح میدهیم.

اجرای مستقیم روی رایانه یا لپتاپ

کالی لینوکس را با استفاده از ایمیج ISO آن میتوان مستقیماً روی یک رایانه یا لپتاپ نصب کرد. این روش در حالتی مفید است که یک رایانه بیکار داشته و با کالی لینوکس آشنا باشید. همچنین در صورتی که قصد اجرای تستهای نقاط دسترسی داشته باشید، نصب کالی لینوکس مستقیماً روی لپتاپ مجهز به وایفای توصیه میشود.

نصب روی دستگاههای مجازی

کالی لینوکس از اغلب hypervisor-ها پشتیبانی میکند و میتوانید آن را به سادگی در اغلب شبیهسازها نصب کنید. ایمیجهای از قبل پیکربندیشده کالی لینوکس در وبسایت رسمی این توزیع ارائه شدهاند و یا میتوان از یک ISO برای نصب کالی به صورت دستی روی هایپرویزور ترجیحی استفاده کنید.

کلود

با توجه به محبوبیت کالی لینوکس هم AWS آمازون و هم Azure مایکروسافت، ایمیجهایی برای نصب کالی لینوکس روی محیط خود ارائه کردهاند.

دیسک بوت USB

با استفاده از ایمیج ISO کالی لینوکس میتوان یک دیسک بوت ایجاد کرد تا کالی لینوکس را روی یک دستگاه بدون نیاز به نصب واقعی برای مقاصد جرمشناسی اجرا کرد.

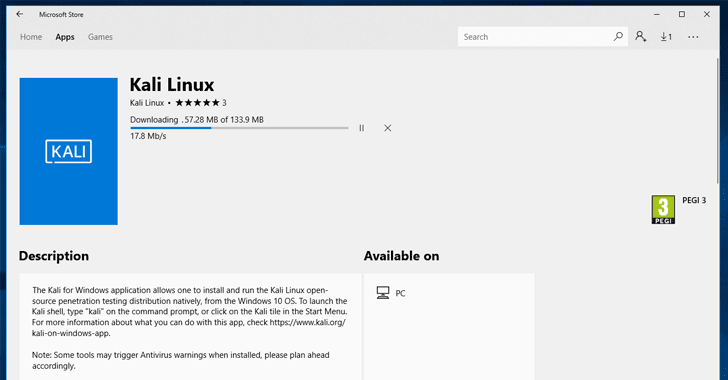

اپلیکیشن ویندوز 10

کالی لینوکس اینک میتواند روی ویندوز 10 از طریق خط فرمان اجرا شود. با این حال همه قابلیتهای آن اجرا نمیشود زیرا در حالت بتا قرار دارد.

نصب روی مک (بوت منفرد یا دوگانه)

کالی لینوکس را میتوان روی سیستم مک به عنوان سیستم عامل دوم یا سیستم عامل اصلی نصب کرد. برای پیکربندی این تنظیمات میتوان از Parallels یا کارکرد بوت مک بهره جست.

- مطلب پیشنهادی برای مطالعه: فرق دارک وب و دیپ وب چیست؟ — به زبان ساده

نحوه نصب کالی لینوکس روی ویرچوال باکس (VirtualBox)

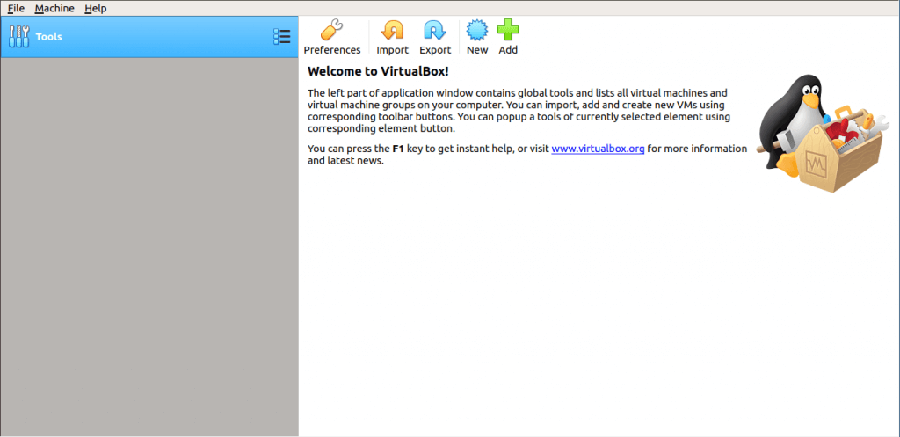

در این بخش از راهنمای آموزش کار با کالی لینوکس با مراحل گام به گام نصب کالی لینوکس روی ویرچوال باکس آشنا میشویم. سادهترین روش و احتمالاً پرکاربردترین روش، نصب کالی لینوکس و اجرای آن از روی ویرچوال باکس اوراکل است.

در این روش میتوانید به استفاده از سختافزار کنونی خود ادامه بدهید و همزمان سیستم عامل کالی لینوکس را در یک محیط کاملاً ایزوله شده نیز امتحان کنید. بهترین نکته نیز این است که استفاده از این روش رایگان است. هم کالی لینوکس و هم ویرچوال باکس اوراکل برای استفاده رایگان عرضه شدهاند. در این راهنمای آموزش کار با کالی لینوکس تصور میکنیم که شما از قبل VirtualBox را روی سیستم خود نصب کردهاید و مجازیسازی 64 بیتی را نیز از طریق بایوس فعال کردهاید.

- گام اول: به صفحه دانلودهای وبسایت رسمی کالی لینوکس (+) بروید و ایمیج OVA را که قابل ایمپورت درون ویرچوال باکس است دانلود کنید.

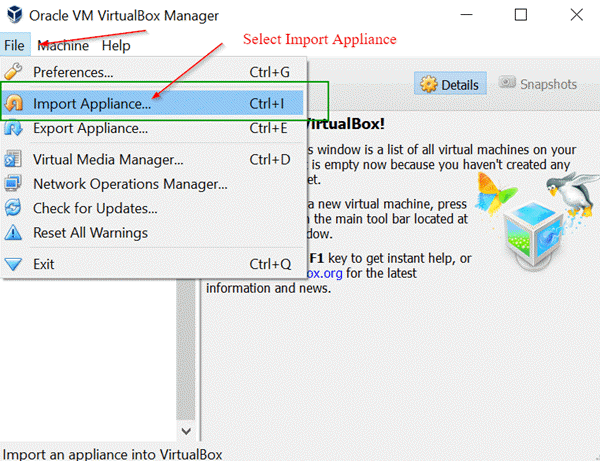

- گام دوم: اپلیکیشن Oracle VirtualBox را باز کرده از منوی فایل گزینه Import Appliance را انتخاب کنید.

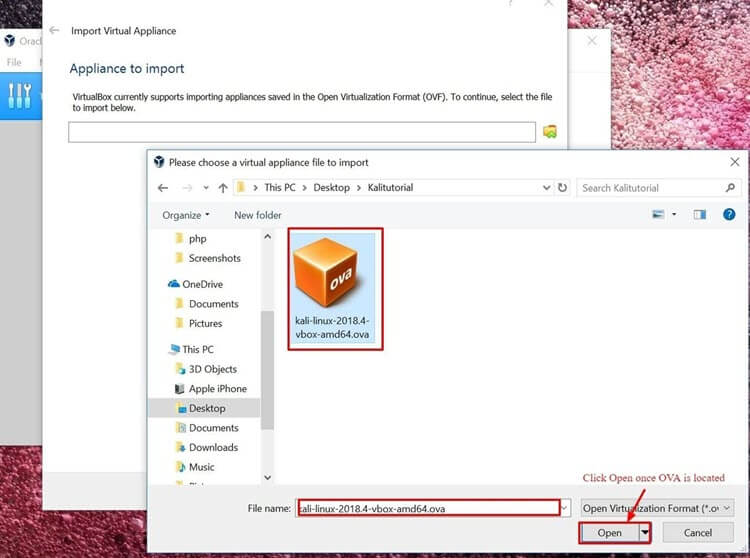

- گام سوم: در صفحه Appliance to Import به دنبال مکان فایل دانلود شده OVA بگردید و روی Open کلیک کنید.

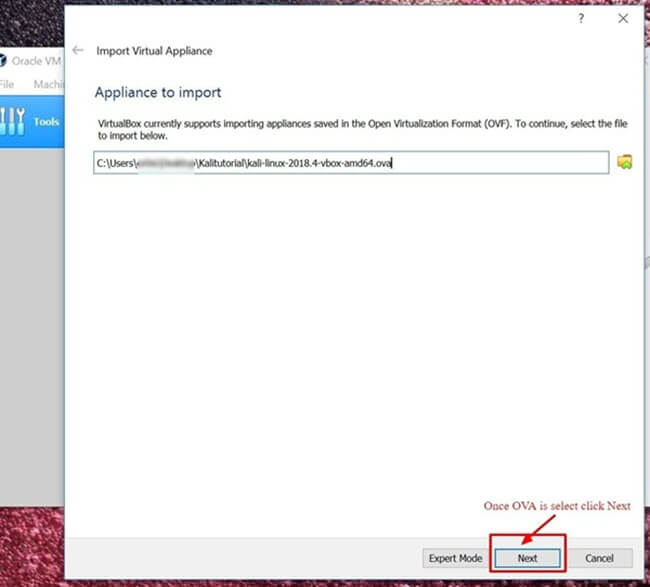

- گام چهارم: زمانی که روی Open کلیک بکنید، به صفحه Appliance to Import بازمیگردید و میتوانید روی Next کلیک کنید.

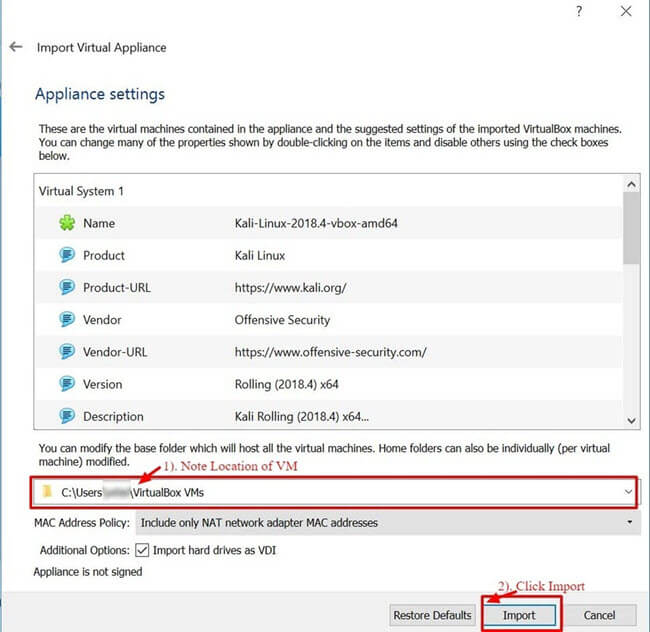

- گام پنجم: صفحه Appliance Settings به صورت تصویر زیر یک جمعبندی از تنظیمات سیستم نمایش میدهد. استفاده از تنظیمات پیشفرض هیچ مشکلی ندارد. چنان که در تصویر زیر میبینید، باید به مکانی که ماشین مجازی قرار دارد توجه کنید و سپس روی Import کلیک کنید.

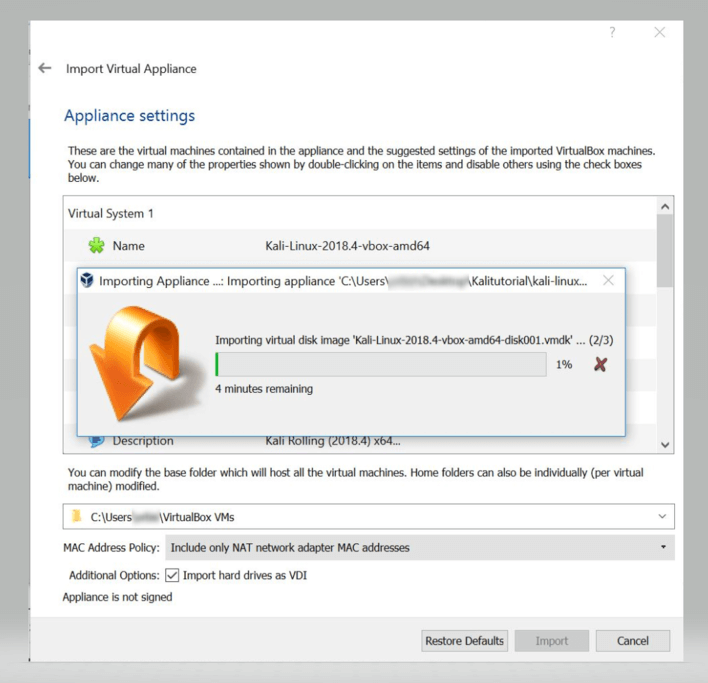

- گام ششم: اکنون ویرچوال باکس ایمیج Kali Linux OVA را ایمپورت میکند. انجام این فرایند ممکن است بین 5 تا 10 دقیقه طول بکشد.

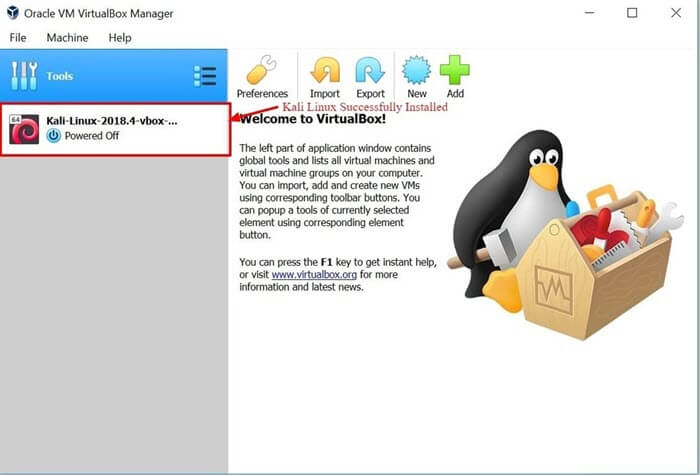

- گام هفتم: اکنون و در این مرحله از راهنمای آموزش کار با کالی لینوکس، این سیستم عامل با موفقیت روی ویرچوال باکس نصب شده است. اینک میتوانید ماشین مجازی کالی را روی کنسول ویرچوال باکس مشاهده کنید. در ادامه نگاهی به کالی لینوکس و کارهای اولیهای که باید انجام دهیم خواهیم داشت.

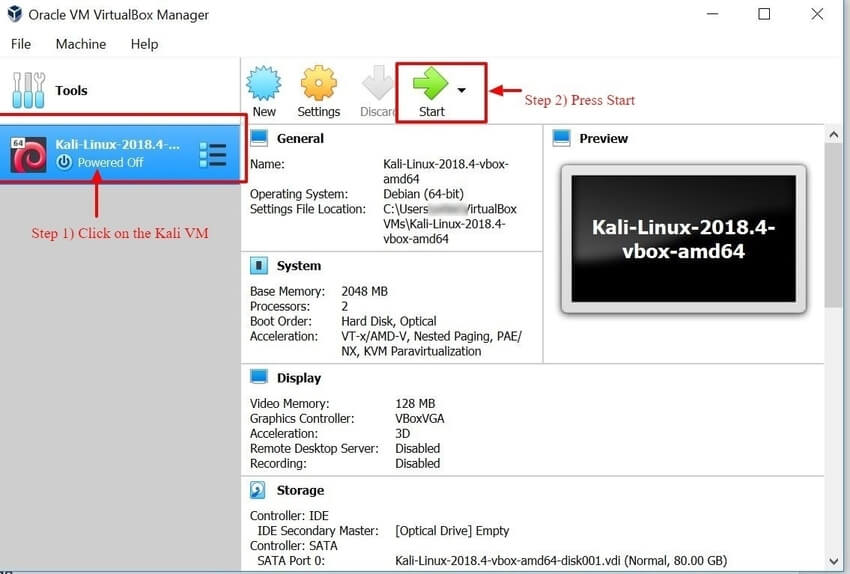

- گام هشتم: روی ماشین مجازی کالی لینوکس درون داشبورد ویرچوال باکس کلیک کنید و Start را بزنید تا سیستم عامل کالی بوت شود.

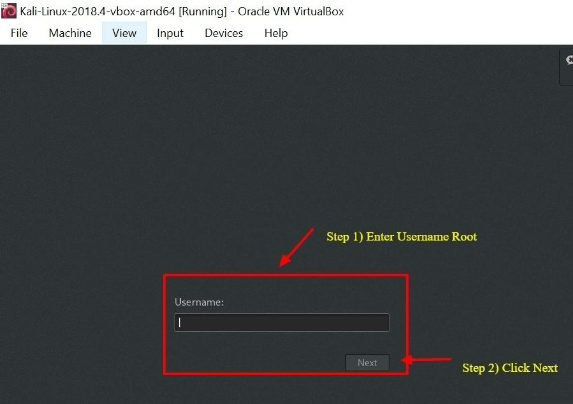

- گام نهم: در صفحه لاگین عبارت root را به عنوان نام کاربری وارد و روی Next کلیک کنید.

- گام دهم: چنان که پیشتر اشاره کردیم، عبارت root را به عنوان رمز عبور نیز وارد کرده و روی Sign in کلیک کنید.

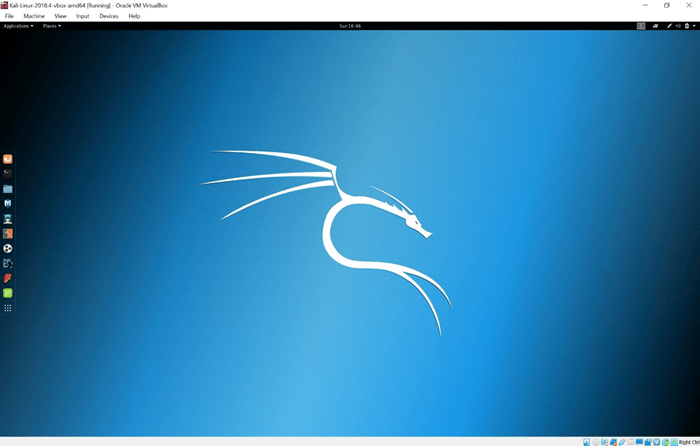

به این ترتیب وارد محیط دسکتاپ GUI کالی لینوکس میشوید که معنی آن نصب و ورود موفق به کالی لینوکس است. در ادامه راهنمای آموزش کار با کالی لینوکس با ما همراه باشید.

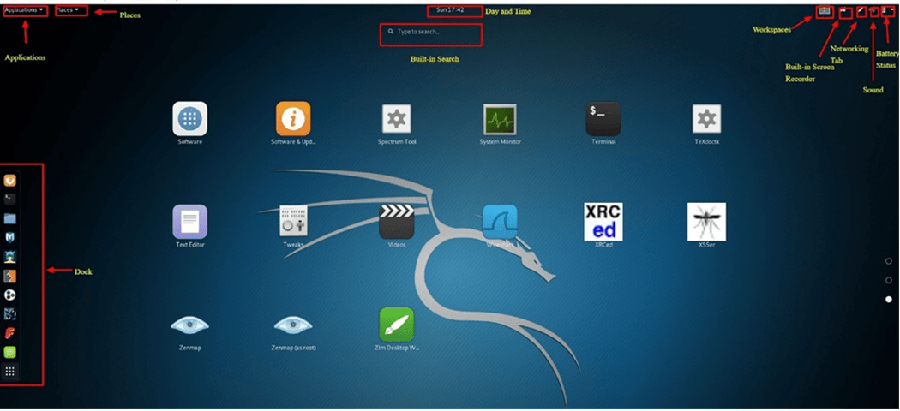

آغاز کار با رابط کاربری گرافیکی کالی لینوکس

دسکتاپ کالی چندین زبانه دارد که برای آموزش کار با کالی لینوکس باید آنها را بررسی کنید تا بیشتر با محیط کالی آشنا شوید. زبانه اپلیکیشنها، زبانه مکانها و داک کالی لینوکس از جمله این موارد هستند.

زبانه اپلیکیشنها در کالی لینوکس

این زبانه یک لیست بازشدنی از همه اپلیکیشنها و ابزارهایی که از قبل روی کالی لینوکس نصب شدهاند در اختیار شما قرار میدهد. بررسی زبانه اپلیکیشنها یک روش خوب برای آشنایی بیشتر با سیستم عامل پر از امکانات کالی لینوکس محسوب میشود. در ادامه این راهنمای آموزش کار با کالی لینوکس دو اپلیکیشن کالی لینوکس را بررسی میکنیم که Nmap و Metasploit هستند. این اپلیکیشنها در دستهبندیهای مختلفی قرار گرفتهاند که موجب میشود جستجو به دنبال اپلیکیشنها آسانتر باشد.

برای دسترسی به اپلیکیشنهای مختلف باید مراحل زیر را طی کنید.

- روی زبانه اپلیکیشنها کلیک کنید.

- به دنبال دسته خاصی که اپلیکیشن مورد نظرتان در آن قرار دارد بگردید.

- روی اپلیکیشنی که میخواهید اجرا کنید کلیک کنید.

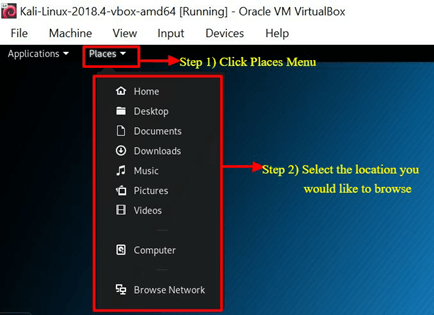

زبانه مکانها

در کالی لینوکس نیز همانند هر سیستم عامل با رابط کاربری گرافیکی دیگر از قبیل ویندوز و مک امکان دسترسی آسان به پوشهها، تصاویر و اسناد شخصی فراهم آمده است. Places در کالی لینوکس این دسترسی را در اختیار شما قرار میدهد. به طور پیشفرض منوی Places دارای زبانههای Home, Desktop، Documents، Downloads، Music، Pictures، Videos، Computer و Browse Network است.

برای دسترسی به منوی Places به صورت زیر عمل میکنیم:

- روی زبانه Places کلیک کنید.

- محلی که میخواهید به آن بروید را انتخاب کنید.

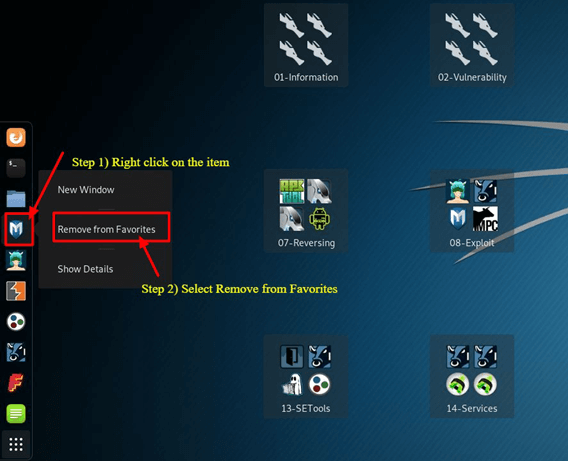

داک کالی لینوکس

در این بخش از راهنمای آموزش کار با کالی لینوکس به بررسی داک این سیستم عامل میپردازیم. همانند داک سیستمهای مک یا تسکبار در ویندوز، سیستم عامل کالی لینوکس نیز یک عرشه یا داک عرضه کرده است که موجب دسترسی سریع به اپلیکیشنهای محبوب یا بیشتر استفاده شده میشود. اپلیکیشنها را میتوان به آسانی به این بخش حذف یا اضافه کرد. برای حذف یک اپلیکیشن از داک به صورت زیر عمل میکنیم:

- روی آیتم داک راست-کلیک کنید.

- گزینه Remove From Favorites را انتخاب کنید.

برای افزودن آیتمی به داک به صورت زیر عمل میکنیم:

- روی دکمه Show Applications در انتهای داک کلیک کنید.

- روی اپلیکیشن راست-کلیک کنید.

- گزینه Add to Favorites را انتخاب کنید.

زمانی که این کار را انجام دادید، آیتم مورد نظر درون داک نمایش مییابد.

کالی لینوکس قابلیتهای منحصر به فرد زیاد دیگری نیز دارد که موجب میشود این سیستم عامل به گزینه نخست افرادی تبدیل شود که به مهندسی امنیت و هک علاقه دارند. متأسفانه توضیح همه این موارد در این راهنمای مختصر آموزش کار با کالی لینوکس میسر نیست، با این حال با کمی جستجو با راهنماهای آنلاین مختلفی مواجه میشوید.

Nmap چیست؟

Nmap اختصاری برای عبارت «نگاشتکننده شبکه» (Network Mapper) است که یک ابزار کاربردی رایگان و متن-باز برای کشف شبکه و اسکن آسیبپذیری محسوب میشود. متخصصان امنیت از Nmap برای کشف دستگاههایی که روی محیط اجرا میشوند استفاده میکنند. همچنین Nmap میتواند سرویسها و پورتهایی که هر میزبان عرضه میکند و ممکن است یک ریسک امنیتی بالقوه باشد را نشان دهد. در ابتداییترین سطح باید Nmap را به عنوان یک ابزار پینگ تصور کرد. اما هر چه مهارتهای فنی شما تکامل پیدا کند میتوانید از امکانات بیشتری از Nmap بهره بگیرید.

Nmap انعطافپذیری زیادی برای نظارت بر میزبان منفرد یا یک شبکه وسیع شامل صدها و یا هزاران دستگاه و زیرشبکه فراهم میکند. این انعطافپذیری Nmap در طی سالیان متمادی تکامل یافته است، اما هسته مرکزی آن یک ابزار اسکن پورت محسوب میشود که اطلاعات را با ارسال بستههای خام به سیستم میزبان گردآوری میکند. سپس Nmap به پاسخها گوش میدهد و تعیین میکند که آیا پورت باز است یا بسته شده و یا فیلتر شده است.

اسکن نخستین چیزی است که در زمان آموزش کار با کالی لینوکس باید با آن آشنا باشید. اسکن ابتدایی Nmap است که 1000 پورت نخست TCP را بررسی میکند. اگر این اسکن یک پورت شنوا کشف کند، آن را به صورت باز، بسته یا فیلتر شده نمایش میدهد. منظور از پورت فیلتر شده آن است که احتمالاً یک فایروال برای دستکاری ترافیک روی آن پورت خاص مستقر شده است. در ادامه این راهنمای آموزش کار با کالی لینوکس فهرستی از دستورهای Nmap را میبینید که برای اجرای اسکن پیشفرض استفاده میشود.

انتخاب هدف Nmap

| اسکن یک IP منفرد | nmap 192.168.1.1 |

| اسکن یک میزبان | nmap www.testnetwork.com |

| اسکن بازهای از IP-ها | nmap 192.168.1.1-20 |

| اسکن یک زیرشبکه | nmap 192.168.1.0/24 |

| اسکن اهداف از روی یک فایل متنی | nmap -iL list-of-ipaddresses.txt |

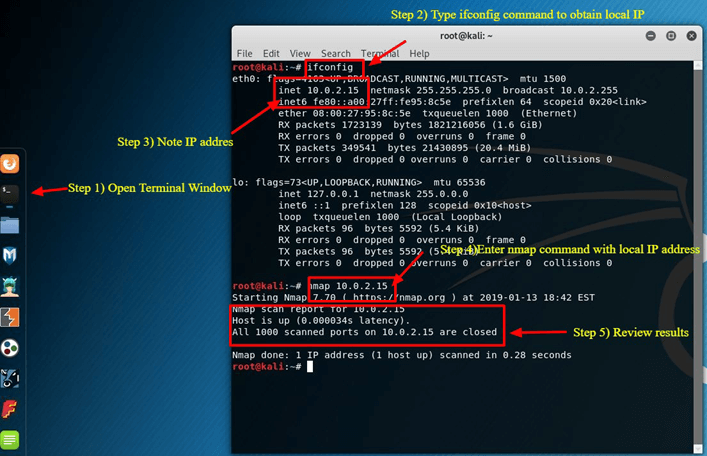

چگونه یک اسکن ابتدایی Nmap را از کالی لینوکس اجرا کنیم؟

برای آن که یک اسکن ابتدایی Nmap را از کالی لینوکس اجرا کنیم، باید مراحل زیر را اجرا کنیم. چنان که اشاره شد با بهرهگیری از Nmap امکان اسکن یک IP منفرد، یک نام DNS، یک بازه از نشانیهای IP، زیرشبکهها و حتی اسکن از روی فایلهای متنی را دارید. در این مثال ما یک نشانی IP هاست لوکال را اسکن میکنیم.

- گام یکم: از منوی داک روی زبانه دوم که Terminal قرار دارد کلیک کنید.

- گام دوم: پنجره ترمینال که باز شد، دستور ifconfig را وارد کنید تا نشانی IP لوکال سیستم کالی لینوکس شما را بازگشت دهد. در این مثال نشانی IP لوکال به صورت 10.0.2.15 است.

- گام سوم: نشانی IP لوکال را جایی یادداشت کنید.

- گام چهارم: در همان پنجره ترمینال، دستور nmap 10.0.2.15 را وارد کنید تا 1000 پورت نخست لوکال هاست را اسکن کند. با در نظر گرفتن این که سیستم را به تازگی نصب کردهایم، هیچ پورتی نباید باز باشد.

- گام پنجم: اینک نتایج را مرور کنید.

به طور پیشفرض Nmap تنها 1000 پورت نخست را اسکن میکند. اگر لازم باشد که همه 65535 پورت را اسکن کنید، باید دستور فوق را با گزینه p- تغییر دهید.

Nmap 10.0.2.15 -p-

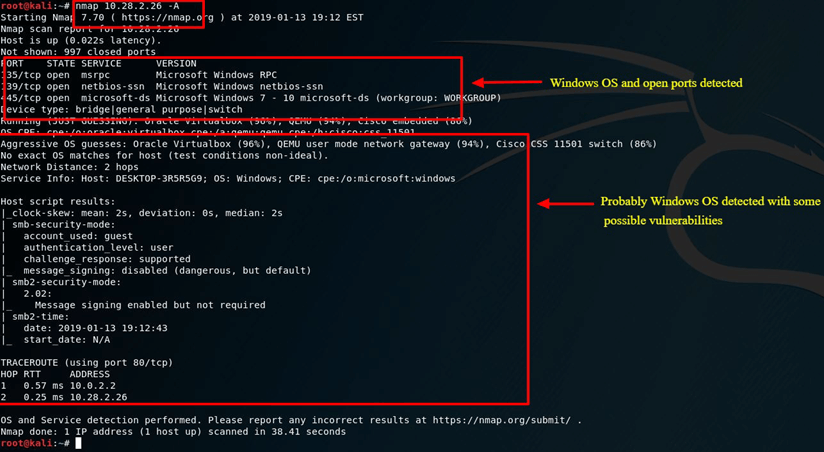

اسکن سیستم عامل مهمان با Nmap

قابلیت ابتدایی اما مفید دیگر Nmap، امکان تشخیص سیستم عامل میهمان است. کالی لینوکس به طور پیشفرض ایمن است و از این رو در این بخش، سیستم میزبان که ویرچوال باکس اوراکل است، به عنوان مثال استفاده میشود. سیستم میزبان ویندوز 10 است. نشانی IP سیستم میزبان به صورت 10.28.2.26 است. در پنجره ترمینال دستور زیر را وارد کنید:

nmap 10.28.2.26 – A

با افزودن گزینه A- میتوانید تنها یک اسکن پورت اجرا کنید و یا همزمان تشخیص سیستم عامل را نیز اضافه کنید. Nmap یک ابزار ضروری برای متخصصان امنیت است. با استفاده از دستور nmap –h میتوانید گزینهها و دستورهای بیشتری از این ابزار را مشاهده کنید.

- مطلب پیشنهادی برای مطالعه: فرق دارک وب و دیپ وب چیست؟ — به زبان ساده

Metasploit چیست؟

فریمورک Metasploit یک پروژه متن-باز است که منبعی عمومی برای تحقیق در مورد آسیبپذیریها و توسعه کدی فراهم میسازد که به متخصصان امنیت کمک میکند تا شبکه خود را فیلتر کرده و ریسکها و آسیبپذیریهای امنیتی آن را شناسایی کنند. Metasploit اخیراً از سوی Rapid 7 خریداری شده است. با این حال نسخه کامیونیتی آن همچنان برای کالی لینوکس عرضه میشود. Rapid 7 با اختلاف زیادی پرکاربردترین ابزار نفوذ دنیا محسوب میشود.

در زمان استفاده از Rapid 7 باید کاملاً مراقب باشید، زیرا اسکن کردن یک شبکه یا محیط که متعلق به شما نیست در برخی کشورها عملی غیرقانونی محسوب میشود. در ادامه این راهنمای آموزش کار با کالی لینوکس با شیوه استفاده از Rapid 7 و اجرای یک اسکن ابتدایی روی کالی لینوکس آشنا میشویم. Rapid 7 یک ابزار پیشرفته محسوب میشود و یادگیری آن نیازمند صرف زمان و تلاش است، اما زمانی که آن را فرا بگیرید یک منبع بسیار ارزشمند برایتان محسوب خواهد شد.

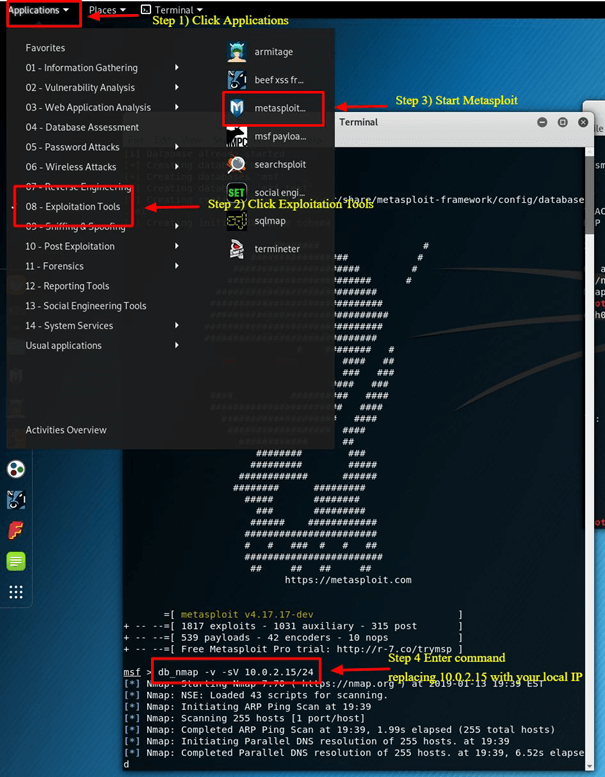

Metasploit و Nmap

ما درون Metasploit میتوانیم عملاً از Nmap استفاده کنیم. در این مورد با شیوه اسکن کردن یک زیرشبکه ویرچوال باکس لوکال از Metasploit and Nmap با استفاده از ابزار Nmap که در بخش قبل معرفی کردیم، آشنا خواهیم شد.

- گام نخست: در زبانه اپلیکیشنهای کالی لینوکس به سمت پایین اسکرول کنید تا 08-Exploitation Tools را ببینید و سپس گزینه Metasploit را انتخاب کنید.

- گام دوم: یک پنجره ترمینال باز میشود که عنوان آن MSF است. این همان اپلیکیشن Metasploit است.

- گام سوم: دستور زیر را وارد کنید:

db_nmap -V -sV 10.0.2.15/24

توجه کنید که باید به جای 10.0.2.15 نشانی IP خود را وارد کنید. در دستور فوق db_ stands به نام پایگاه داده اشاره دارد. –V اختصاری برای حالت «توضیحی» (verbose) است و –sV اختصاری برای تشخیص نسخه سرویس است.

ابزار اکسپلویت Metasploit

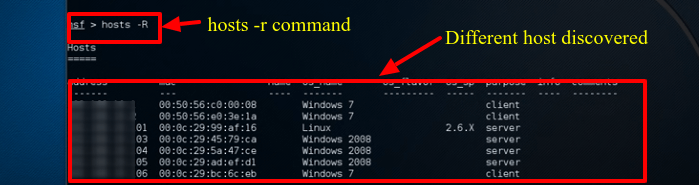

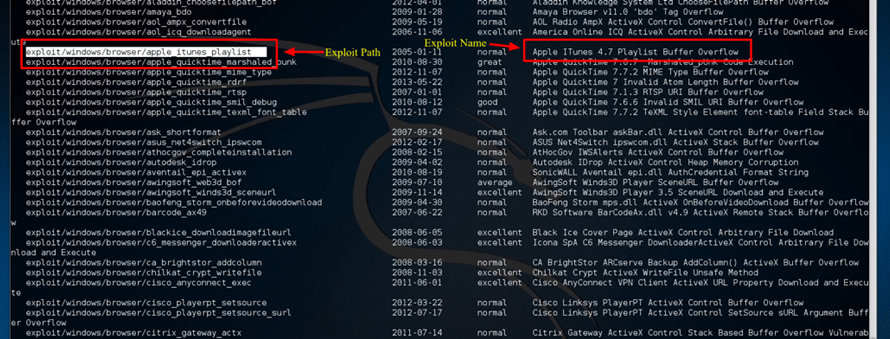

Metasploit بسیار پایدار است و قابلیتها و انعطاف زیادی دارد. یکی از کاربردهای رایج Metasploit بهرهبرداری از آسیبپذیریها است. در ادامه با مراحل بازبینی برخی اکسپلویتها و تلاش برای بهرهبرداری از سیستم ویندوز 7 آشنا میشویم.

- گام اول: با این فرض که Metasploit همچنان باز است، دستور Hosts –R را در پنجره ترمینال وارد کنید. این دستور هاستهایی که اخیراً کشف شدهاند را به پایگاه داده Metasploit اضافه میکند.

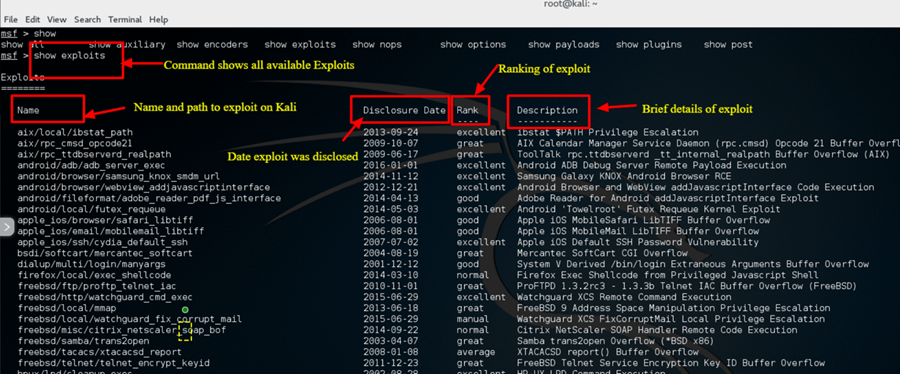

- گام دوم: دستور show exploits را وارد کنید تا نگاهی جامع به همه اکسپلویتهای ممکن در Metasploit داشته باشید.

- گام سوم: اکنون تلاش کنید تا لیست را با دستور search name: Windows 7 خلاصهتر کنید. این دستور به دنبال اکسپلویتهایی میگردد که به طور خاص مربوط به ویندوز 7 است. با توجه به مقاصد این مثال تلاش خواهیم کرد تا یک سیستم با ویندوز 7 را اکسپلویت کنیم. بسته به محیط میتوانید پارامترهای جستجو را تغییر دهید تا با معیارهای شما همخوان باشد. برای نمونه اگر یک مک یا دیگر سیستمهای لینوکسی دارید میتوانید پارامترهای جستجو را طوری تغییر بدهید که با نوع آن دستگاه مطابقت داشته باشد.

- گام چهارم: با توجه به مقاصد این راهنما از آسیبپذیری Apple iTunes که در لیست کشف شده است استفاده میکنیم. برای بهرهگیری از این اکسپلویت باید مسیر کامل نمایش یافته در لیست را به صورت زیر وارد کنیم:

use exploit/windows/browse/apple_itunes_playlist

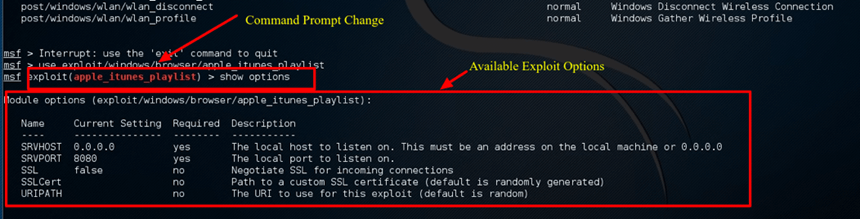

- گام پنجم: اگر اکسپلویت موفق باشد، اعلان فرمان نام اکسپلویت و سپس یک علامت > را مانند تصویر زیر نمایش میدهد.

- گام ششم: عبارت show options را وارد کنید تا گزینههای موجود برای بهرهبرداری را مشاهده کنید. هر اکسپلویت گزینههای متفاوتی دارد.

سخن پایانی

در مجموع کالی لینوکس یک سیستم عامل شگفتانگیز است که به طور گسترده از سوی متخصصان مختلف از مدیران امنیت تا هکرهای کلاه سیاه استفاده میشود. با توجه به پایداری، ثبات و سهولت استفاده کالی لینوکس، این توزیع لینوکس به سیستم عاملی تبدیل شده است که هر کس در صنعت IT و علاقهمندان رایانه باید با آن آشنا باشند. بهرهگیری از صرفاً دو اپلیکیشن که در این راهنمای آموزش کار با کالی لینوکس معرفی شدند، کمک زیادی به امنسازی زیرساخت فناوری اطلاعات هر سازمانی میکند.

دو اپلیکیشن Nmap و Metasploit روی پلتفرمهای دیگر نیز عرضه شدهاند، اما سهولت استفاده و پیکربندی نصب خودکار آنها روی کالی لینوکس موجب شده که این سیستم عامل به ابزاری برای ارزیابی و تست امنیت شبکه تبدیل شود. چنان که قبلاً اشاره کردیم، در زمان استفاده از کالی لینوکس باید مراقب باشید، زیرا این سیستم عامل تنها باید در محیطهای شبکهای استفاده شود که کنترل و مجوزهای لازم را برای تست آن در اختیار دارید. برخی ابزارهای کالی لینوکس ممکن است آسیبهای عملی به شبکه بزنند و یا موجب از دست رفتن دادهها شوند.

من می خواستم ی کارت شبکه (مودم ) که هم موتیتور مد باشه و هم چیبست او بتونه با لینوکس کالی کار کنه از دیجیکالا ولی نمیدونم چه انتخابی بکنم اگه امکان دارهه یک مدل برای من معرفی کنید

سلام خسته نباشید ی سوال داشتم

سلام من کالی لینوکس رو در ویرچوال باکس نصب کردم ولی کنده چه کار باید کرد ممنون میشم بگید.

سلام

کاملا غیر حرفه ای و کپی برداری از سایت

کاش به خودتون هم یکم زحمت می دادید

بدون کوچکترین تغییر فقط و فقط کپی

حداقل سورس رو برای کپی های بعدیتون بفرمایید از کجا بوده

با سلام؛

منبع تمامی مطالب مجله فرادرس، اگر ترجمه باشند در انتهای مطلب و پیش از نام نویسنده آورده شدهاند که در این مطلب هم رعایت شده است.

با تشکر از همراهی شما با مجله فرادرس

با سلام من میخواستم متخصص کالی لینوکس بشم بگید از کجا شروع کنم و چه کاری انجام بدم؟من مبتدی هستم

سلام، وقت شما بخیر؛

مجموعه فیلمهای آموزشی لینوکس فرادرس میتوانند در این زمینه به شما کمک کننده باشند؛ برای مشاهده فهرست آنها میتوانید از این لینک استفاده کنید.