پروتکل SSL چیست؟ | پروتکل HTTPS و رمزنگاری SSL – به زبان ساده

وبگردی در اینترنت با در نظر گرفتن حجم دادههای شخصی که امروزه مبادله میشود، میتواند کار ترسناکی به نظر بیاید و اطلاعاتی مانند رمزهای عبور، شماره کارت بانکی، اطلاعات شخصی و مواردی از این دست جزء چیزهایی هستند که انتظار نداریم، افراد دیگر به آنها دسترسی داشته باشند. افراد خرابکار با دسترسی به این اطلاعات میتوانند کارهای بد زیادی انجام دهد و از این رو است که هکرها به فروشگاههای آنلاین، وبسایتهای بانکی و شبکههای اجتماعی حمله میکنند. اما جای نگرانی نیست چرا که پروتکلهای امنیتی ما را در برابر این نوع جملهها مصون میدارند. در این مطلب با پروتکل SSL و پروتکل HTTPS آشنا خواهیم شد. اما پیش از آن که به توضیح پروتکل SSL بپردازیم، ابتدا به بررسی پروتکل HTTPS میپردازیم.

پروتکل امن HTTPS چیست؟

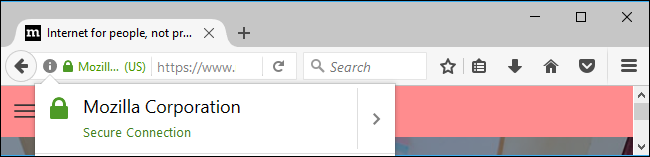

ما معمولاً پروتکل HTTPS را به صورت یک آیکون سبز رنگ قفل در نوار آدرس مرورگر میشناسیم که نشان میدهد اتصال ما به یک وبسایت از طریق رمزنگاریشده انجام یافته است، اما این آیکون معانی زیاد و متنوعی دارد. پروتکل HTTPS زمانی برای انتقال رمزهای عبور و اطلاعات حساس مورد استفاده قرار میگرفت، اما امروزه کل وب به تدریج در حال ترک پروتکل HTTP و حرکت به سمت HTTPS است.

حرف S در انتهای نام این پروتکل از کلمه «امن» (Secure) اخذ شده است. در واقع HTTPS نسخه امن پروتکل انتقال ابرمتن (HTTP) است که مرورگر در زمان ارتباط با وبسایتها مورد استفاده قرار میدهد.

ریسکهای HTTP چه هستند؟

زمانی که به یک وبسایت با پروتکل معمولی HTTP وصل میشوید، مرورگر به نبال نشانی IP متناظر وبسایت میگردد، به آن نشانی وصل میشود و فرض میگیرد که به وبسرور درستی وصل شده است. در چنین وضعیتی دادهها روی یک اتصال معمولی به صورت متن ساده ارسال میشوند. بنابراین یک فرد که روی شبکه وایفای، شرکت ISP یا یک نهاد دیگر مشغول شنود شبکه است، میتواند صفحههای وبی که شما بازدید میکنید و دادههایی که ارسال یا دریافت میکنید را مشاهده کند.

این وضعیت مشکلات زیادی ایجاد میکند. یکی ازا ین مشکلات آن ست که هیچ روشی وجود ندارد که مطمئن شویم به وبسایت درستی وصل شدهایم. ممکن است تصور کنید که به وبسایت یک بانک اتصال یافتهاید، اما در عمل از یک شبکه دستکاریشده استفاده میکنید که شما را به یک وبسایت جعلی هدایت کرده است. رمزهای عبور و شماره کارت بانکی هرگز نباید روی یک اتصال HTTP ارسال شوند چون فردی که شنود میکند، میتواند به راحتی آنها را به سرقت ببرد.

این مشکلات به این جهت رخ میدهند که اتصالهای HTTP رمزنگاری نمیشوند، اما این کار در مورد اتصالهای HTTPS انجام مییابد.

رمزنگاری HTTPS چطور از ما محافظت میکند؟

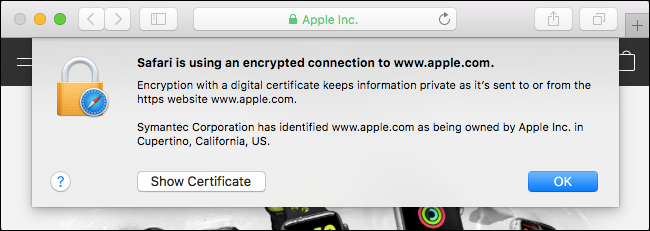

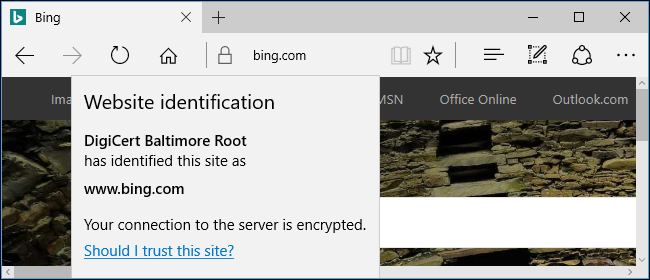

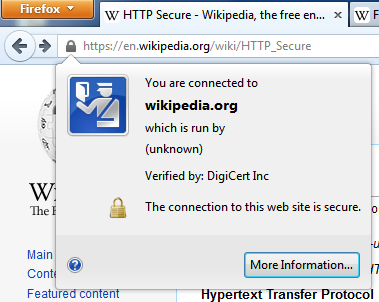

HTTPS بسیار امنتر از HTTP است. زمانی که به یک سرور امن شده با پروتکل HTTPS اتصال مییابید، مرورگر وب گواهی امنیتی وبسایت را بررسی و تائید میکند که از سوی یک مقام مسئول درستی صادر شده است. به این ترتیب میتوانید مطمئن باشید که وقتی در مرورگر نشانی وبسایت https://bank.com را وارد میکنید، در عمل به وبسایت این بانک اتصال مییابید. شرکتی که گواهی امنیتی را صادر کرده این موضوع را تصدیق میکند. متأسفانه مقامهای مسئول گواهیها گاهی اوقات گواهیهای بدی صادر میکنند و سیستم از کار میافتد. با این که این گواهینامهها هم مشکلاتی دارند، اما HTTPS در هر صورت بسیار امنتر از HTTP است.

زمانی که لازم باشد اطلاعات حساسی را روی یک اتصال HTTPS ارسال کنید، هیچ کس نمیتواند این اطلاعات را شنود کند. HTTPS موجب میشود که بانکداری آنلاین و خرید اینترنتی امکانپذیر باشد.

علاوه بر این، پروتکل HTTPS یک حریم خصوصی در زمان وبگردی ایجاد میکند. برای نمونه موتور جستجوی گوگل که از اتصال HTTPS استفاده میکند و زمانی که شما چیزی را در آن جستجو کنید، میتوانید مطمئن باشید که مورد جستجو نتایج تنها بین شما و گوگل ردوبدل میشود و هیچ کس در این وسط نمیتواند از محتوایی که مشاهده میکنید مطلع شود. همین موضوع در مورد وبسایت ویکیپدیا و دیگر وبسایتهایی که از HTTPS استفاده میکنند نیز صدق میکند. پیشتر هر کس که روی شبکه وایفای یکسانی با شما بود میتوانست ببیند که چه چیزی جستجو میکنید. همچنین شرکت ارائهدهنده اینترنت نیز میتوانست فعالیتهای شما را روی وب رصد کند، اما با بهرهگیری از HTTPS این امکان دیگر وجود ندارد.

چرا همه HTTP را ترک میکنند؟

HTTPS در ابتدا به منظور حفاظت از رمزهای عبور، اطلاعات پرداخت آنلاین و دیگر دادههای حساس ابداع شد، اما اینک کل وب در حال حرکت به HTTPS است. در ایالات متحده قانونی وجود دارد که شرکت ISP میتواند دادههای وبگردی شما را رصد کرده و آن را به شرکتهای تبلیغکننده بفروشد. با حرکت وب به سمت استفاده از پروتکل HTTPS این شرکتها دیگر نمیتوانند فعالیتهای آنلاین شما را بررسی کنند. آنها تنها میتوانند موجه شوند که شما به یک وبسایت خاص وصل شدهاید و تکتک صفحاتی که مشاهده میکنید برای آنها قابل رؤیت نخواهد بود. این به معنی ایجاد یک حریم خصوصی در زمان وبگردی است.

مورد مهمتر این است که پروتکل HTTP به ISP-ها امکان میداد که صفحههای وبی که شما میبینید را در صورت نیاز دستکاری کنند. آنها میتوانستند محتوایی به یک صفحه وب اضافه کنند، صفحه را دستکاری و یا حتی چیزهایی را جابجا کنند. برای نمونه ISP-ها میتوانستند از این امکان برای تزریق تبلیغات بیشتر روی صفحههای وبی که بازدید میکنید بهره بگیرند. HTTPS باعث شده که شرکتهای ISP دیگر نتوانند صفحههای وب را دستکاری کنند.

صحبت از رمزنگاری وب بدون اشاره به ادوارد اسنودن معنای چندانی نخواهد داشت. سندهایی که در سال 2013 از سوی این شخص انتشار یافت، نشان میدهد که دولت ایالات متحده صفحههای وبی که کاربران اینترنت در سراسر دنیا بازدید کردهاند، رصد میکرده است. این مسئله موجب شد که بسیاری از شرکتهای فناوری تصمیم بگیرند به سمت افزایش رمزنگاری و رعایت حریم خصوصی حرکت کنند. با حرکت به سمت HTTPS دیگر دولتها نمیتوانند به رصد عادتهای وبگردی کاربران بپردازند.

مرورگرها چطور دادهها را رمزنگاری میکنند؟

با توجه به میل روزافزون برای حرکت به سمت HTTPS، استانداردهای جدید که برای افزایش سرعت وب طراحی شدهاند استفاده از رمزنگاری HTTPS را الزام میکنند. HTTP/2 یک نسخه عمده جدید از پروتکل HTTP است که از سوی همه مرورگرهای عمده پشتیبانی میشود. این پروتکل جدید، امکان فشردهسازی، ساخت پایپلاین و دیگر قابلیتهایی که موجب افزایش سرعت وب میشود را فراهم ساخته است. همه مرورگرهای وب، سایتها را در صورت تمایل به استفاده از قابلیتهای Http/2 ملزم به استفاده از رمزنگاری HTTPS میکنند. دستگاههای مدرن، سختافزار اختصاصی برای پردازش رمزنگاری AES درخواستهای HTTP دارند. این بدان معنی است که HTTPS در عمل میتواند سریعتر از HTTP باشد.

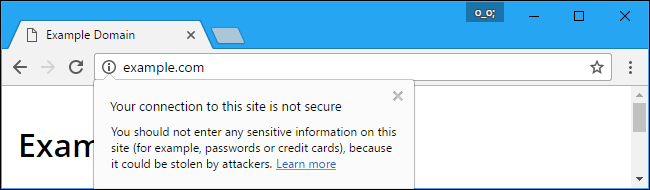

همچنان که مرورگرها با افزودن قابلیتهای جدید موجب جذابتر شدن HTTPS میشوند، گوگل با مجازات کردن وبسایتهایی که از HTTP استفاده میکنند درصدد کاهش محبوبیت آن است. گوگل وبسایتهایی که از HTTPS استفاده نمیکنند را در مرورگر کروم خود به صورت ناامن علامتگذاری میکند وبسایتهایی که از HTTPS استفاده میکنند نیز در رتبههای بالاتری در نتایج جستجوی این موتور جستجو ظاهر میشوند. به این ترتیب انگیزهای قوی برای وبسایتها جهت مهاجرت به HTTPS ایجاد میشود.

بررسی اتصال به HTTPS

در صورتی که در زمان اتصال به یک وبسایت، نوار آدرس مرورگر با عبارت //:https آغاز شده باشد، به این معنی است که شما با یک پروتکل HTTPS اتصال یافتهاید. همچنین یک آیکون قفل نمایش مییابد که اگر روی آن کلیک کنید، اطلاعات بیشتری در مورد امنیت وبسایت به دست میآورد.

این آیکون در مرورگرهای مختلف ظاهر متفاوتی دارد، اما اغلب مرورگرها عبارت //:https و آیکون قفل را نمایش میدهند. برخی مرورگرها به طور پیشفرض عبارت //:https را مخفی میکنند، بنابراین باید به آیکون قفل کنار نام دامنه وبسایت توجه کنید. با این حال اگر روی نوار آدرس مرورگر کلیک کنید، باید عبارت //:https را به عنوان بخشی از آدرس وبسایت مشاهده کنید.

اگر از یک شبکه ناآشنا برای اتصال به وبسایت بانک استفاده میکنید، باید مطمئن شوید که HTTPS در نشانی وبسایت نمایش مییابد. به این ترتیب میتوانید اطمینان پیدا کنید که واقعاً به وبسایت بانک اتصال پیدا کردهاید، گرچه این یک راهکار صد درصد تضمینشده نیست. اگر نشانگر HTTPS را روی صفحه لاگین مشاهده میکنید، همچنان ممکن است در صورت استفاده از یک شبکه پرریسک به وبسایت نادرستی وصل کرده باشید.

مراقبت از ترفندهای فیشینگ

چنان که در بخش قبل اشاره کردیم، وجود عبارت HTTPS در نوار آدرس تضمینی برای قانونی بودن یک وبسایت نیست. برخی افراد متقلب دریافتهاند که کاربران به نشانگر HTTPS و آیکون قفل در نوار آدرس توجه میکنند و ممکن است از این موارد برای گمراه کردن شما بهره بگیرند بنابراین باید توجه کنید که هرگز نباید روی اینکهای موجود در ایمیلهای فیشینگ کلیک کنید چون ممکن است به یک صفحه هدایت شوید که با هوشمندی جعل شده است. اسکمرها نیز ممکن است برای سرورهای اسکم خود گواهینامه امنیتی دریافت کرده باشند. از لحاظ نظری آنها تنها از جعل گواهی سایتهای دیگر منع شدهاند و این دلیلی نمیشود که خود نتوانند گواهینامه امنیتی دریافت کنند. برای نمونه ممکن است شما به یک وبسایت به نشانی https://google.com.3526347346435.com اتصال یافته باشید که در آن مورد از یک اتصال HTTPS استفاده کرده است، اما شما به یک زیردامنه از سایتی به نام 3526347346435.com و نه سایت گوگل وصل شدهاید.

یک ترفند دیگری نیز چنین که است برای شبیهسازی آیکون قفل، از favicon استفاده میکنند گه در نوار آدرس نمایش مییابد و شما ممکن است فکر کنید که علامت اتصال امن است. باید مراقب این ترفندها باشید و همواره اتصال خود را به وبسایتهای حساس به دقت بررسی کنید.

اکنون که با پروتکل HTTP آشنا شدیم نوبت آن رسیده که کمی وارد مباحث فنی شده و چیزی که عملاً موجب میشود اتصال اینترنتی ما واقعاً امن شود را بشناسیم. زیربنای پروتکل HTTPS گواهینامه امنیتی پروتکل SSL است که در بخش بعد معرفی میکنیم.

گواهینامه SSL چیست؟

گواهینامه پروتکل SSL یک گواهی دیجیتال است که سازمانها یا افراد خریداری میکنند و امکان برقراری یک اتصال امن بین وبسرور و مرورگر را فراهم میسازد.

این کار از طریق اتصال یک کلید رمزنگاری به جزئیات آن سازمان میسر میشود.

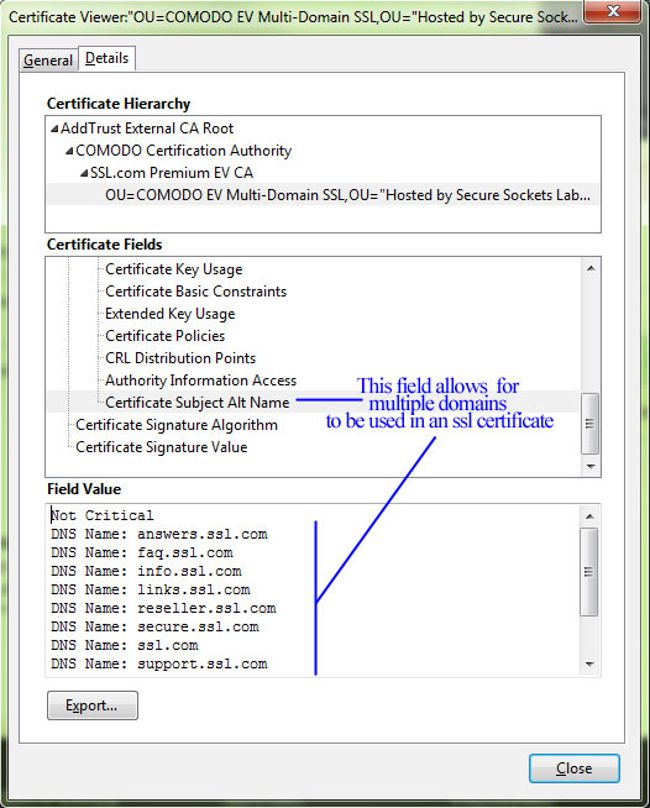

گواهینامه امنیتی شامل اطلاعاتی در مورد نام دارنده گواهینامه، شماره سریال گواهی، و تاریخ انقضای آن است. همچنین یک کپی از کلید عمومی درنده گواهینامه و امضای دیجیتال مقام صادرکننده گواهینامه نیز در آن قرار دارد. بدین ترتیب میتوانیم یک وبسایت را احراز هویت کرده و اثبات کنیم که واقعاً وبسایتی است که ادعا میکند و هکرها آن را جعل نکردهاند. وبسایتی که دارای گواهی پروتکل SSL باشد، یک URL با پروتکل HTTPS نیز دارد که موجب میشود ارتباط کاربر با آن امن شود.

گواهی SSL به چه دردی میخورد؟

گواهیهای پروتکل SSL به منظور حفظ اتصال بین یک سرور و کلاینت استفاده میشوند که معمولاً این اتصال بین یک وب سرور و یک مرورگر یا یک میل سرور و کلاینت ایمیل به صورت امن و خصوصی برقرار میشود. گواهی پروتکل SSL هویت وبسایت را احراز کرده و اطلاعات را با استفاده از فناوری پروتکل SSL رمزنگاری میکند. زمانی که اطلاعات روی وب ارسال میشوند، از رایانهای به رایانه دیگر جابجا میشوند و این امر موجب میشود که هکرها بتوانند اطلاعات افراد را رصد کرده و مورد سوءاستفاده قرار دهند.

وجود یک گواهی پروتکل SSL امنیت وبگردی شما را با رمزنگاری تضمین میکند. یعنی کاربران میتوانند اطلاعات شخصی و حتی کارت بانکی را در وبسایت وارد کنند و این اطلاعات را به صورت دیجیتال بدون نگرانی در مورد شنود از سوی هکرها یا خرابکاران ارسال نمایند. در این حالت مطمئن هستیم که تنها گیرنده مورد نظر ما اطلاعات را دریافت کرده و آن چه ارسال شده را درک میکند.

چرا باید از یک گواهینامه SSL استفاده کنیم؟

وبسایتهای بانکداری آنلاین، برخی شبکههای اجتماعی، سرویسهای ایمیل و هر سایتی که نیاز دارد کاربرانش به صورت امنی به آن اتصال یابند، باید از گواهینامه پروتکل SSL استفاده کند. داشتن یک گواهینامه SSL به مشتریان و کاربران اینترنت نشان میدهد که وبسایت شما مورد اعتماد است.

آیا ما به یک گواهینامه SSL نیاز داریم؟

اگر شما مالک یک وبسرور هستید که افراد اطلاعت حساسشان از قبیل شماره کارت بانکی، را به آن ارسال و دریافت میکنند، حتماً باید از یک گواهینامه SSL استفاده کنید. چنان که پیشتر اشاره کردیم، داشتن یک گواهینامه SSL به کاربران نشان میدهد که سایت شما مورد وثوق است. البته صرفاً استفاده از این گواهینامه امنیتی موجب نمیشود که سایت شما در برابر حملههای امنیتی ایمن شود، اما در هر صورت نشاندهنده اهمیت این موضوع برای شما است.

چطور یک گواهینامه SSL بگیریم؟

پیش از اقدام برای دریافت گواهینامه پروتکل SSL بهتر است برخی اقدامات را انجام دهید تا این فرایند برای شما آسان شود. ابتدا سرور خود را راهاندازی کرده و اطلاعات WHOIS را بهروزرسانی کنید. سپس یک CSR روی سرور ایجاد نمایید. CSR مخففی برای عبارت «درخواست امضای گواهینامه» (Certificate Signing Request) است که یک بلوک متن رمزنگاری شده روی سرور است که شامل اطلاعاتی است که در نهایت درون گواهینامه قرار میگیرند.

CSR به همراه دیگر اطلاعات لازم مقام صادرکننده گواهینامه تحویل میشود. مطمئن شوید که برای سرور خود یک IP یکتا دارید. در این حالت دامنه شما میتواند اعتبارسنجی شود و اگر CSR پذیرفته شود، گواهینامه را برای نصب روی سرور دریافت میکنید.

هزینه دریافت گواهینامه امنیتی SSL متغیر و در اغلب موارد بالا است. با این حال برخی نهادها مانند Let’s Encrypt وجود دارند که این کار را به رایگان انجام میدهند. همچنین شما میتوانید یک گواهینامه پروتکل SSL به صورت خود-امضا (self signed) ایجاد کنید. در ادامه با روش ایجاد یک گواهینامه امنیتی خود امضا و توزیع آن روی رایانه کلاینت آشنا میشویم.

ایجاد گواهینامه SSL به روش خود-امضا

یک روش جایگزین برای خرید و تمدید سالانه گواهینامههای امنیتی این است که از امکان ویندوز سرور برای تولید گواهینامه خود-امضا بهره بگیرید که فرایندی آسان و سرراست دارد.

ساخت گواهینامه خود-امضا روی IIS

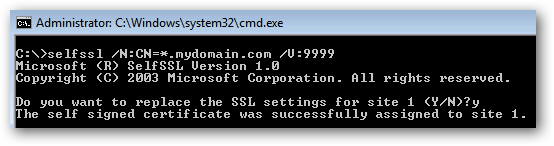

روشهای مختلفی برای ساخت گواهینامه خود-امضا وجود دارد، اما ما از ابزار SelfSSL که از سوی مایکروسافت معرفی شده استفاده میکنیم. متأسفانه این ابزار به همراه IIS عرضه نشده، اما میتوانید به صورت رایگان به عنوان بخشی از کیت ابزار IIS 6.0 آن را دریافت کنید. البته توجه کنید که این ابزار علیرغم نامش فقط روی نسخه IIS 7 به درستی کار میکند.

تنها کاری که باید بکنید این است که IIS6RT را از حالت فشرده خارج کنید تا به ابزار selfssl.exe دسترسی یابید. آن را میتوانید به دایرکتوری ویندوز یا یک درایو شبکه یا USB کپی کنید تا در آینده روی دستگاه دیگری نیز مورد استفاده قرار دهید.

زمانی که ابزار SelfSSL را به موقعیت مورد نظر کپی کردید، دستور زیر را با دسترسی SelfSSL اجرا کنید. به جای مقادیر موجود درون <> مقادیر مناسب را جایگزین کنید.

selfssl /N:CN=<your.domain.com> /V:<number of valid days>

مثال زیر شیوه تولید یک گواهینامه وایلدکارد خود-امضا را برای دامنه mydomain.com نشان میدهد که تاریخ انقضای آن برای 9999 روز تعیین شده است. به علاوه با پاسخ مثبت به سؤال ارائه شده، این گواهینامه به طور خودکار برای اتصال به پورت 443 درون وبسایت پیشفرض IIS پیکربندی میشود.

با این که این گواهینامه در این لحظه قابل استفاده است، اما این گواهیها تنها در استور گواهی خصوصی سرور قرار گرفته است. بهتر است این گواهینامه را در ریشه مورد اعتماد نیز داشته باشیم.

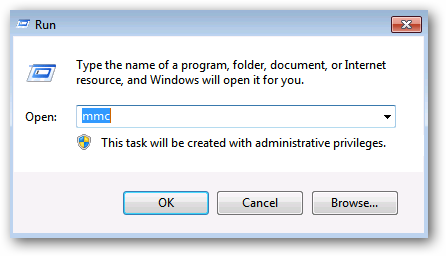

به این منظور به مسیر Start > Run بروید و عبارت mmc را وارد کنید به این ترتیب یک اعلان UAC دریافت میکنید که باید آن را تائید کنید تا یک کنسول مدیریت خالی باز شود.

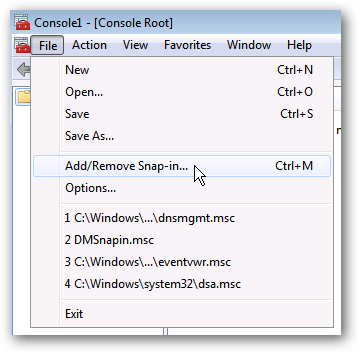

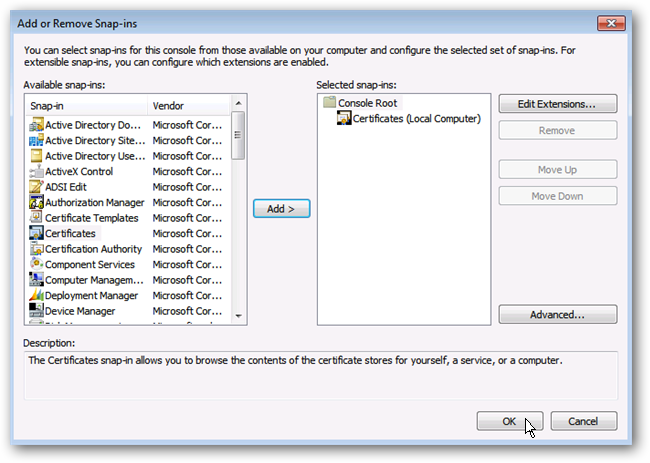

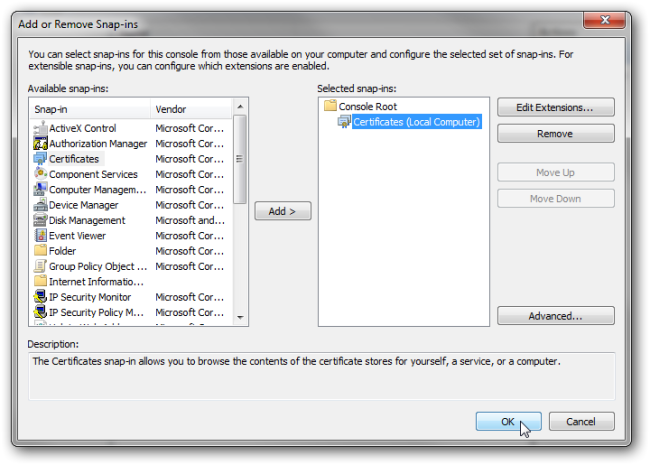

در کنسول به منوی File > Add/Remove Snap-in بروید.

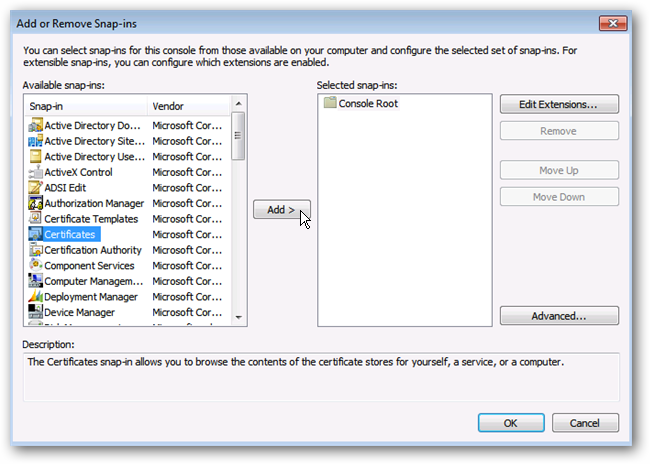

گواهینامهها را از سمت چپ اضافه کنید.

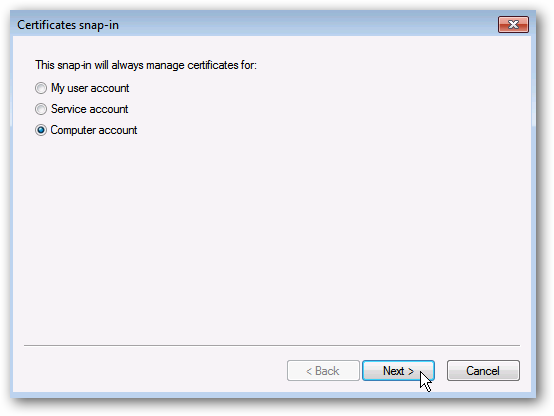

حساب رایانه را انتخاب کنید.

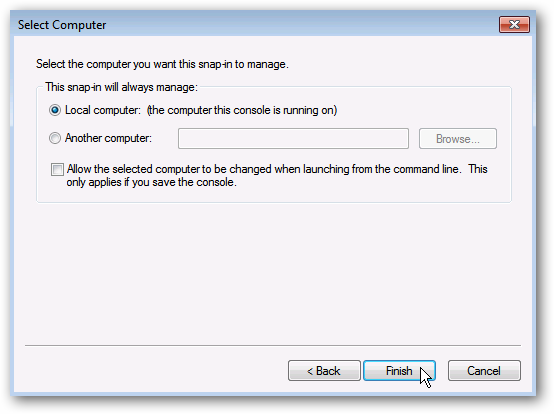

رایانه لوکال را انتخاب کنید.

روی OK کلیک کنید تا انباره گواهینامه لوکال را ببینید.

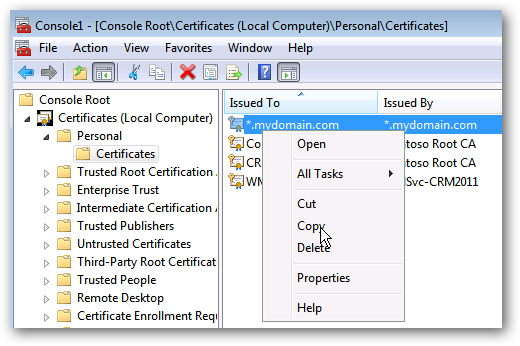

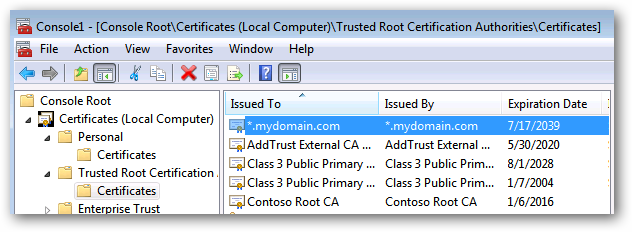

به منوی Personal > Certificates بروید و گواهینامهای که با استفاده از ابزار SelfSSL تنظیم کردید را پیدا کنید. روی گواهینامه راست-کلیک کرده و آن را کپی کنید.

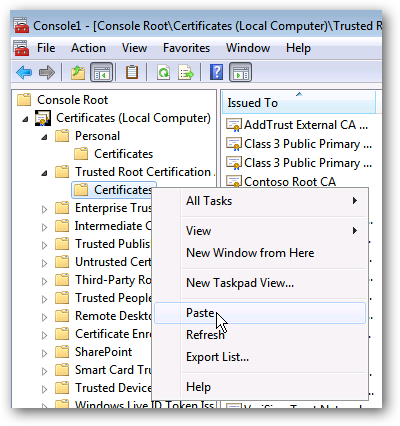

به مسیر Trusted Root Certification Authorities > Certificates بروید و روی پوشه Certificates راست-کلیک کرده و paste را بزنید.

اکنون باید یک مدخل برای گواهینامه پروتکل SSL در لیست ایجاد شود.

در این لحظه سرور شما باید مشکلی در کار با گواهینامه خود-امضا نداشته باشد.

اکسپورت کردن گواهینامه

اگر قصد دارید به یک سایت بروید که از گواهینامه خود امضای SSL روی هر دستگاه کلاینت بهره میگیرد، جهت جلوگیری از مواجهه با خطاهای گواهینامه و هشدارهای مرورگر در این خصوص باید آن را روی هر دستگاه کلاینت نصب کنید. به این منظور ابتدا باید گواهینامه مربوطه را اکسپورت کنید تا بتوانید روی کلاینتها نصب نمایید.

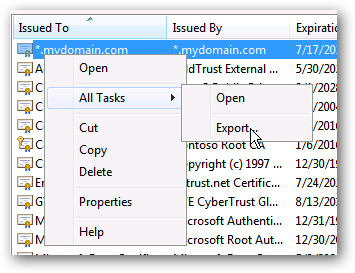

درون کنسول مدیریت گواهینامهها به بخش Trusted Root Certification Authorities > Certificates بروید. گواهینامه خود را یافته و روی آن راست-کلیک کرده و گزینه All Tasks > Export را انتخاب نمایید.

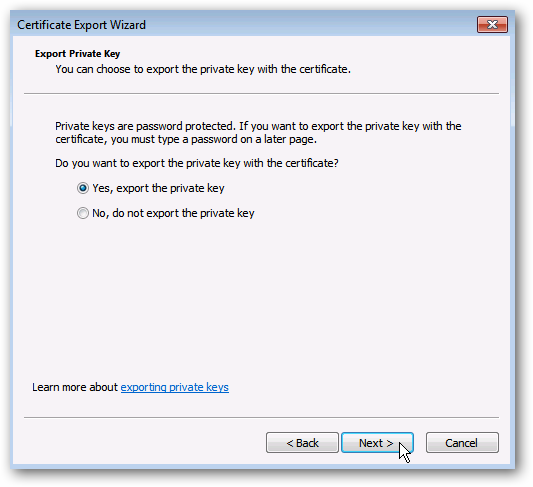

زمانی که از شما خواسته شد کلید خصوصی را اکسپورت کنید، گزینه Yes را انتخاب کرده و روی Next کلیک کنید.

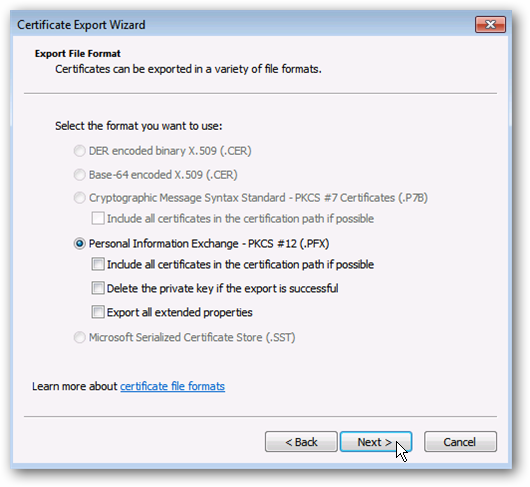

فرمت فایل را در همان حالت پیشفرض رها کرده و روی Next کلیک کنید.

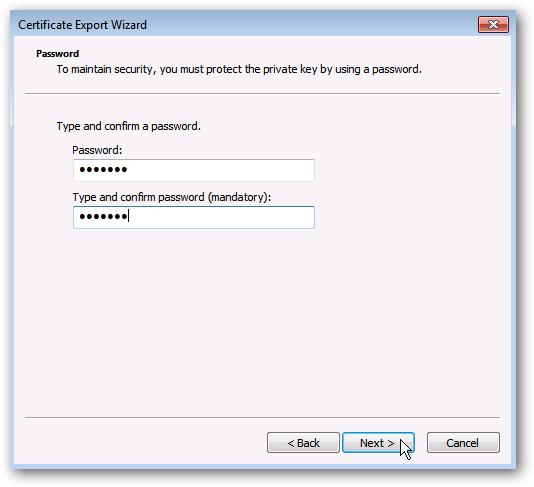

یک رمز عبور وارد کنید. آن رمز برای حفاظت از گواهینامه استفاده میشود و کاربران بدون وارد کردن این رمز عبور امکان ایمپورت کردن گواهینامه را به صورت لوکال نخواهند داشت.

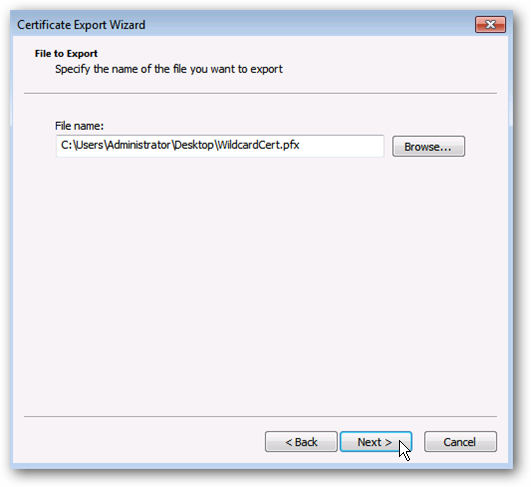

یک مکان برای اکسپورت فایل گواهینامه انتخاب کنید. فرمت آن PFX خواهد بود.

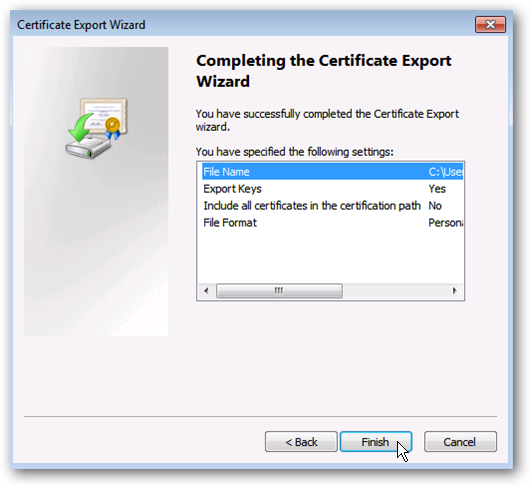

اکنون تنظیمات را تائید کرده و روی Finish کلیک کنید.

فایل PFX حاصل آن چیزی است که باید روی دستگاههای کلاینت نصب کنید تا به آنها اعلام نمایید که گواهینامه خود-امضا از یک منبع مورد اعتماد صادر شده است.

توزیع گواهینامه خود-امضا روی کلاینتها

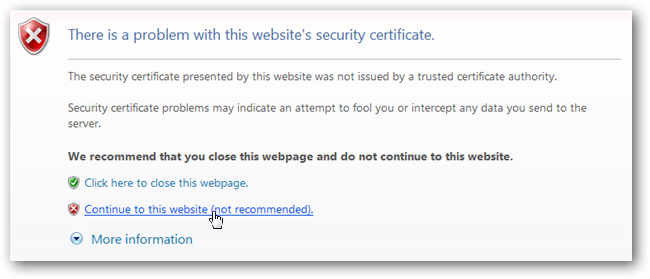

زمانی که گواهینامه امنیتی را در سمت سرور ایجاد کردید و همه چیز فعال شد، ممکن است متوجه شوید که وقتی یک کلاینت به URL متناظر وصل میشود، هشدار گواهینامه نمایش مییابد. دلیل این امر آن است که مرجع گواهینامه (یعنی سرورتان) یک منبع مورد اعتماد برای گواهینامههای امنیتی کلاینت نیست.

شما میتوانید روی این هشدار کلیک کرده و به سایت دسترسی پیدا کنید، اما ممکن است دفعات دیگر هم این هشدار را به شکل نوار URL هایلایت شده یا تکرار همین پیام مشاهده کنید. برای جلوگیری از این وضعیت آزاردهنده کافی است گواهینامه امنیتی پروتکل SSL سفارشی را روی دستگاه کلاینت نصب کنید. بسته به مرورگری که مورد استفاده قرار میدهید، این فرایند ممکن است متفاوت باشد. مرورگرهای اینترنت اکسپلورر و کروم هر دو گواهینامهها را از میخوانند، اما فایرفاکس یک روش خاص برای مدیریت گواهینامههای امنیتی دارد.

نکته مهم: هرگز نباید یک گواهینامه امنیتی را از منابع ناشناس دریافت و روی سیستم خود نصب کنید. در عمل شما تنها باید زمانی یک گواهینامه را روی سیستم خود نصب کنید که خودتان آن را ایجاد کرده باشید. هیچ وبسایت قانونی از شما نمیخواهد که این مراحل را اجرا کنید.

نصب لوکال گواهینامه امنیتی روی اینترنت اکسپلورر و کروم

با این که فایرفاکس از Windows certificate store بهره نمیگیرد، اما همچنان استفاده از این روش توصیه میشود. گواهینامهای را که از سرور اکسپورت کردید (فایل PFX) را روی دستگاه کلاینت کپی کرده و مطمئن شوید که روی یک مسیر شبکه در دسترس است.

کنسول مدیریت گواهینامههای لوکال را روی دستگاه کلاینت با استفاده از مراحلی که در بخش قبل توضیح دادیم، باز کنید. در نهایت باید صفحهای مانند زیر را مشاهده کنید.

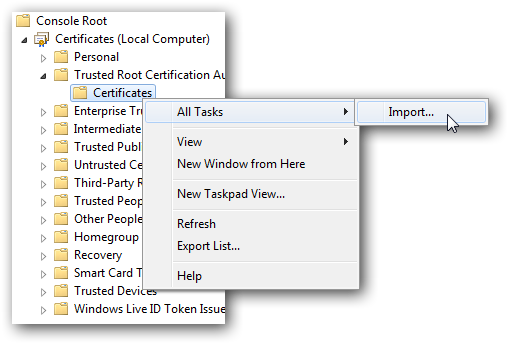

در سمت چپ، منوی Certificates > Trusted Root Certification Authorities را باز کنید. روی پوشه Certificates راست-کلیک کرده و گزینه All Tasks > Import را انتخاب کنید.

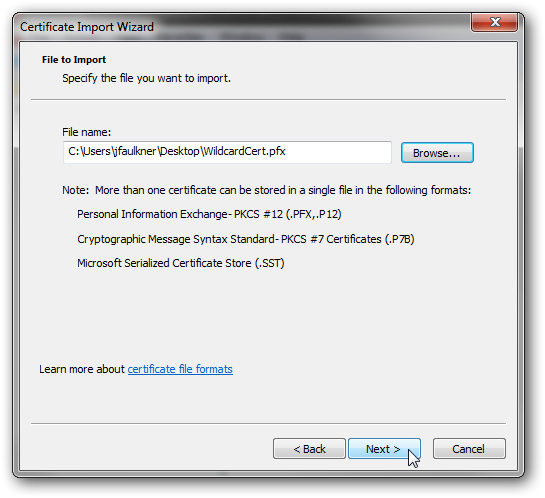

گواهینامهای به صورت لوکال روی دستگاه خود کپی کردهاید را انتخاب نمایید.

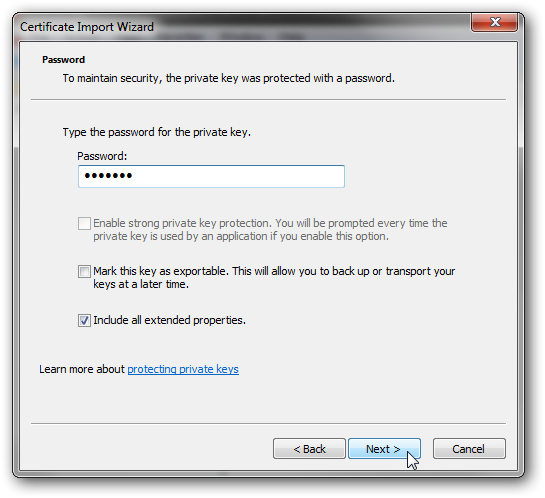

رمز عبور امنیتی را که هنگام اکسپورت کردن گواهینامه تعیین نمودهاید، وارد کنید.

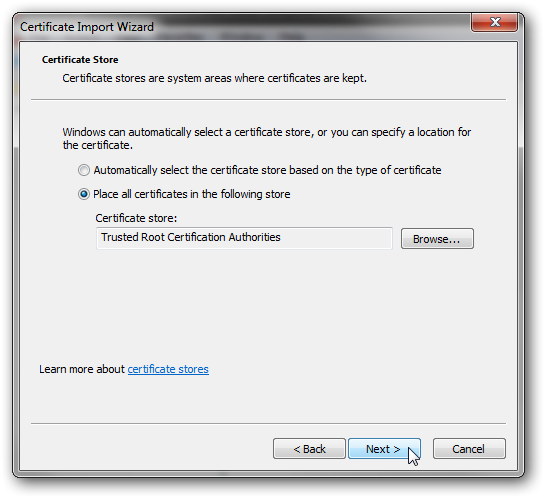

اینک استور باید بر اساس مقصد پر شده باشد.

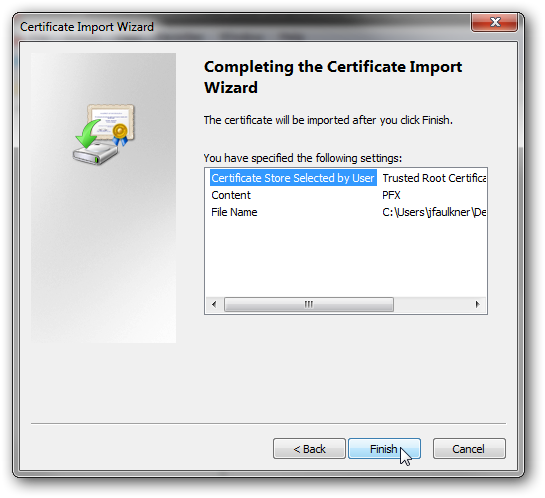

تنظیمات را بررسی کرده و روی Finish کلیک کنید.

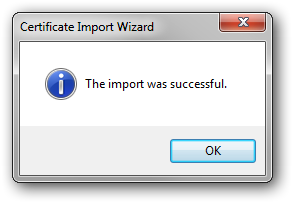

اینک باید یک پیام امنیتی ببینید.

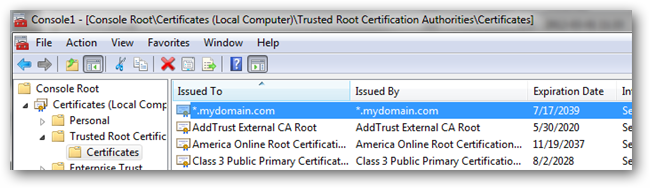

نمایش پوشه Trusted Root Certification Authorities > Certificates را رفرش کنید تا گواهینامه خود-امضای سرور را در استور مشاهده نمایید.

زمانی که این کار خاتمه یافت، میتوانید ببینید که سایت HTTPS که از این گواهینامه استفاده میکند دیگر هیچ هشدار یا اعلانی را نمایش نمیدهد.

نصب لوکال گواهینامه امنیتی روی فایرفاکس

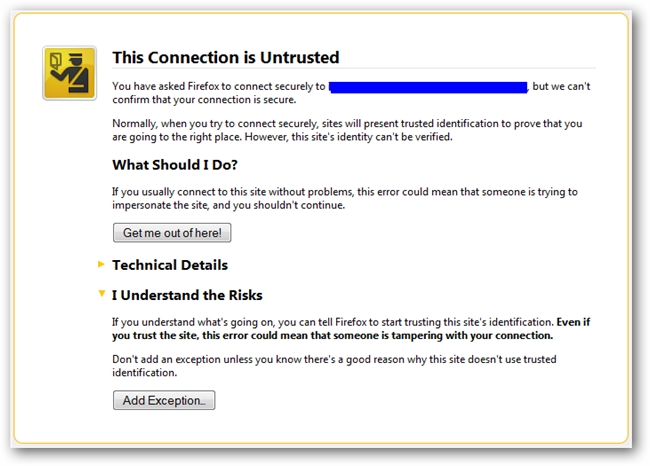

فایرفاکس این فرایند را کمی متفاوت اجرا میکند و اطلاعات گواهینامه را از استور ویندوز نمیخواند. بنابراین به جای نصب گواهینامه، میتوانید استثنایی برای گواهینامه SSL روی سایتهای خاص تعریف کنید. زمانی که از سایتی بازدید میکنید که خطای گواهینامه دارد، یک هشدار مانند تصویر زیر مشاهده میکنید. ناحیه آبی رنگ نشان دهنده URL-ای است که میخواهید باز کنید. برای ایجاد یک استثنا و دور زدن این هشدار روی URL مربوطه باید روی دکمه Add Exception کلیک کنید.

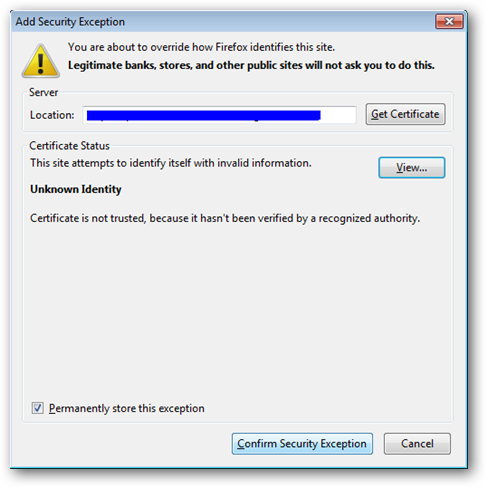

در کادر محاورهای Add Security Exception روی Confirm Security Exception کلیک کنید تا این استثنا را به طور لوکال پیکربندی کنید.

توجه داشته باشید که اگر یک سایت خاص به زیردامنهای درون خودش ریدایرکت شود، ممکن است چندین اعلان امنیتی دریافت کنید. بنابراین باید استثناهایی برای این URL-ها نیز به همان روش قبل تعیین کنید.

سخن پایانی

در این مطلب با پروتکل SSL و گواهینامه های آن و پروتکل HTTPS آشنا شدیم. همچنین لزوم استفاده از آن، کاربردهایش و مخاطرات و مزایایش را با هم مرور کردیم. شما هم میتوانید نکات و دیدگاههای خود را در این خصوص در بخش نظرات این نوشته با ما و دیگر خوانندگان مجله فرادرس در میان بگذارید.

بسیار مفید بود ، خداقوت