حمله مرد میانی چیست؟ – به زبان ساده

شناسایی و دفاع در برابر حمله مرد میانی دشوار است. حملههای MITM به طور کلی هیچ تأثیری بر روی رایانههای آلوده در دو سر ارتباط ایجاد نمیکنند. بلکه به کنترل کردن تجهیزات ارتباطی بین دو سیستم مربوط هستند. برای نمونه یک روتر خرابکار که خدمات وایفای رایگان را در یک مکان عمومی ارائه میدهد، میتواند یک حمله مرد میانی را اجرا کند.

حمله آفلاین مرد میانی

حملههای مرد میانی حتی پیش از ظهور رایانهها نیز رواج داشتهاند. این نوع از حملهها بدین صورت بودهاند که یک مهاجم خود را بین دو طرف که با هم ارتباط داشتند، قرار میداده است. حملههای مرد میانی در واقع جزو روشهای استراق سمع محسوب میشوند.

برای نمونه تصور کنید از طریق نامه با شخصی در ارتباط هستید. شما نامههایی به طرف دیگر مینویسید. اگر یک پستچی نابکار داشته باشید، وی میتواند نامههای شما را باز کرده، آنها را بخواند و سپس نامه را مجدداً بستهبندی کرده و به گیرنده اصلی بفرستد. گیرنده اصلی نیز وقتی پاسخ نامه شما را میدهد، ممکن است این پستچی، نامه را باز کرده و بخواند و مجدداً بستهبندی کرده و به شما تحویل دهد. شما اطلاع نخواهید داشت که این مرد میانی در کانال ارتباطیتان حضور دارد و با اجرای دقیق این نوع حمله، مهاجم از دید طرفهای مشارکتکننده در ارتباط ناپیدا خواهد بود.

این نوع از استراق سمع یعنی به دست گرفتن کانال ارتباطی بین دو نفر و شنود ترافیک بین آنها، یک جزء اساسی حملههای مرد میانی است. این حملهها میتوانند وضعیتی بسیار بدتر از صرفاً مطالعه نامههای شخصی پدید آورند. اگر شما نامههایی با مضمون تجاری با شریکتان ردوبدل کنید، مهاجم میتواند این دادهها را بدون اطلاع شما رهگیری کند.

دستکاری پیامها

همچنین مهاجم میتواند پیامها را دستکاری کند. فرض کنید نامهای به یک نفر ارسال میکنید. مرد میانی میتواند یادداشتی به این نامه اضافه کند و از فرد دیگر تقاضای چیزی را بکند. مثلاً از گیرنده پیام شما بخواهد که در پاسخ نامه مقداری پول نقد بفرستد، چون شما بسیار به این پول نیاز دارید. مطمئناً دستخط مرد میانی نمیتواند دقیقاً شبیه شما باشد، ولی وی میتواند نامه شما را کلمه به کلمه مجدداً بنویسد، پیام خاص خود را به آن اضافه کرده و نامه را به گیرنده ارسال کند.

تا زمانی که مرد میانی همواره این کار را انجام میدهد، گیرنده نامه شما نخواهد توانست متوجه شود که آن دستخط شما نیست. گیرنده ممکن است در پاسخ نامه شما ذکر کند که مقداری پول در پاکت قرار داده است. در این حالت مرد میانی میتواند پول را بردارد و نامه را بازنویسی کرده و اشاره به وجود پول را نیز حذف کند. سپس این نامه را به شما میفرستد. این روند در دنیای آفلاین نیاز به قدری زحمت دارد؛ اما انجام آن در دنیای آنلاین به طور خودکار توسط نرمافزار صورت میپذیرد.

حملههای آنلاین مرد میانی

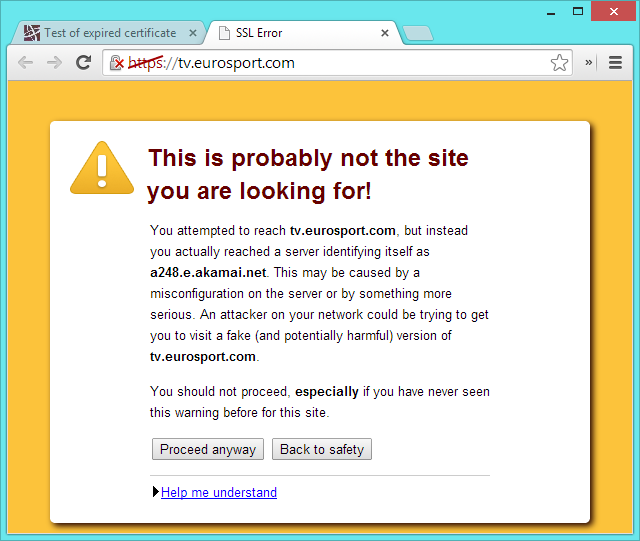

حملههای آنلاین مرد میانی نیز به همان روش مشابه آفلاین عمل میکنند. برای نمونه فرض کنید شما به یک روتر بیسیم خرابکار وصل میشوید. این روتر ممکن است به صورت یک وایفای رایگان عمومی باشد. سپس تلاش میکنید تا به وبسایت بانک خود وصل شوید. در بدیهیترین سناریوی حمله، یک خطای گواهی امنیتی میبینید که به شما اطلاع میدهد که وبسایت بانک، گواهی رمزنگاری مورد نیاز را ندارد. این مسئله میتواند به شما هشدار بدهد که یک حمله مرد میانی در حال وقوع است؛ اما افراد بسیار کمی در صورت مشاهده این پیام خطا، کار خود را متوقف میکنند. شما وارد حساب بانکی خود میشوید و تراکنشهایی را به صورت نرمال انجام میدهید. همه چیز به نظر درست میآید.

اما در واقعیت مهاجم یک سرور جعلی ساخته است که به نظر میرسد وبسایت بانک است. زمانی که شما وارد آن میشوید، این سرور صفحه وب بانک را با اندکی تغییر تنظیم کرده و به شما عرضه میکند. شما با استفاده از اطلاعات حساب بانکی خود وارد وبسایت میشوید و این اطلاعات به سرور مرد میانی ارسال میشوند. سپس این سرور به جای شما وارد حساب بانکیتان میشود؛ اما در واقع این آن سروری است که در وسط شما و بانک قرار گرفته است و دادهها را بین شما و بانک ردوبدل میکند. بدین ترتیب مهاجم اطلاعات حساس شما را مورد استراق سمع قرار میدهد. مشکل گواهی امنیتی تنها هشداری است که میتواند به شما نشان بدهد سرور مرد میانی، گواهی امنیتی مورد نیاز برای وبسایت بانک را ندارد.

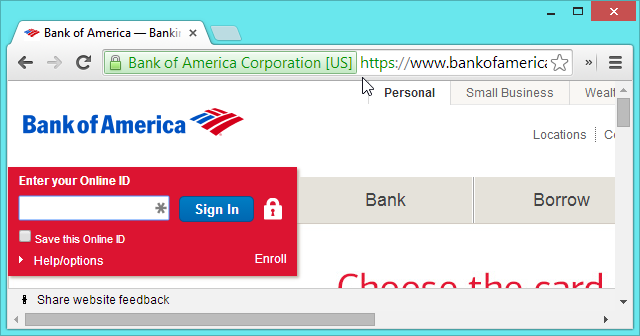

HTTP یا HTTPS

در وبسایتهای معمولی غیر رمزنگاریشده HTTP هیچ هشداری در مورد حمله مرد میانی مشاهده نمیشود. به همین دلیل است که صفحههای وب حساسی مانند صفحههای ورود، سیستمهای بانکداری آنلاین، سایتهای فروشگاهی و خدمات ایمیل معمولاً از پروتکل HTTPS استفاده میکنند.

حملهای که در بخش فوق توصیف کردیم، به این که شما بر روی یک هشدار گواهی امنیتی کلیک کنید یا نه بستگی ندارد. حمله SSLStrip میتواند رمزنگاری HTTPS را از یک وبسایت حذف کند و از این رو وقتی از وبسایت بانک خود بازدید میکنید به نسخهی HTTP رمزنگاری نشده آن هدایت میشوید و در صورت اقدام برای ورود به وبسایت به مخاطره خواهید افتاد. تنها نشانه این که مشکلی وجود دارد این است که سایت بانک شما به جای HTTPS با پروتکل HTTP ارائه میشود و به سادگی ممکن است نتوانید این موضوع را در نوار آدرس مرورگر تشخیص دهید.

حملههای مرد میانی دیگر میتوانند به نرمافزارهایی مربوط باشند که سیستم شما را آلوده ساختهاند. برای مثال یک بدافزار میتواند در پسزمینه رایانه شما مخفی شود و خود را بین مرورگر وب و سرورهایی که با آنها در تماس هستید قرار دهد. بدین ترتیب این بدافزار، حمله مرد میانی را روی مرورگر شما اجرا میکند. البته چنین بدافزاری به وسیله نرمافزارهای آنتیویروس مناسب قابلردیابی است.

دفاع بر برابر حملههای مرد میانی

دفاع در برابر حملههای مرد میانی از سوی شما مسئلهای دشوار است. این حملهها عموماً نشان میدهند که یک کانال ارتباط که عموماً یک روتر وایفای است، به مخاطره افتاده است. متوجه یک حمله مرد میانی شدن، امکانپذیر است؛ اما سرور مربوطه باید از پروتکل HTTPS نسخه رمزنگاری استفاده کند و شما نیز حواستان جمع باشد. در ادامه چند نکته را در این خصوص بیان کردهایم:

-

هشدارهای امنیتی را نادیده نگیرید

یک هشدار گواهی امنیتی نشان میدهد که یک مشکل جدی وجود دارد. وقتی مشخصات گواهی امنیتی با سرور مربوطه مطابقت ندارد، به این معنی است که شما در حال مبادله اطلاعات با یک سرور فیشینگ یا سرور قربانی که حمله مرد میانی را اجرا میکند، هستید. همچنین میتواند نشانه این باشد که سرور به درستی پیکربندی نشده است، و به همین جهت اغلب افراد عادت کردهاند، این هشدار را نادیده بگیرند. در هر صورت این هشدارها را به راحتی نادیده نگیرید، به خصوص وقتی به سایتهایی دسترسی مییابید که اطلاعات حساسی مانند ایمیل یا بانکداری آنلاین دارند، باید خطر را جدی بگیرید.

-

همواره HTTPS را بررسی کنید

وقتی به سایت حساسی وصل میشوید که در آنجا باید رمز عبور مهم یا جزییات کارت بانکی خود را وارد کنید، اطمینان حاصل کنید که وبسایت از رمزنگاری HTTPS استفاده میکند. کافی است قبل از وارد شدن به وبسایت، نگاه گذرایی به نوار آدرس بیندازید. این مسئله به خصوص در شبکههای وایفای عمومی جایز اهمیت بالایی است. افزونه EFF’s HTTPS Everywhere در این خصوص اندکی کمک میکند و مرورگر را وادار میسازد تا در مواردی که وبسایتی از پروتکل HTTPS استفاده میکند از آن استفاده کند.

-

هنگام استفاده از شبکههای وایفای عمومی هوشیار باشید

به طور خاص در مواردی که از شبکههای وایفای عمومی استفاده میکنید، به هیچوجه به آنها اعتماد نکنید. از انجام عملیاتهای بانکداری آنلاین و یا مبادله دیگر اطلاعات حساس روی چنین شبکههایی اجتناب کنید. به خصوص در مواردی که پیام خطای گواهی و سایتهای حساس بدون رمزنگاری HTTPS را روی شبکههای وایفای عمومی مشاهده میکنید، میبایست کاملاً به درستی وبسایت شک کنید.

-

از نرمافزار آنتیویروس استفاده کنید

نرمافزار آنتیویروس و دیگر رویههای ابتدایی امنیت اینترنتی به حفاظت در برابر حملههای مرد میانی که نیازمند اجرای بدافزار روی رایانه هستند کمک میکنند.

حملههای مرد میانی در مواردی رخ میدهند که یک کانال ارتباطی به مخاطره افتاده باشد. این کانال ارتباطی به طور کلی از کنترل شما خارج است و از این رو در صورتی که فکر کردید با یک حمله مرد میانی مواجه شدهاید، سعی کنید از کانال دیگری استفاده کنید. معنی این حرف آن است که اتصال خود به شبکههای وایفای عمومی را قطع کرده و از اتصال اینترنتی امنتری بهره بگیرید.

اگر این نوشته مورد توجه شما قرار گرفته است، به موارد زیر نیز احتمالاً علاقهمند خواهید بود:

- آموزش امنیت در شبکه های کامپیوتری و اینترنت

- آموزش امنیت وردپرس (WordPress Security)

- ۵ ابزار امنیتی مهم که حتماً باید روی رایانه خود داشته باشید

- آموزش مهارتهای اساسی کامپیوتر

- آموزش امنیت شبکه های کامپیوتری

- راهنمای جامع بهبود امنیت آنلاین و حفاظت از حریم خصوصی

- مجموعه آموزش های عمومی

==

ببخشید یه سوال داشتم

اگه یک نفر حملات جعل ارپ رو انجام بده و بین روتر و هدف قرار بگیره، اونوقت میتونه url هایی که کاربر ویزیت میکنه(حتی اگه برای سایتایی باشه که از https استفاده میکنند.) رو ببینه ؟

درواقع میخوام ببینم پسورد فرمایی که متدشون get هست و یوزر نیم و پسورد در url چاپ میشه برای هکر ها قابل مشاهده است ؟ باتشکر

سلام و وقت بخیر دوست عزیز؛

حملههای جعل ARP امکانهای گستردهای در اختیار مهاجم قرار میدهند و به این ترتیب مهاجم میتواند اقدام به سرقت نشست یا حملههای MITM کند. در این حالت بدیهی است که وی میتواند دادههای هر نوع نشستی حتی از نوع HTTPS را به سرقت ببرد.

از توجه شما سپاسگزاریم.

سلام

چندتا سوال داشتم. اول اینکه هر برازر هر چند وقت یه بار برای گرفتن ایپی به dns server مراجعه میکنه؟ اگه فقط یک باره پس یعنی حملات dns spoof فقط برای اولین بار که وبسایتو میبینیم میتونن انجام بشن ؟

دوم اینکه ایا https (بدون hsts) میتونه با روش قطعی دور زده بشه یا شرایط خاصی داره مثلا کلیک کردن یک لینک توسط هدف؟ و اگه اینطوره از کجا باید بفهمیم که یک سایتی رمزنگاریش دور زده شده؟

و به صورت کلی ایا میشه از وی پی ان برای جلوگیری از حملات mitm استفاده کرد؟ با توجه به اینکه اگه یه سایتی ssl نداشته باشه حتی سرور vpn هم اتصال امنی با سرور سایت نداره دیگه ؟

باتشکر

سلام و وقت بخیر؛

ابتدا اعلام کنم که ما به وجود خوانندگان دقیق و آگاهی مانند شما افتخار میکنیم.

در خصوص سوالاتی که مطرح فرمودید، پاسخ سوال اول این است که این مقدار زمانی بر حسب پارامتری به نام TTL تعیین میشود که سرور DNS برای هر مدخل آن را مخابره میکند. این مقدار از سوی کاربری که نام دامنه را تنظیم میکند، پیکربندی میشود. بنابراین امکان اجرای حملات جعل DNS محدود به یک بار نیست.

در مورد سوال دوم باید اشاره کنیم که روشهای مختلفی برای دور زدن الگوریتمهای رمزنگاری وجود دارد. یکی از مهمترین مواردی که کاربران باید همواره به آن توجه کنند، عدم وجود نقص یا خلل در زنجیره صادرکنندگان گواهینامههای امنیتی است. در بسیاری از موارد، مهاجمان از طریق ویروسها و بدافزارها، سیستم قربانی را آلوده کرده و اقدام به جعل گواهینامههای امنیتی ثبت شده روی آن سیستم میکنند.

در خصوص سوال آخر، برپا کردن یک شبکه خصوصی مجازی موجب میشود که همه دادههای شما از طریق این تونل امن جابجا شوند. با این حال همچنان در صورتی که سیستمهای مبدا یا مقصد مشکل امنیتی داشته باشند، بهرهگیری از این شبکه مجازی تاثیری روی کاهش مشکل نخواهد داشت.

از توجه و همراهی شما با مجله فرادرس سپاسگزاریم.