DMZ چیست؟ – از مفاهیم تا راه اندازی | به زبان ساده

در زمینه امنیت رایانهای، DMZ یا «منطقه غیر نظامی» (Demilitarized Zone) به یک زیرشبکه فیزیکی یا منطقی گفته میشود که شامل سرویسهایی از یک سازمان است که در مواجهه با خارج یعنی یک شبکه غیر قابل اعتماد و عموماً بزرگتر مانند اینترنت قرار دارند. هدف یک DMZ این است که یک لایه اضافی امنیتی به شبکه LAN یک سازمان اضافه کند. به این ترتیب هر گره شبکه بیرونی میتواند تنها به آن چه از طریق DMZ عرضه شده، دسترسی پیدا کند و بقیه شبکه سازمان پشت فایروال باقی میماند. DMZ در عمل به عنوان یک شبکه کوچک و ایزوله بین اینترنت و شبکه خصوصی قرار میگیرد. در این مطلب تلاش میکنیم به این سوال پاسخ دهیم که DMZ چیست و چه کاربردهایی دارد.

در پاسخ به پرسش DMZ چیست ، اولین چیزی که لازم است اشاره کنیم این است که کلمه DMZ اختصاری برای اصطلاح عبارت «demilitarized zone» (منطقه غیر نظامی) است، یعنی انجام کارهای نظامی در آن مجاز نیست. توجه کنید که DMZ به هیچ کدام از شبکههای محصور خود تعلق ندارد. منظور از این نامگذاری استعاری آن است که DMZ به عنوان یک دروازه برای اینترنت عمومی استفاده میشود. این منطقه نه به اندازه شبکه داخلی امن است و نه به اندازه اینترنت عمومی غیر امن است.

هاستهای داخل DMZ تنها محدود به داشتن اتصالپذیریهای محدودی به برخی هاستهای خاص در شبکه داخلی هستند، چون محتوای DMZ به اندازه شبکه داخلی امن نیست. به طور مشابه ارتباط بین هاستها در DMZ و ارتباط با شبکه بیرونی نیز محدود شده تا امنیت بیشتری برای این منطقه تأمین شود و امکان ارائه این سرویسهای خاص نیز وجود داشته باشد. به این ترتیب هاستهای داخل ِ DMZ میتوانند با هر دو شبکه داخلی و خارجی ارتباط داشته باشند، در حالی که یک فایروال یکپارچه ترافیک بین سرورهای DMZ و کلاینتهای شبکه داخلی را تأمین میکند و فایروال دیگر سطوحی از کنترل را برای حفاظت از DMZ در برابر شبکه بیرونی اعمال میکند.

معماری DMZ در شبکه

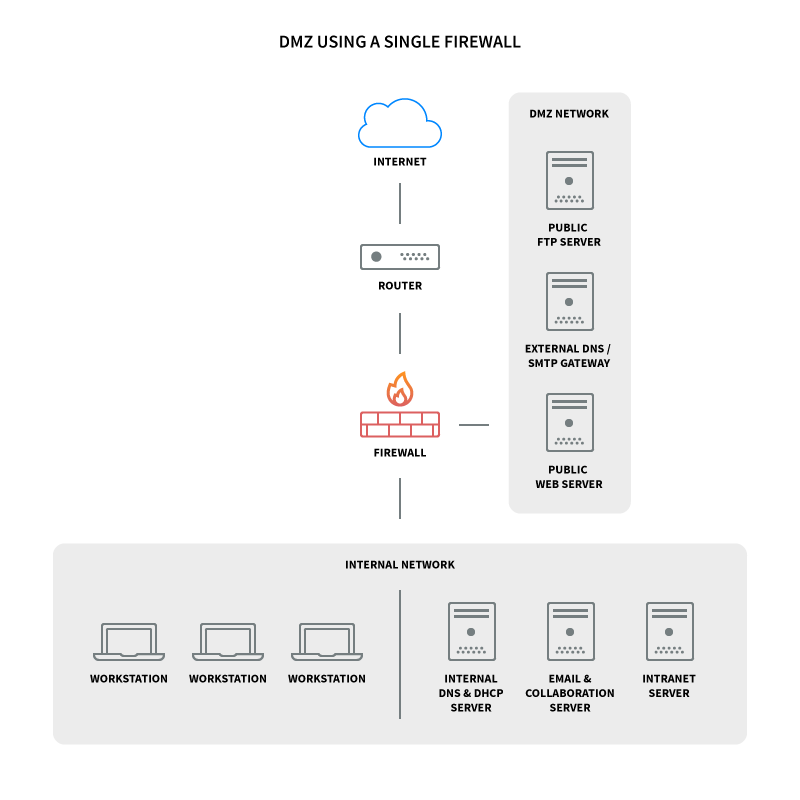

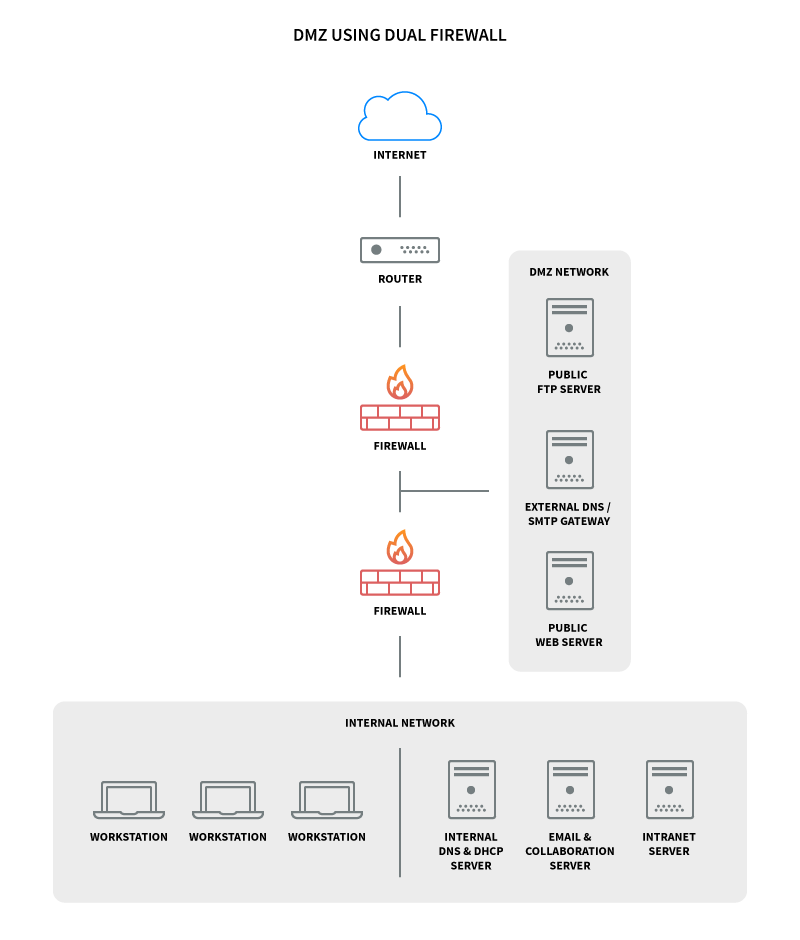

برای اینکه درک بهتری داشته باشیم که DMZ چیست باید به معماری DMZ در شبکه بپردازیم. روشهای مختلفی برای طراحی یک شبکه با DMZ وجود دارد. دو روش پایه این است که از یک یا دو فایروال استفاده کنیم، با این حال بسیاری از DMZ-های مدرن با دو فایروال طراحی میشوند. این رویکرد پایه را میتوان طوری بسط داد که معماریهای پیچیدهتر نیز ایجاد شوند.

یک فایروال منفرد با دست کم سه اینترفیس شبکه میتواند برای ساخت یک معماری شبکهی شامل DMZ استفاده شود. شبکه بیرونی با اتصال به اینترنت عمومی (به وسیله ISP) به فایروال در نخستین اینترفیس شبکه شکل میگیرد. شبکه داخلی از طریق اتصال اینترفیس دوم شبکه و خود شبکه DMZ که به اینترفیس سوم شبکه اتصال یافته شکل میگیرد.

مجموعه قواعد مختلف فایروال برای نظارت بر ترافیک بین اینترنت و DMZ، LAN و DMZ و LAN و اینترنت تنظیم میشود تا به دقت کنترل شود که کدام پورتها و انواع ترافیک مجاز به ورود به DMZ از اینترنت هستند و به این ترتیب اتصالپذیری هاستهای خاص را در شبکه داخلی محدود میسازند و از اتصالهای ناخواسته چه به اینترنت و چه شبکه LAN جلوگیری میکنند.

رویکرد با امنیت بیشتر برای ایجاد کردن یک شبکه DMZ استفاده از پیکربندی است که در آن دو فایروال پیادهسازی شده و DMZ بین آن دو قرار میگیرد. فایروال نخست که «فایروال محیطی» (perimeter firewall) نام دارد طوری پیکربندی میشود که تنها ترافیک بیرونی با مقصد DMZ اجازه عبور از آن را دارد. فایروال دوم که فایروال داخلی است تنها ترافیک از DMZ به شبکه داخلی را مجاز میداند. این وضعیت امنیت بیشتری دارد، زیرا برای این که مهاجم بتواند به LAN داخلی دسترسی داشته باشد، باید از دو دستگاه عبور کند.

کنترلهای امنیتی را میتوان طوری تنظیم کرد که به طور خاص برای هر بخش مشخص شبکه مناسب باشند. برای نمونه یک سیستم تشخیص نفوذ به شبکه که در DMZ قرار دارد، میتواند طوری پیکربندی شود که همه ترافیکها به جز درخواستهای HTTPS به پورت 443 را مسدود سازد.

در ادامه مطلب DMZ چیست به سراغ طرز کار آن میرویم.

طرز کار DMZ چگونه است؟

حالا که کمی اطلاعات بیشتری در مورد اینکه DMZ چیست به دست آوردیم باید اشاره کنیم که DMZ-ها طوری طراحی میشوند تا به عنوان نوعی منظقه میانی بین اینترنت عمومی و شبکه خصوصی عمل کنند. پیادهسازی یک DMZ بین دو فایروال به این معنی است که همه بستههای ورودی شبکه پیش از آن که به سرورهای میزبانی سازمان در DMZ برسند، با استفاده از یک فایروال یا دیگر تدابیر امنیتی غربال میشوند.

اگر یک مهاجم بتواند از فایروال نخست عبور کند، باید دسترسی غیر مجازی به این سرویسها کسب کند تا بتواند آسیبی وارد نماید و بدیهی است که این سیستمها نیز در برابر چنین حملههایی آماده هستند.

در نهایت با فرض این که یک عامل حمله با منابع مناسب بتواند از فایروال بیرونی عبور کند و یک سیستم میزبانی شده در DMZ را نیز به دست بگیرد، همچنان باید از فایروال داخلی نیز عبور کند تا بتواند به منابع حساس سازمان دسترسی پیدا کند. هنگامی که یک مهاجم مصمم بتواند از بهترین معماریهای امنیتی DMZ نیز عبور کند، DMZ تحت حمله باید هشدارهایی صادر کرده و به متخصصان امنیتی در مورد نفوذ به سازمان اطلاعاتی ارائه کند. اما مزیت های DMZ چیست این پرسشی است که در بخش بعدی به سراغ آن میرویم.

مزیتهای DMZ چیست ؟

اگرچه مقداری در مورد مزیت های DMZ توضیح دادیم ولی ممکن است هنوز برای عدهای این سئوال مطرح باشد که مزیتهای DMZ چیست ، در پاسخ باید گفت مزیت اصلی DMZ این است که به کاربران اینترنت عمومی امکان میدهد تا به برخی سرویسهای امنیتی خاص دسترسی پیدا کنند و در عین حال یک منطقه حائل بین این کاربران و شبکه داخلی خصوصی حفظ میکند.

مزیتهای امنیتی این منطقه حائل بسیار است که برخی از آنها به شرح زیر هستند:

کنترل دسترسی برای سازمان

سازمانها میتوانند به کاربران خارج از شبکه خصوصی و واقع شده در سمت اینترنت عمومی امکان دسترسی به سرویسهای مختلف خود را بدهند. شبکه DMZ امکان دسترسی به این سرویسهای ضروری را فراهم میسازد و در عین حال سطحی از طبقهبندی شبکه را ارائه میکند که تعداد موانع پیش روی کاربر غیر مجاز برای کسب دسترسی به شبکه خصوصی سازمان را افزایش میدهد. در برخی موارد DMZ شامل یک سرور پراکسی است که گردش ترافیک داخلی را متمرکز ساخته و موجب تسهیل امکان نظارت و ثبت ترافیک میشود.

ممانعت از اجرای حملههای شناسایی شبکه

از آنجا که DMZ به عنوان یک بافر عمل میکند، موجب جلوگیری از حملههای اکتشاف و شناسایی اهداف درون شبکه از سوی مهاجمان احتمالی میشود. حتی اگر یک سیستم درون DMZ به مخاطره بیفتد، شبکه خصوصی همچنان به واسطه فایروال داخلی که شبکه خصوصی را از DMZ جدا کرده، محافظت میشود. همچنین DMZ موجب میشود که حملههای شناسایی شبکه دشوارتر شوند. با این که سرورهای موجود در DMZ در معرض دید عموم قرار دارند، اما یک لایه حفاظتی دیگر هم دارند. جبهه عمومی DMZ مانع مشاهده محتوای شبکه خصوصی از سوی مهاجمان میشود. اگر حملهکنندگان بتوانند سرورهای درون DMZ را به مخاطره بیندازند، همچنان به شبکه خصوصی دسترسی ندارند، زیرا یک لایه حفاظتی از سوی DMZ برقرار شده است.

حفاظت در برابر جعل IP

در پارهای موارد، مهاجمان تلاش میکنند تا برخی محدودیتهای کنترل دسترسی را از طریق جعل IP-های دارای مجوز دسترسی دور بزنند. در این موارد DMZ میتواند جاعلان بالقوه IP را معطل کند، در حالی که دیگر سرویسهای روی شبکه، مشروعیت نشانی IP را با تست امکان دسترسپذیری تست میکنند.

در هر حالت، DMZ سطحی از طبقهبندی شبکه ارائه میکند که موجب فراهم آمدن فضایی برای مدیریت ترافیک میشود و سرویسهای عمومی میتوانند در فاصله امنی از شبکه خصوصی مورد دسترسی قرار گیرند.

کاربردهای DMZ چیست ؟

اما اکنون میرسیم به این نکته که کاربردهای اصلی DMZ چیست . شبکههای DMZ بخش مهمی از امنیت شبکه سازمانی برای مدتی طولانی و تقریباً از زمان معرفی شدن فایروالها بودهاند و به طور عمده به دلایل مشابهی فایروالها مورد استفاده قرار گرفتهاند که به طور عمده شامل حفاظت از سیستمها و منابع حساس سازمانی است. شبکههای DMZ میتوانند برای جداسازی و دور نگه داشتن سیستمهای هدف بالقوه مهاجمان از شبکههای داخلی و همچنین کاهش و کنترل دسترسی به این سیستمها از خارج از سازمان استفاده شوند. استفاده از DMZ یک رویکرد قدیمی برای میزبانی منابع سازمانی و در اختیار قرار دادن آنها در اختیار دست کم تعدادی کاربر بیرونی است.

در سالهای اخیر سازمانها به استفاده از ماشینهای مجازی یا کانتینرها برای جداسازی بخشهای مختلف شبکه و یا اپلیکیشنهای خاص از بقیه محیط سازمانی روی آوردهاند. فناوریهای ابری هم نیاز بسیاری از سازمانها برای داشتن وبسرورهای داخلی را تا حد زیادی از میان برداشتهاند. بسیاری از زیرساختهای در مواجهه با خارج سازمان از قبیل اپلیکیشنهای SaaS که زمانی در DMZ سازمانی قرار میگرفتند، اکنون به کلاد منتقل شدهاند.

در لیست زیر برخی از کاربردهای DMZ را معرفی کردهایم:

- وبسرورهای با اطلاعات عمومی

- فرانتاند اپلیکیشن (بکاند باید پشت DMZ و در امنیت بماند)

- میل سرور

- سرویسهای احراز هویت

- سرویسهایی مانند HTTP برای کاربرد عمومی عامه، SMTP امن، FTP امن و Telnet امن.

- سرورهای VoIP

- نقاط انتهایی VPN

- گیتویهای اپلیکیشن

- سرورهای تست و استیجینگ

نمونههایی از DMZ

بسیار مفصل در مورد اینکه DMZ چیست صحبت کردیم، اما برای درک بهتر شاید ذکر نمونههای از آن کمک کننده باشد. برخی سرویسهای ابری مانند Microsoft Azure یک رویکرد امنیتی ترکیبی اتخاذ کردهاند که در آن یک DMZ بین شبکه داخلی سازمان و شبکه مجازی پیادهسازی میشود. این رویکرد ترکیبی به طور معمول در موقعیتهایی استفاده میشود که اپلیکیشنهای سازمان تا حدودی درون سازمان اجرا میشوند و بخشی نیز روی شبکه مجازی قرار دارند. همچنین این رویکرد در موقعیتهایی کاربرد دارد که ترافیک خارجی باید بازبینی شود یا کنترل ترافیک متفاوتی بین شبکه مجازی و دیتاسنتر داخلی مورد نیاز است.

از سوی دیگر DMZ در شبکههای خانگی نیز که رایانهها و دیگر دستگاهها با استفاده از روتر پهنباند به اینترنت وصل هستند و دریک شبکه LAN پیکربندی شدهاند، مفید است. برخی روترهای خانگی شامل قابلیت میزبانی DMZ هستند که با زیرشبکه DMZ پیادهسازیشده در سازمانها متفاوت است، زیرا در آنجا تعداد دستگاهها بسیار زیادتر از خانه است. قابلیت میزبانی DMZ موجب میشود که یک دستگاه در شبکه خانگی بتواند خارج از فایروال و به عنوان DMZ فعالیت کند، در حالی که بقیه شبکه خانگی درون فایروال قرار دارد. در برخی موارد، یک کنسول بازی به عنوان میزبان DMZ انتخاب میشود تا فایروال در روند بازی تداخلی ایجاد نکند. همچنین کنسول بازی نامزد خوبی برای میزبان DMZ است، زیرا احتمالاً شامل اطلاعات حساس کمتری نسبت به یک رایانه است.

DMZ علاوه بر کاربردهای خاص در خانه و کلاد، یک راهحل بالقوه برای ریسکهای امنیتی ناشی از افزایش همگرایی IT و OT است. منظور از OT «فناوری عملیاتی» (Operational Technology) است. تجهیزات صنعتی مانند موتورهای توربین یا سیستمهای کنترل صنعتی با فناوریهای IT ادغام میشوند تا محیطهای پروداکشن را هوشمندتر و کارآمدتر سازند، اما در عین حال سطح تهدیدها را نیز افزایش میدهند. اغلب تجهیزات OT متصل به اینترنت طوری طراحی نشدهاند که بتواند همانند دستگاههای IT حملهها را مدیریت کنند.

بنابراین به خطر افتادن OT احتمالاً ریسک امنیتی بیشتری نسبت به نفوذ به IT دارد. نفوذهای OT میتوانند منجر به از کار افتادن زیرساختهای حیاتی یا به تعویق افتادن در زمان ارزشمند تولید شوند و یا حتی امنیت انسانها را به خطر اندازند، در حالی که نفوذ به IT صرفاً موجب به مخاطره افتادن اطلاعات میشوند. زیرساختهای IT اغلب میتوانند پس از حملههای سایبری با یک پشتیبانگیری ساده بازیابی شوند، اما زیرساختهای OT در اغلب موارد هیچ روشی برای بازیابی زمان از دست رفته یا آسیب فیزیکی ندارند.

برای نمونه در سال 2016 یک شرکت برق در ایالات متحده از سوی یک باجافزار مورد حمله قرار گرفت و در نتیجهی از کار افتادن دستگاههای OT برق بسیاری از افراد قطع شد. این شرکت هیچ نوع DMZ بین دستگاههای IT و OT خود در نظر نگرفته بود و دستگاههای OT قابلیت مدیریت مقابله با باجافزار را نداشتند. این نفوذ موجب تأثیرپذیری عمیق زیرساختهای شرکت برق و بسیاری از کاربران که از سرویس آن استفاده میکردند شد. هدف از بهکارگیری DMZ طبقهبندی شبکه، چه درون شبکه OT و چه بین OT و IT است و میتواند آسیب ناشی از جملههای مهاجمان را تا حدود زیادی کاهش دهد.

راهنمای نصب DMZ روی سرورها

این بخش از مطلب DMZ چیست به راهنمایی در مورد نصب آن اختصاص یافته است. پیش از آن که اقدام به پیکربندی یک DMZ بکنید، باید تصمیم بگیرید که روی هر سرور کدام سرویسها اجرا خواهد شد. سرور DMZ به طور معمول روی یک قطعه متفاوت از شبکه به لحاظ فیزیکی و منطقی اجرا میشود. معنی این حرف آن است که باید از یک سرور مجزا برای میزبانی سرویسهایی که میخواهید عمومی باشند مانند DNS، وب، ایمیل و غیره استفاده کنید.

از نقطه نظر بهرهوری DMZ روی زیرشبکهای متفاوت از LAN پیادهسازی میشود. برای ساخت یک «شبکه منطقه غیر نظامی» (DMZ) باید یک فایروال با سه اینترفیس شبکه داشته باشید که یکی برای شبکههای غیر قابل اعتماد (اینترنت)، یکی برای DMZ و یکی هم برای شبکه داخلی است. همه سرورهایی که میخواهید به شبکه بیرونی وصل شوند، باید در شبکه DMZ قرار گیرند و همه سرورهای شامل دادههای حساس باید پشت فایروال قرار گیرند.

در زمان پیکربندی فایروال باید محدودیتهای محکمی روی ترافیک به سمت شبکه داخلی اعمال کنید، اما میتوانید با ترافیک DMZ سختگیری کمتری داشته باشید. سپس باید NAT را برای رایانههایی که روی LAN هستند فراهم سازید تا بتوانند برای هاستهای کلاینت به اینترنت دسترسی یابند. همچنین باید به کلاینتها امکان اتصال به سرورهای DMZ را بدهید. در تصویر زیر نمودار ستاپ یک شبکه DMZ را مشاهده میکنید:

این پیکربندی به نام مدل سهپایه نیز شناخته میشود. برای این که سطح امنیت ارتقا یابد، میتوانید از دو فایروال استفاده کنید. در این تنظیمات، یکی از فایروالها تنها به ترافیک با مقصد DMZ اجازه عبور میدهد، در حالی که فایروال دوم به ترافیک با مقصد DMZ از سمت شبکه داخلی امکان عبور میدهد. به این ترتیب یک لایه امنیتی اضافی ایجاد میشود، زیرا برای این که یک مهاجم بتواند به شبکه داخلی دسترسی یابند، باید دو دستگاه به مخاطره بیفتند. نمودار شبکهِ DMZ با دو فایروال مانند زیر است:

تقویت سرورهای DMZ

بدیهی است که رایانههای موجود در منطقه غیر نظامی باید تا حد امکان تقویت شوند، زیرا در خط مقدم مقابله با حملهها و درست پشت سر فایروال قرار دارند. موقعیت آنها موجب میشود که از بروز حمله از سمت LAN جلوگیری به عمل آید، اما ممکن است ریسک به مخاطره افتادن را افزایش دهد. در این بخش با شش روش برای افزایش امنیت سیستمهای DMZ آشنا میشویم.

- غیرفعال ساختن همه سرویسها و dæmon-های غیر ضروری

- اجرای سرویسها به صورت chroot در حد امکان

- اجرای سرویسها با UID-ها و GUID-های غیر مجوز دار در حد امکان

- حذف یا غیر فعالسازی حسابهای کاربری غیر فعال

- پیکربندی لاگ و بررسی مرتب لاگها

- استفاده از سیاست امنیت فایروال و قابلیتهای ضد جعل IP

امکان بهبود زیرساخت DMZ از طریق افزودن چند منطقه غیر نظامی با سطوح امنیتی مختلف وجود دارد و همه اینها به تعداد سیستمها و سرویسهایی که قرار است عرضه شوند وابسته است. این مناطق میتوانند در یک ساختار چند طبقه طراحی شوند به طوری که اطلاعات از یک سرور DMZ به سرور دیگر ارسال شوند.

این نوع از زیرساخت شبکه ممکن است امنترین روش حفاظت از شبکه خصوصی نباشد، اما گاهی اوقات لازم است. نمونهای از چنین موقعیتهایی زمانی است که وب سرور موجود در یک شبکه منطقه غیر نظامی نیازمند دسترسی به یک سرور دیتابیس روی یک پورت امن باشد و این پورت در شبکه DMZ دیگری قرار داشته باشد.

این سرور دیتابیس در نهایت میتواند در صورت وجود چنین الزامی، برخی دادههای موجود روی سیستمهای LAN خصوصی را مشاهده کند. به این ترتیب این پایگاه داده از فضای عمومی محافظت میشود و وبسرور و LAN خصوصی نیز به صورت خصوصی و البته دسترسپذیر باقی میمانند.

جمعبندی مطلب DMZ چیست

سادگی مفهوم شبکه DMZ عامل اصلی قدرت آن است. به همین دلیل است که توصیه میشود در زیرساختهای مختلف خود از DMZ برای تقویت لایههای دفاعی و امنیتی اپلیکیشنهایتان بهره بگیرید. با این حال توجه داشته باشید که گرچه DMZ را میتوان یک لایه دفاعی در نظر گرفت، اما خودش یک تدبیر امنیتی محسوب نمیشود. پیادهسازی DMZ به همراه زیرساختهای با طراحی مناسب و سیستمهای تشخیص نفوذ (IDS) و سیستمهای جلوگیری از نفوذ (IPS) موجب میشود که به یک دژ دفاعی در برابر مهاجمان و یا ترافیک ناخواسته و غیر ضروری تبدیل شود.